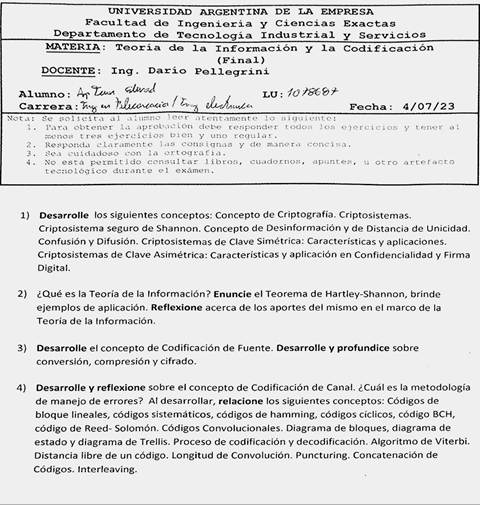

Cronograma

Monday, August 7, 2023

9:29 PM

<<Cronograma

Toeria de la Info y la Cod- 2doC- 2023.doc>>

Clases

Wednesday, September 27, 2023

9:17 PM

C1 - Cantidad de informacion

Wednesday, September 27, 2023

9:17 PM

<<Clase

1 TIC.pptx>>

C2 - Fuentes de info nula, entropia

Wednesday, September 27, 2023

9:18 PM

<<Clase

2 TIC.pptx>>

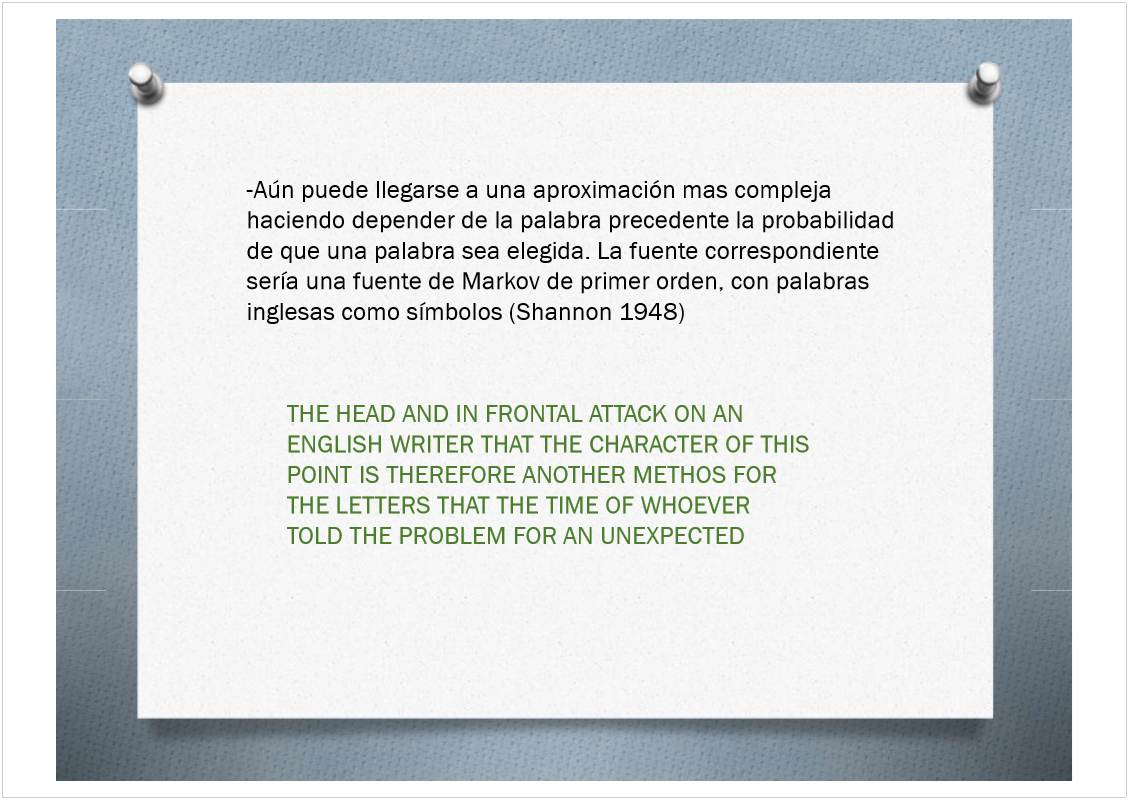

C3 - Fuentes de Markov

Wednesday, September 27, 2023

9:18 PM

<<Clase

3 TIC.pptx>>

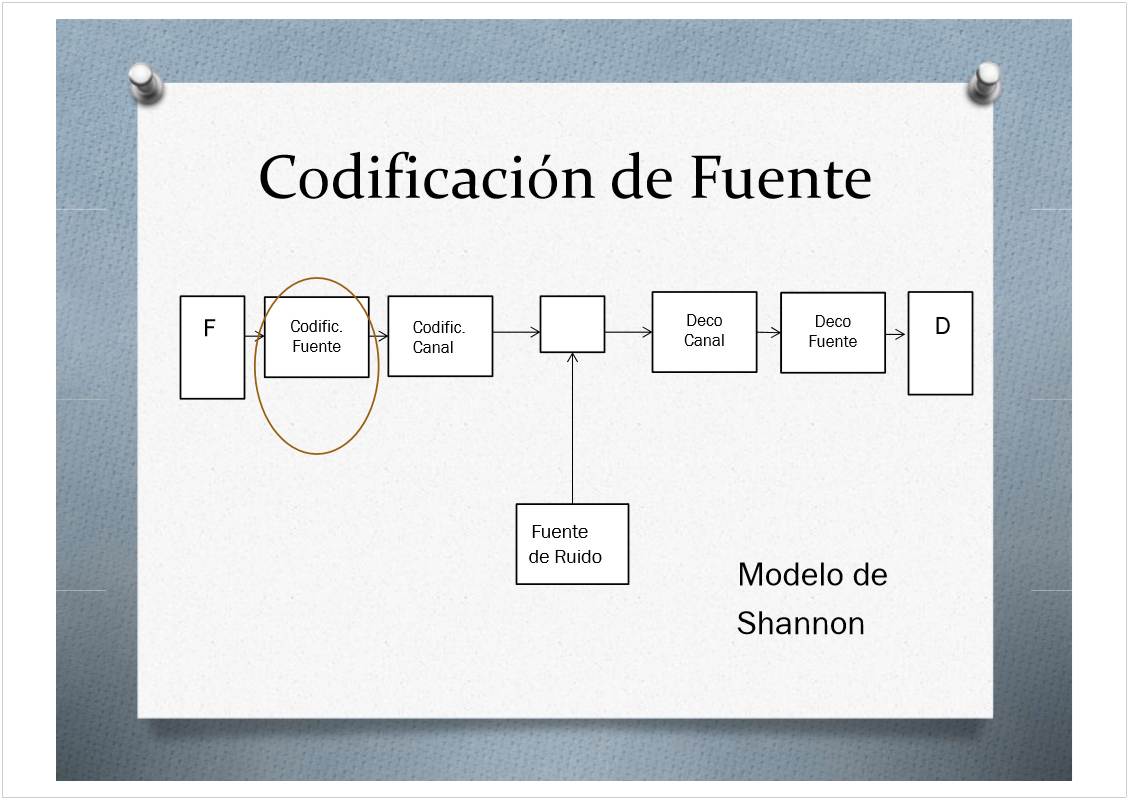

C4 - Codificacion de Fuente

Wednesday, September 27, 2023

9:19 PM

<<Clase

4 TIC.pptx>>

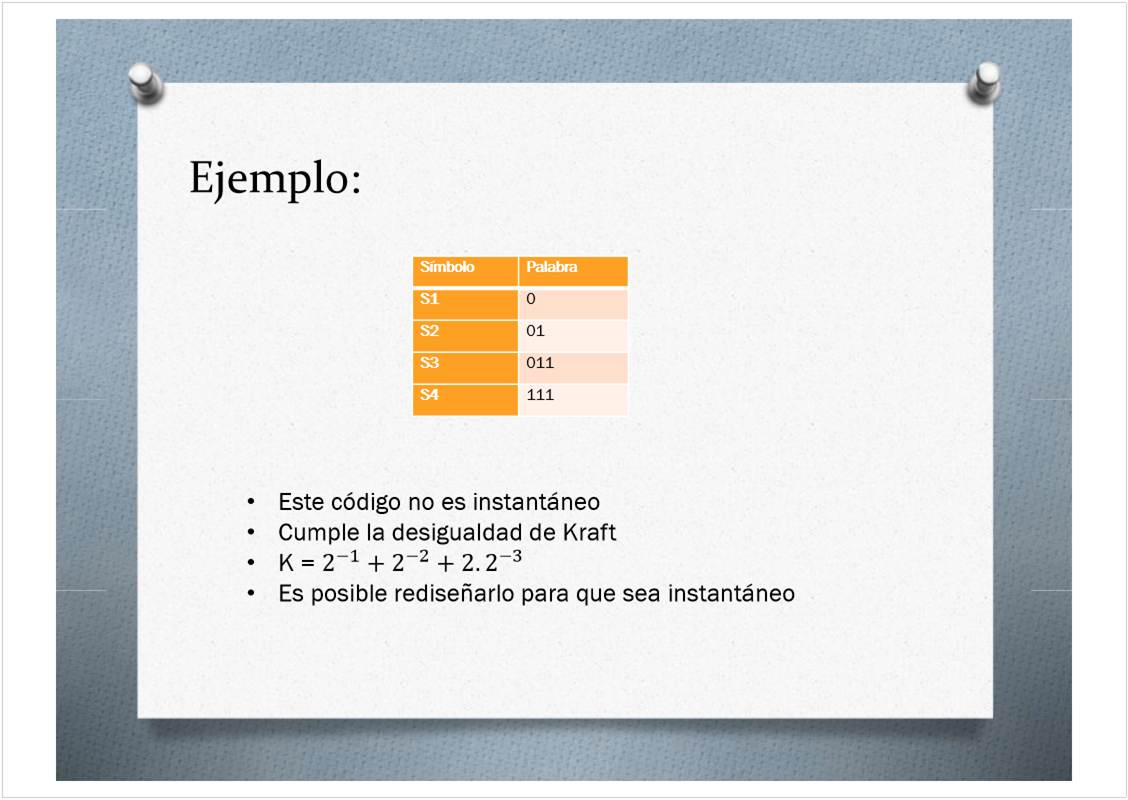

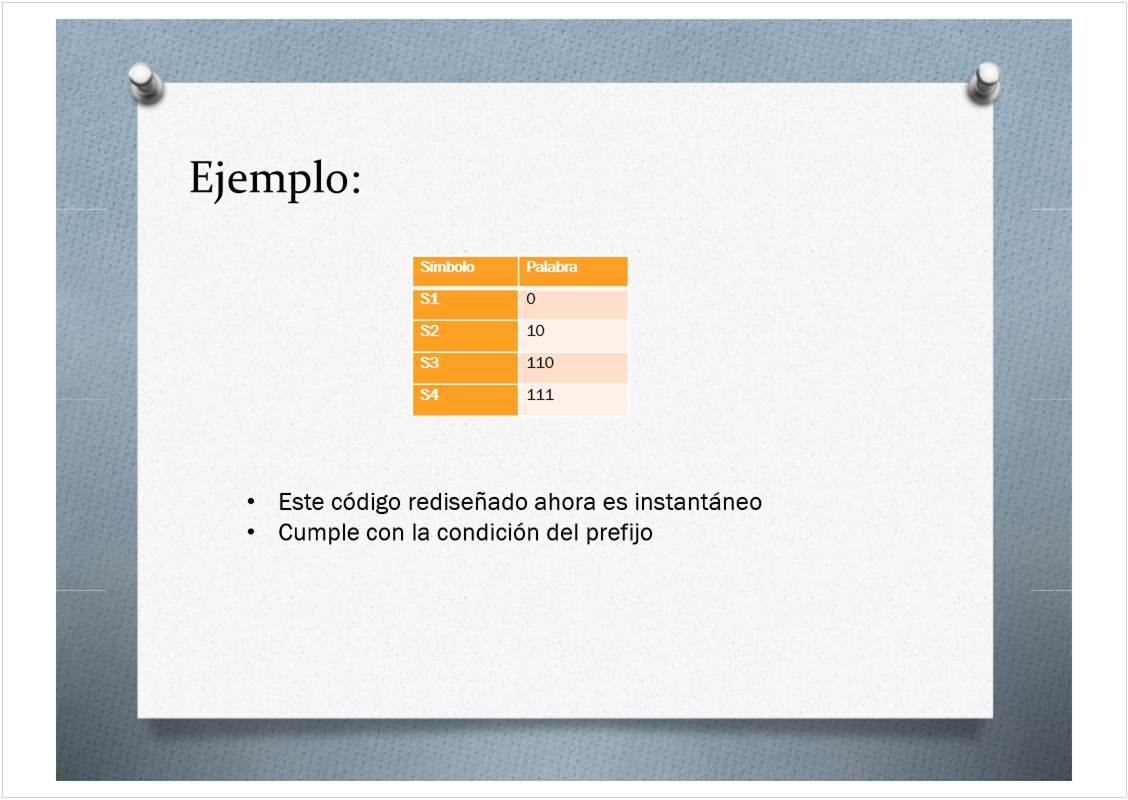

C5 - McMillan

Wednesday, September 27, 2023

9:20 PM

<<Clase

5 TIC.pptx>>

C6 - Canales

Wednesday, September 27, 2023

9:21 PM

<<Clase

6 TIC.pptx>>

C7 - Ruido

Wednesday, September 27, 2023

9:22 PM

<<Clase

7 TIC.pptx>>

C8 - Hartley Shannon

Wednesday, September 27, 2023

9:23 PM

<<Clase

8 TIC.pptx>>

C9 - Codificacion de canal

Wednesday, September 27, 2023

9:23 PM

<<Clase

9 TIC.pptx>>

![]()

C10 - Codigos convolucionales

Wednesday, September 27, 2023

9:25 PM

<<Clase

10TIC.pptx>>

C11 - Criptografia

Wednesday, September 27, 2023

9:27 PM

<<Clase

11 TIC.pptx>>

Seguridad

Monday, December 18, 2023

10:12 AM

C1 - Criptografia

Monday, December 18, 2023

10:31 AM

<<Clase 1 SC.pdf>>

C2 - Algoritmos Simetricos

Monday, December 18, 2023

10:32 AM

<<Clase 2 SC.pdf>>

C3 - Algoritmos Asimetricos

Monday, December 18, 2023

10:32 AM

<<Clase 3 SC.pdf>>

C4 - Hashing

Monday, December 18, 2023

10:32 AM

<<Clase 4 SC.pdf>>

C5 - Capas de seguridad

Monday, December 18, 2023

10:33 AM

<<Clase 5 SC.pdf>>

C6 - PKI

Monday, December 18, 2023

10:33 AM

<<Clase 6 SC.pdf>>

C7 - SSL/TLS

Monday, December 18, 2023

12:16 PM

<<Clase 7 SC.pdf>>

Resumen de formulas

Monday, October 2, 2023

10:24 AM

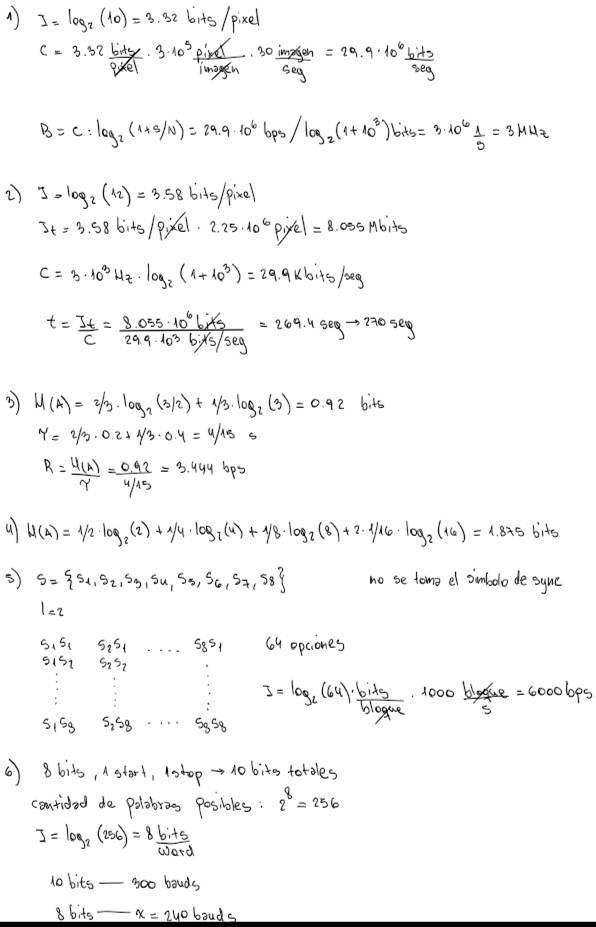

Guía 4

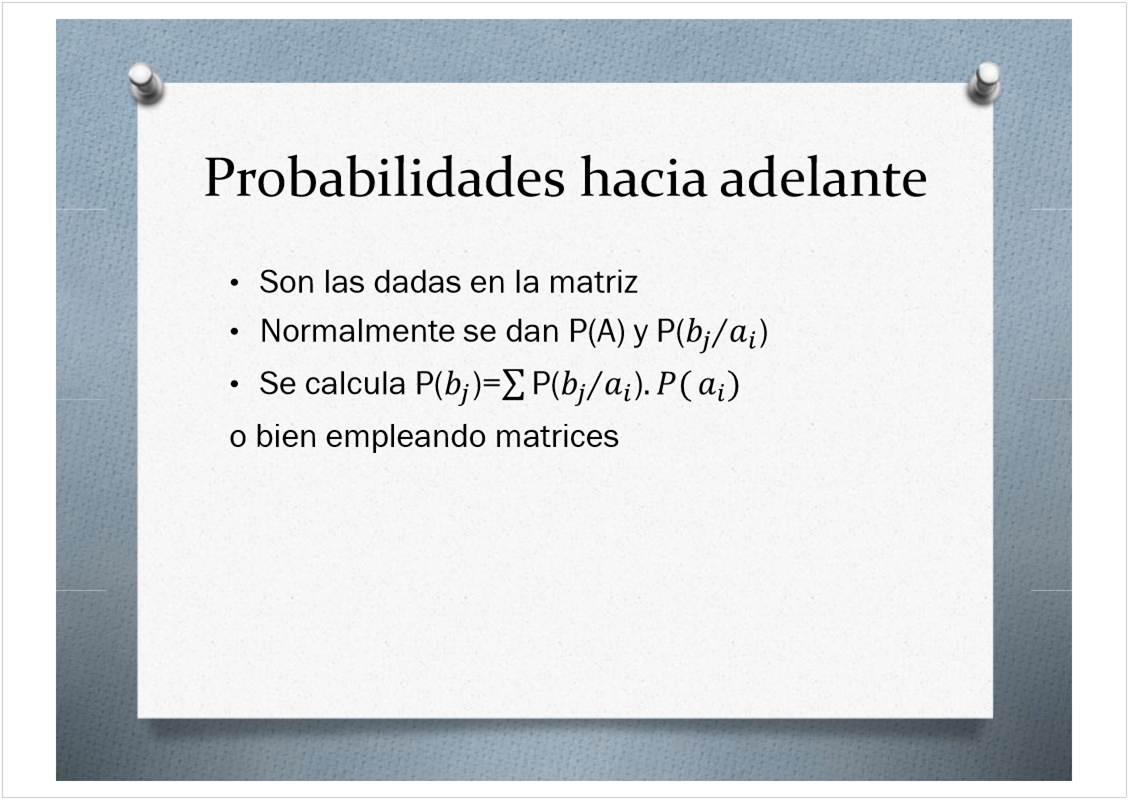

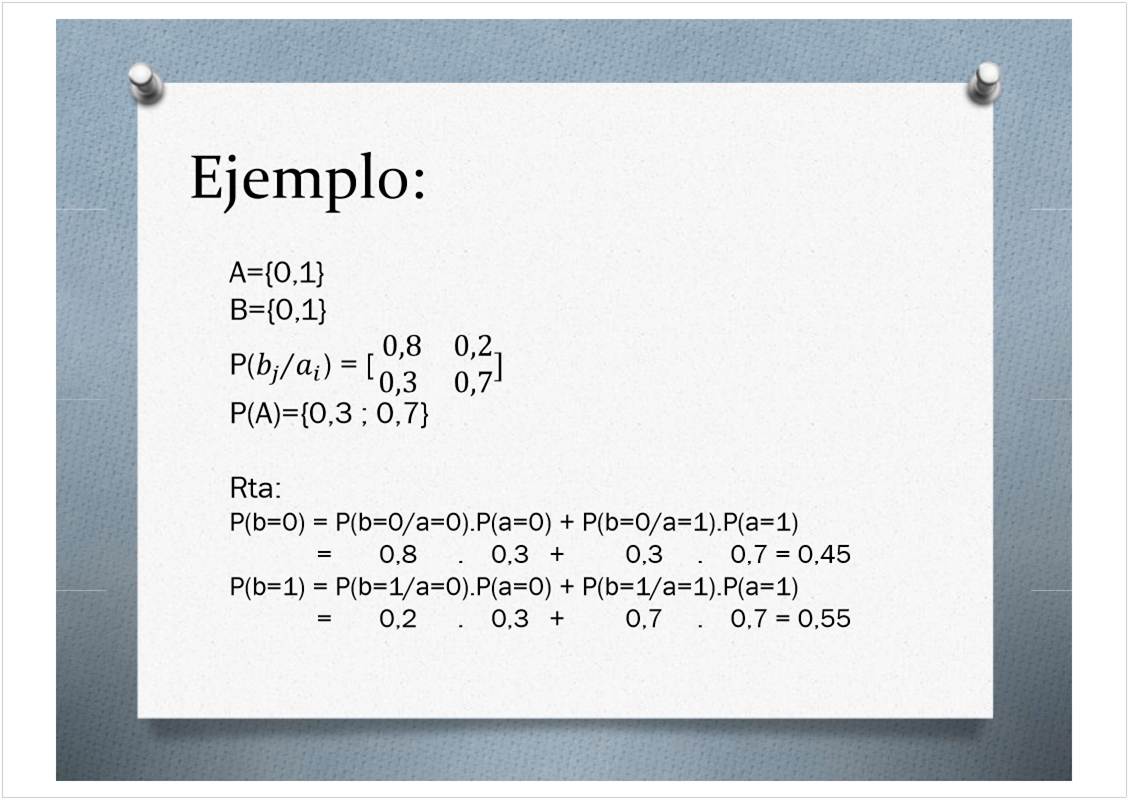

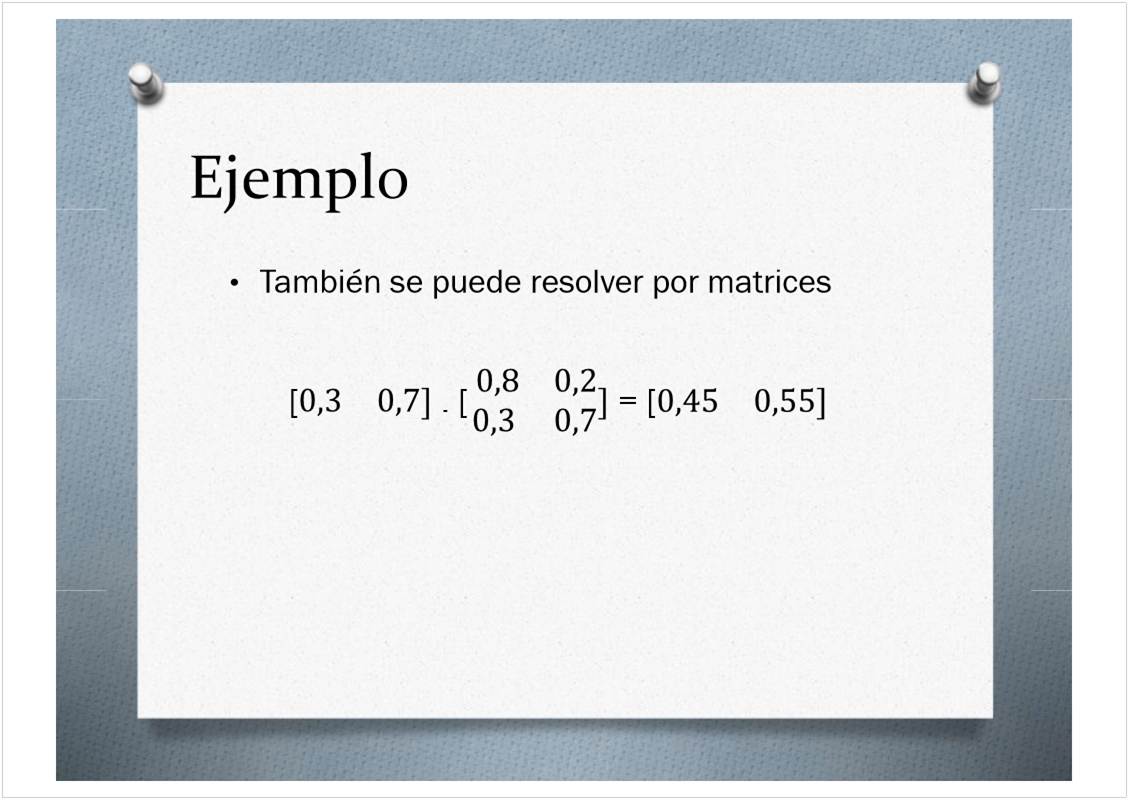

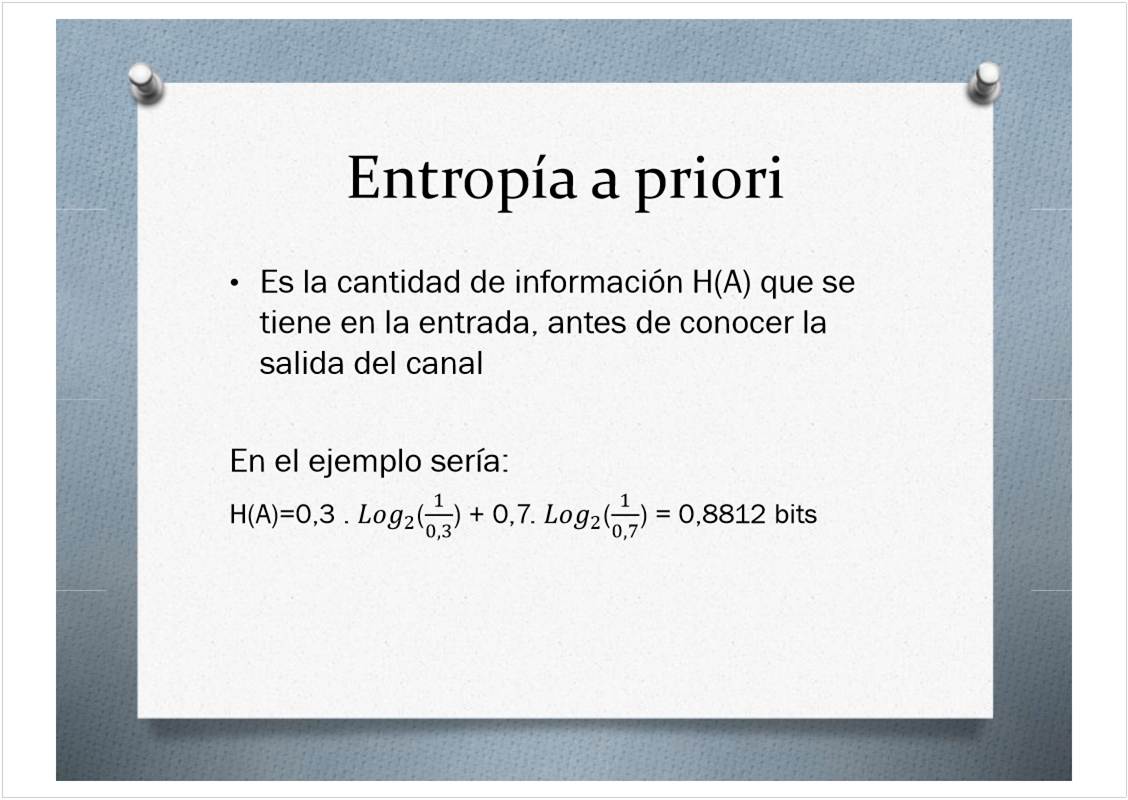

Probabilidad a priori (hacia adelante)

![]()

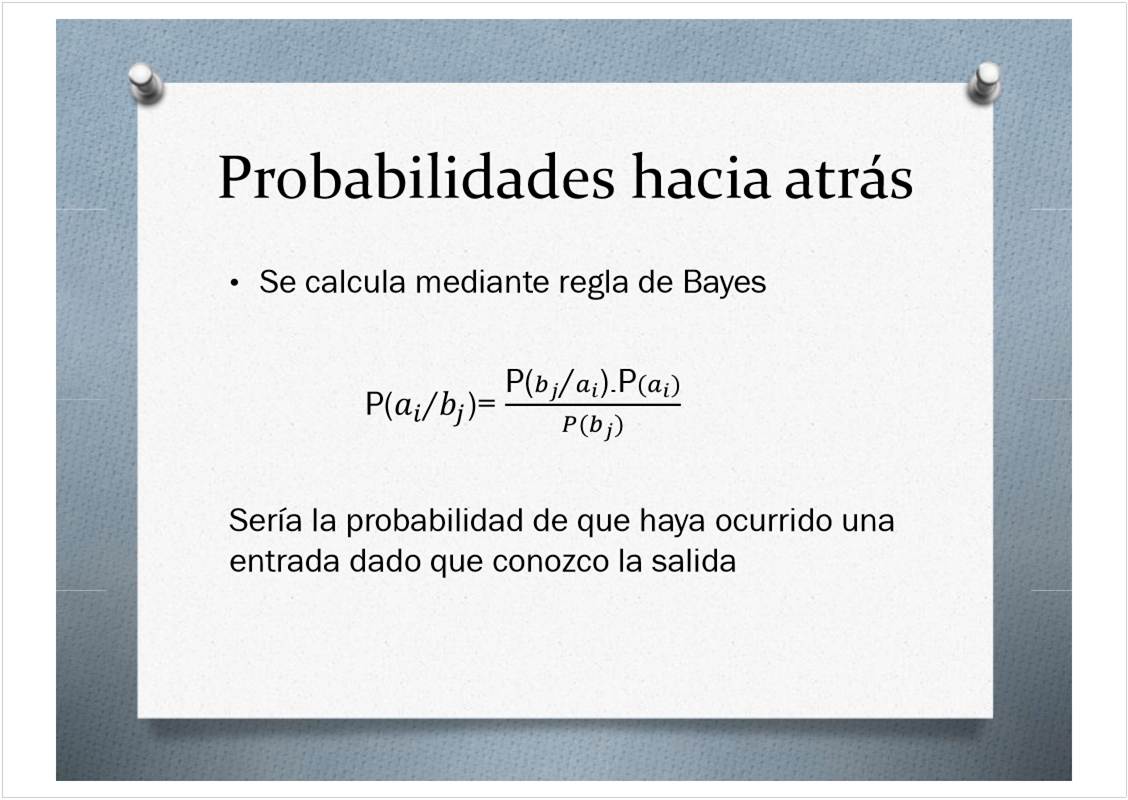

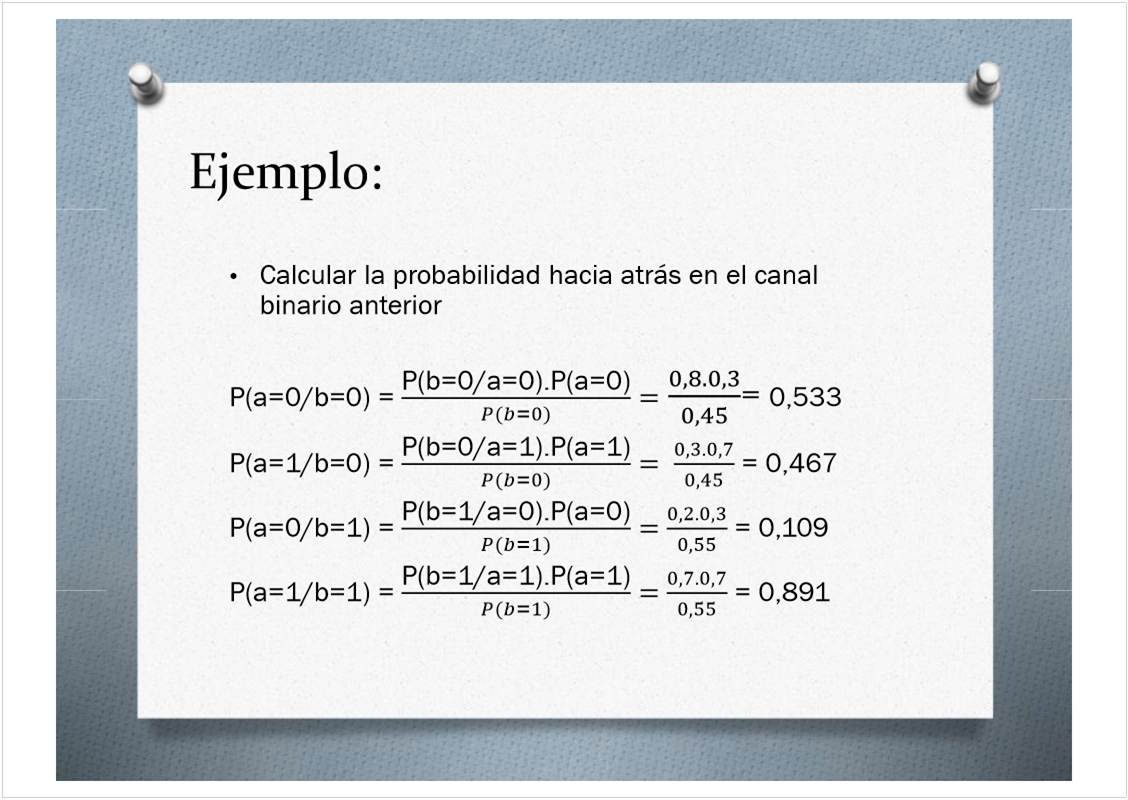

Probabilidad a posteriori (hacia atrás) | Bayes

![]()

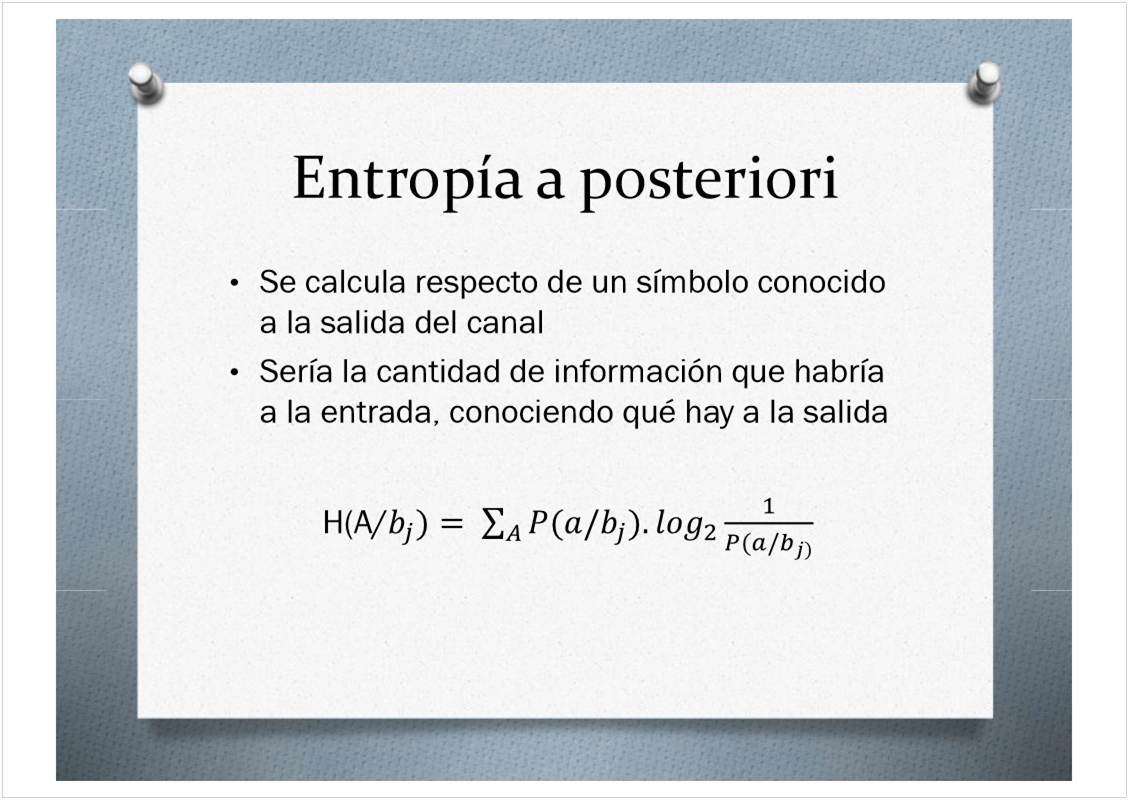

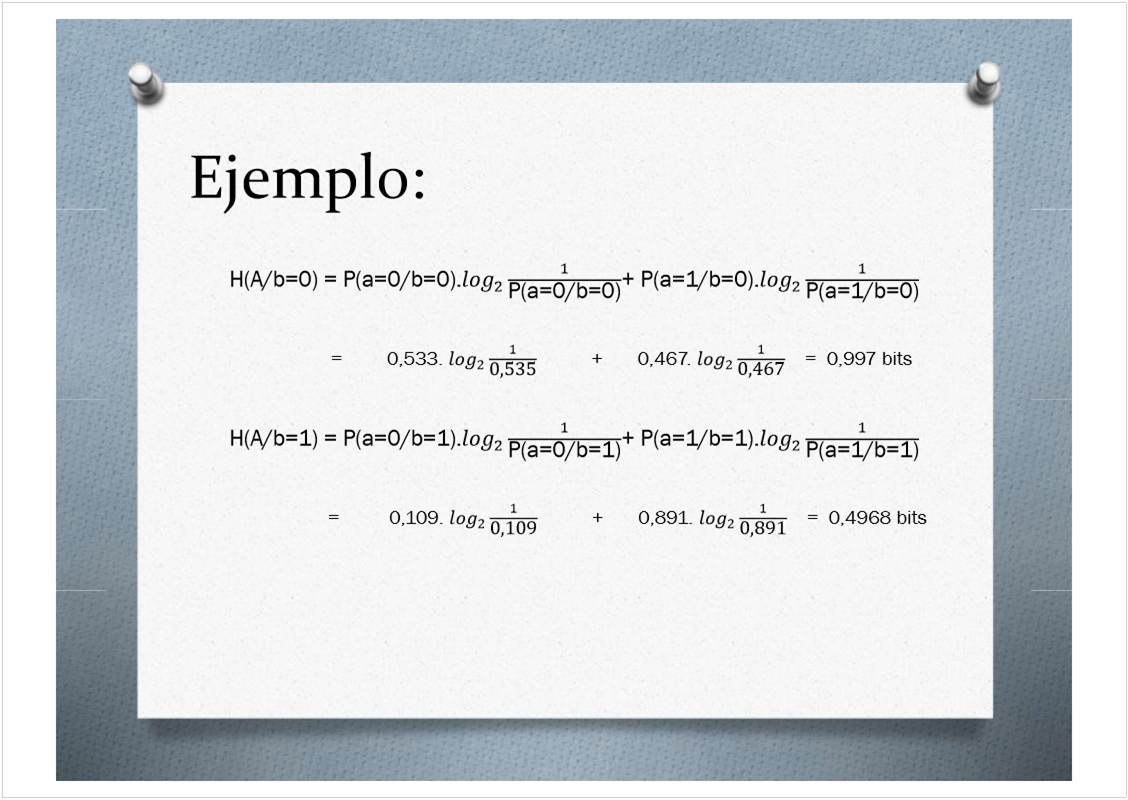

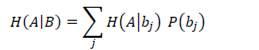

Entropía a posteriori

![]()

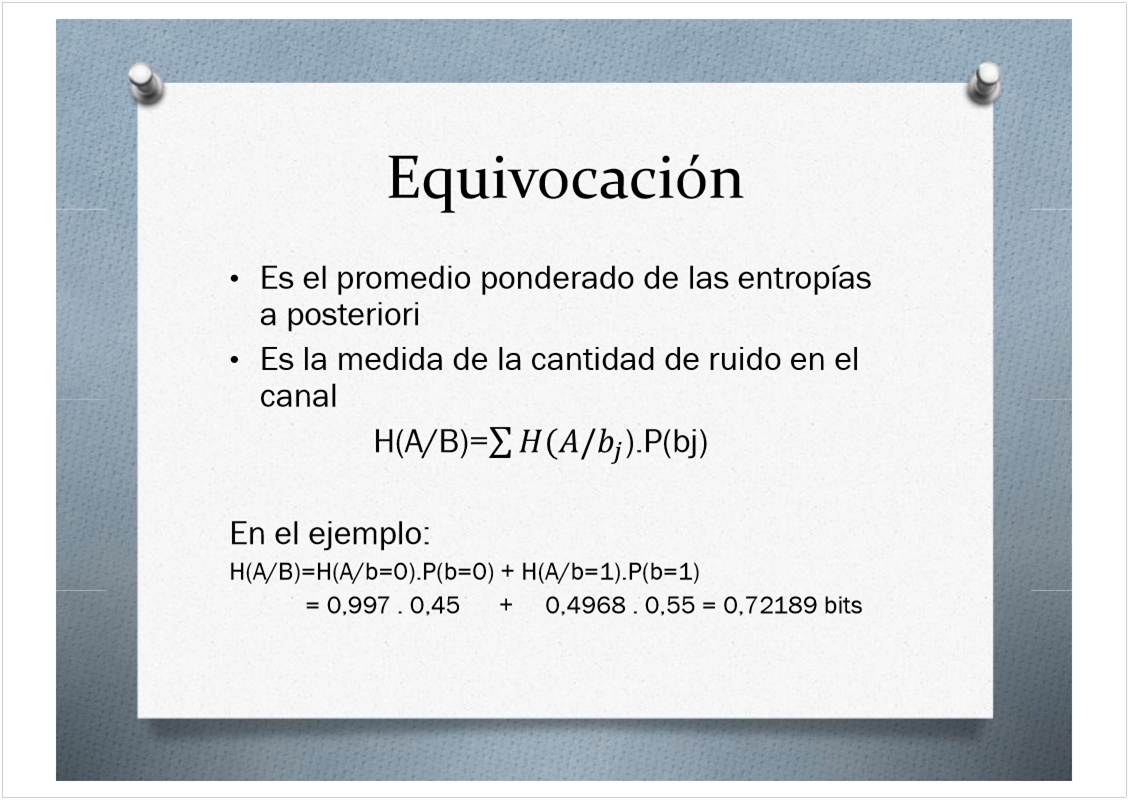

Equivocación

Guía 5

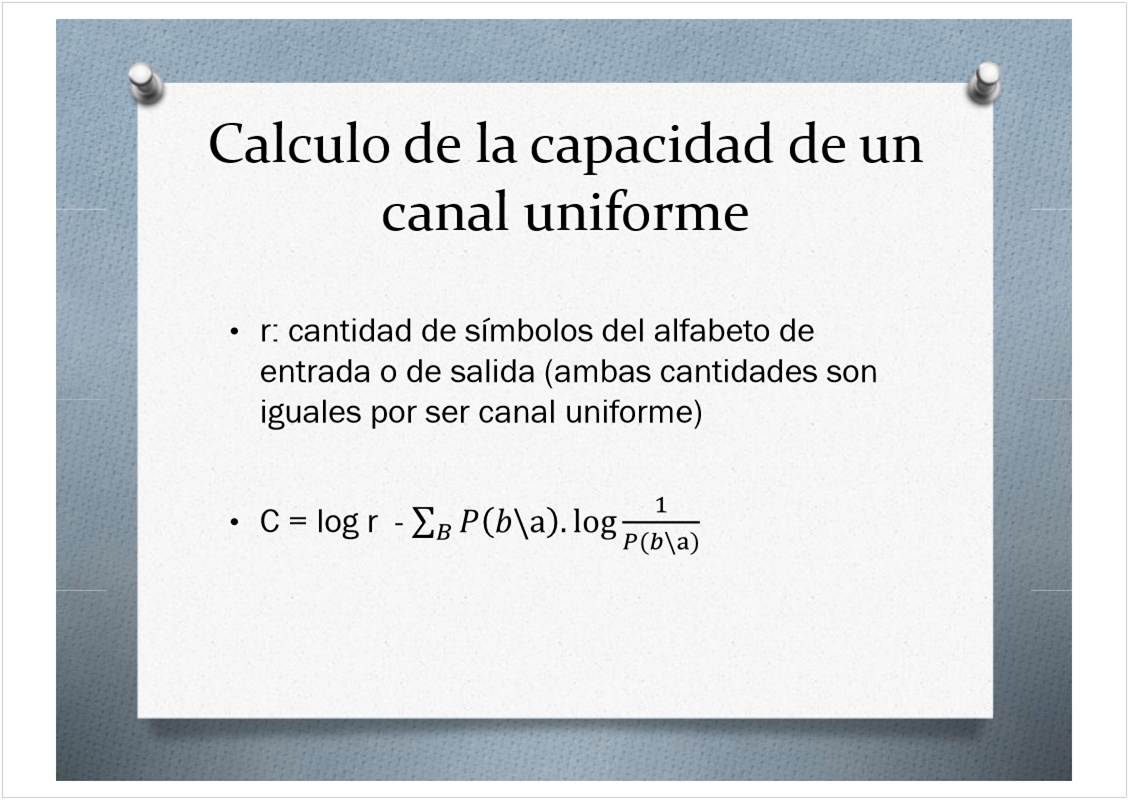

Capacidad de un canal uniforme determinístico

![]()

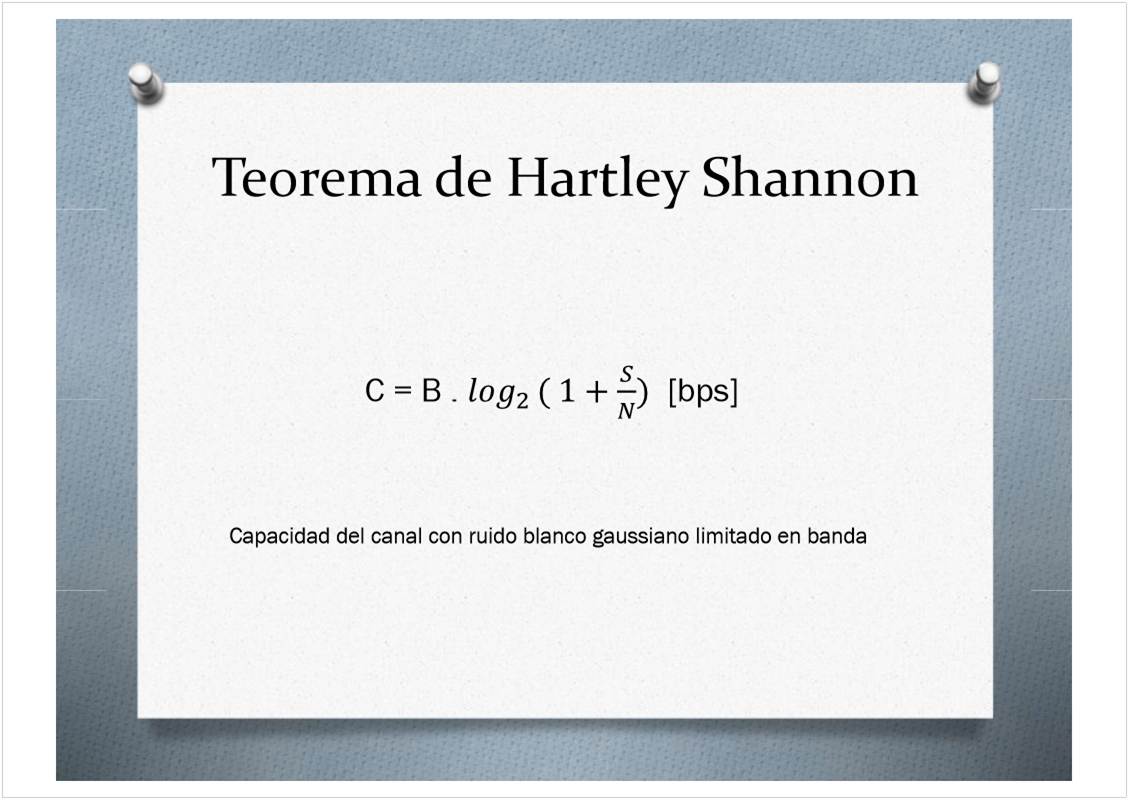

Harley-Shannon

![]()

C capacidad del canal

B ancho de banda

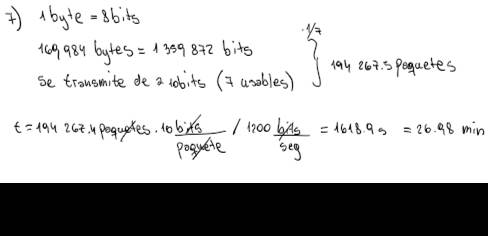

Tasa de información

![]()

![]()

Guía 6

Distancia mínima

Es el mínimo peso de Hamming (cantidad de bits no nulos) de todos los codigos posibles

Código de Hamming

![]()

![]()

k: bits/msg

n: bits/wrd

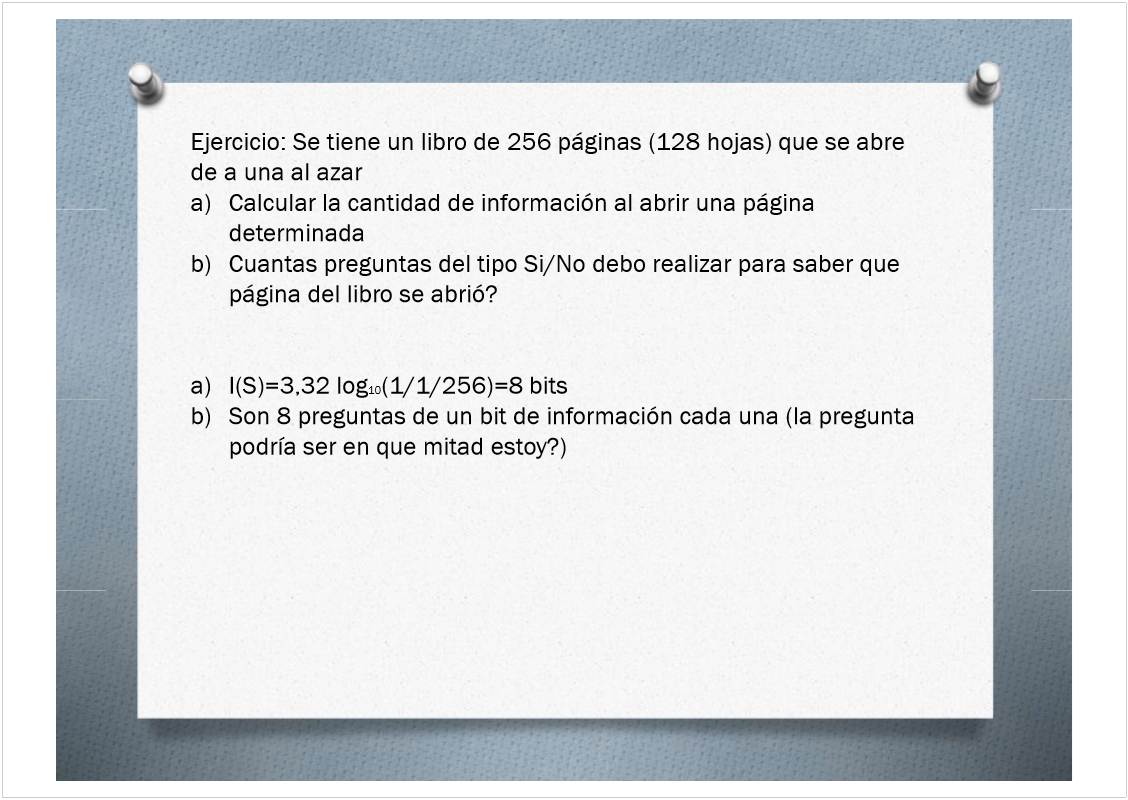

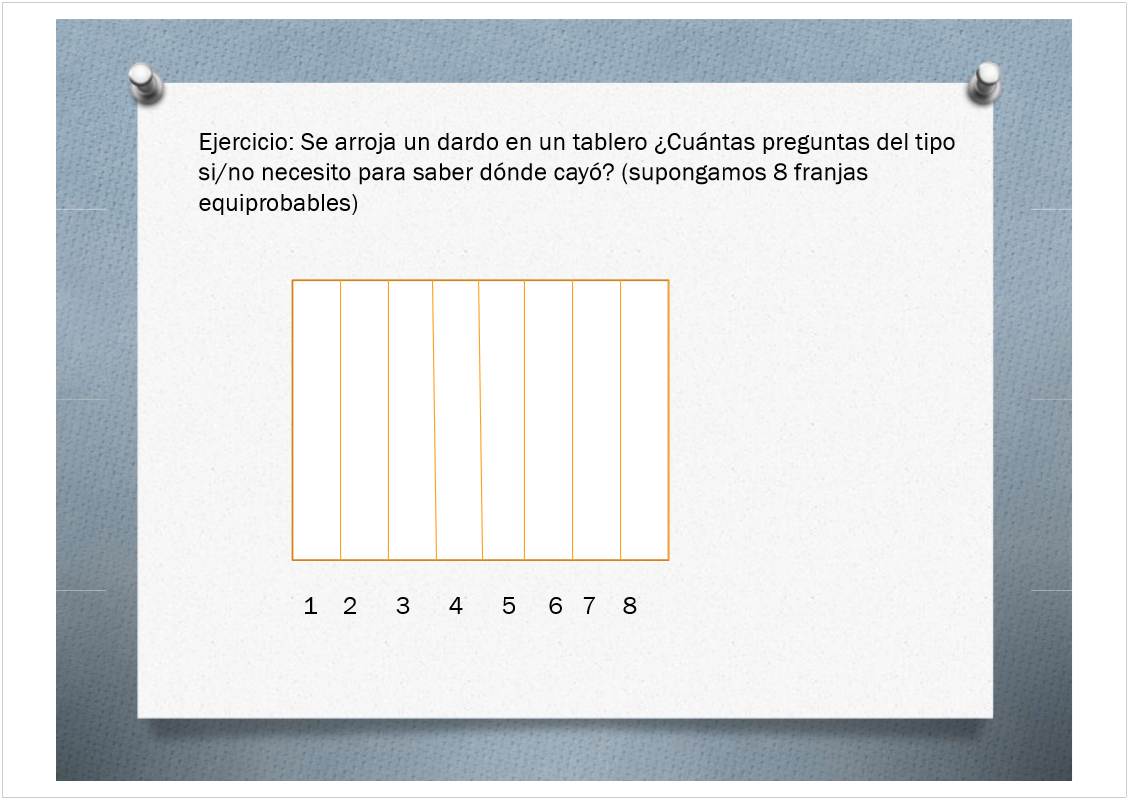

Guía 1

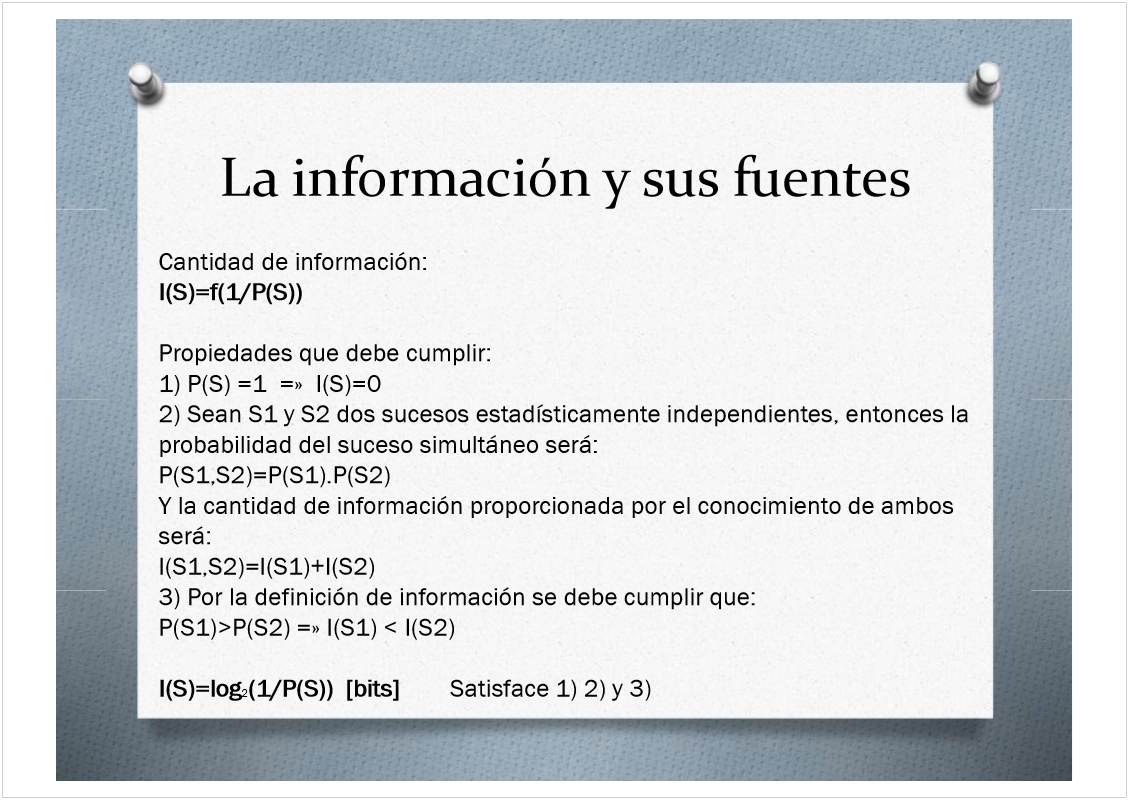

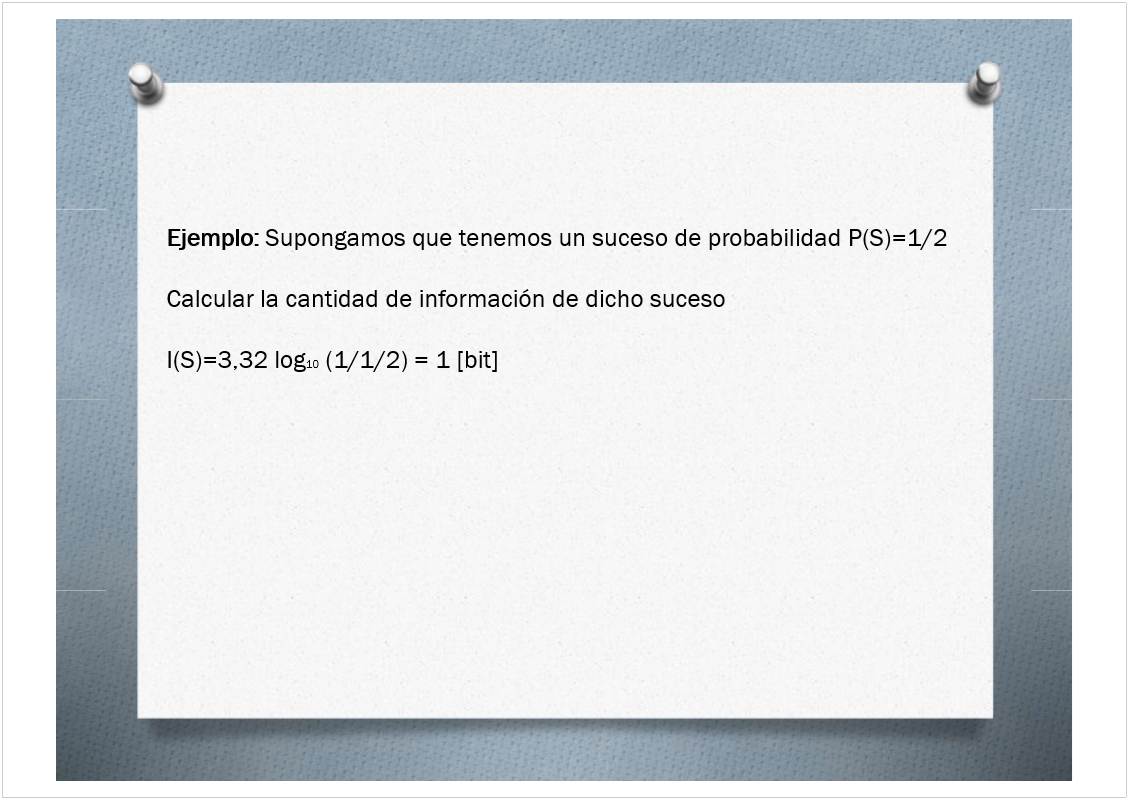

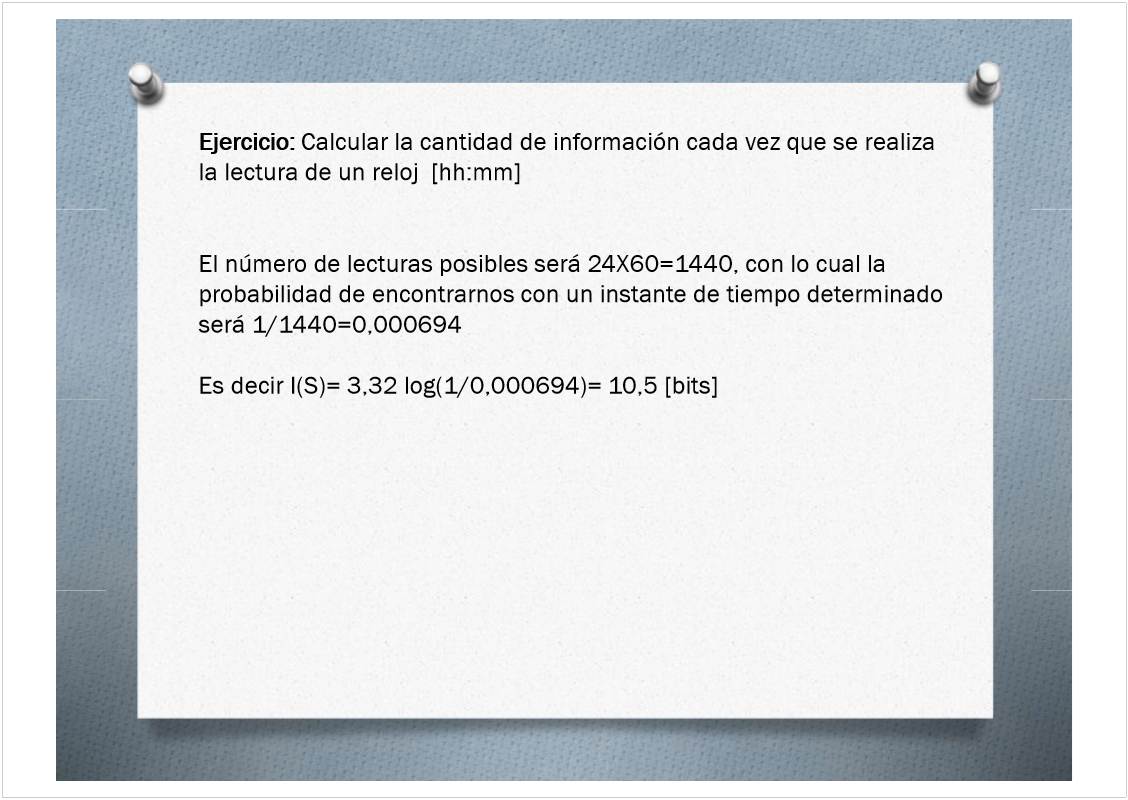

Cantidad de información

![]()

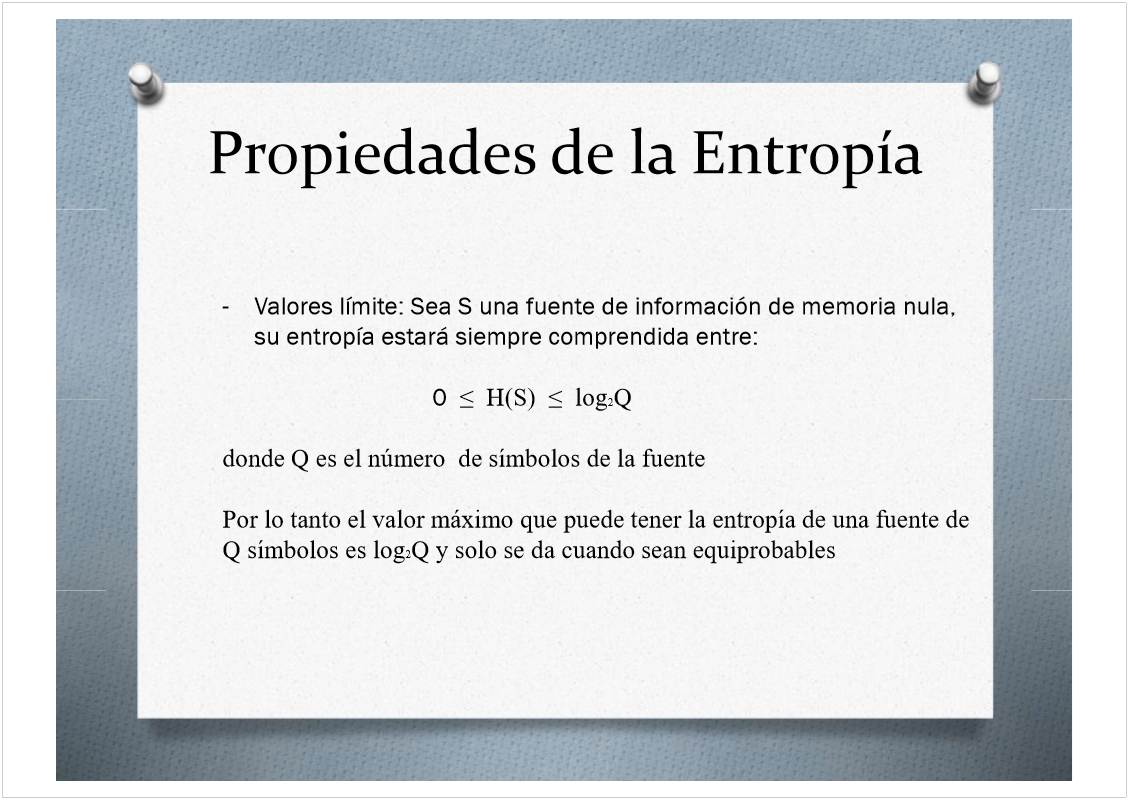

Entropía

![]()

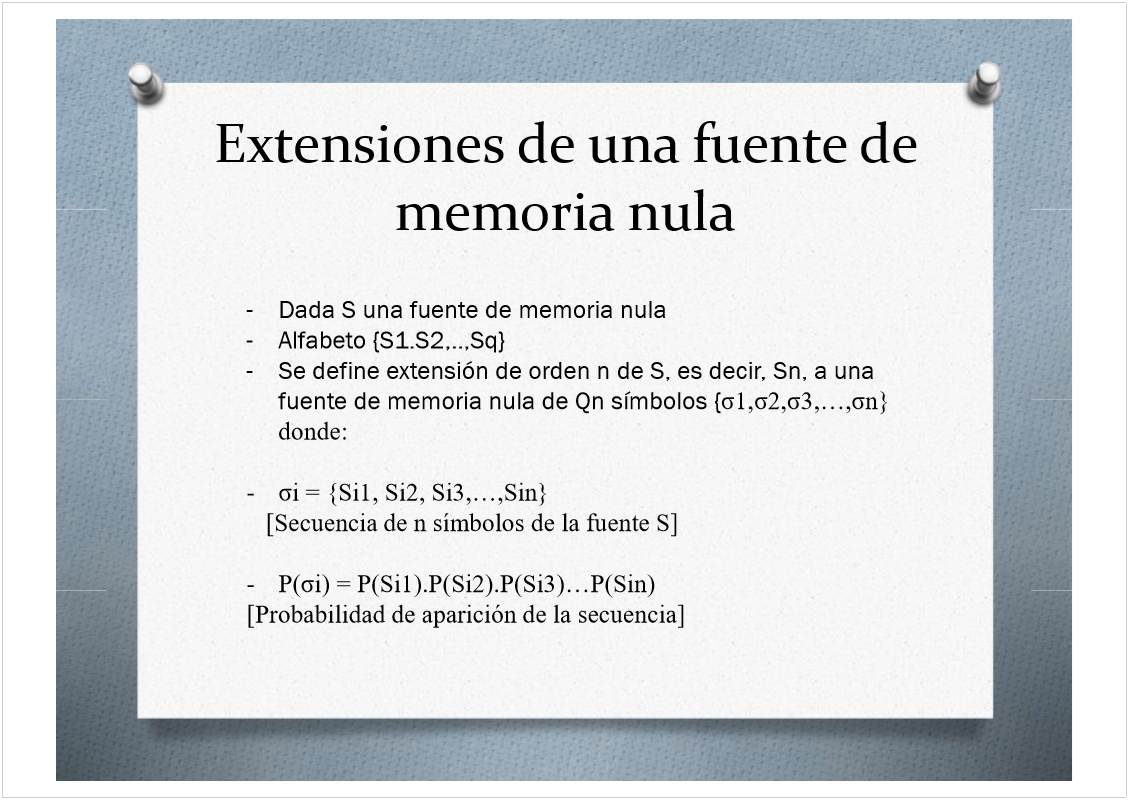

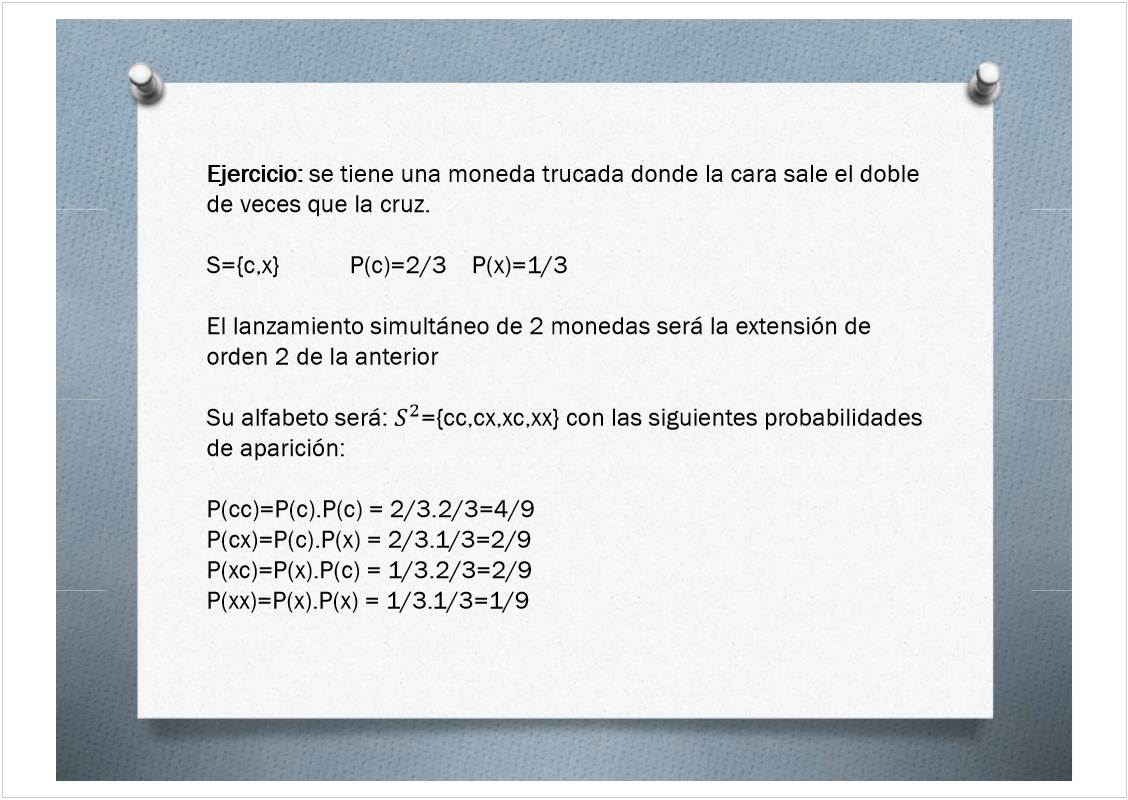

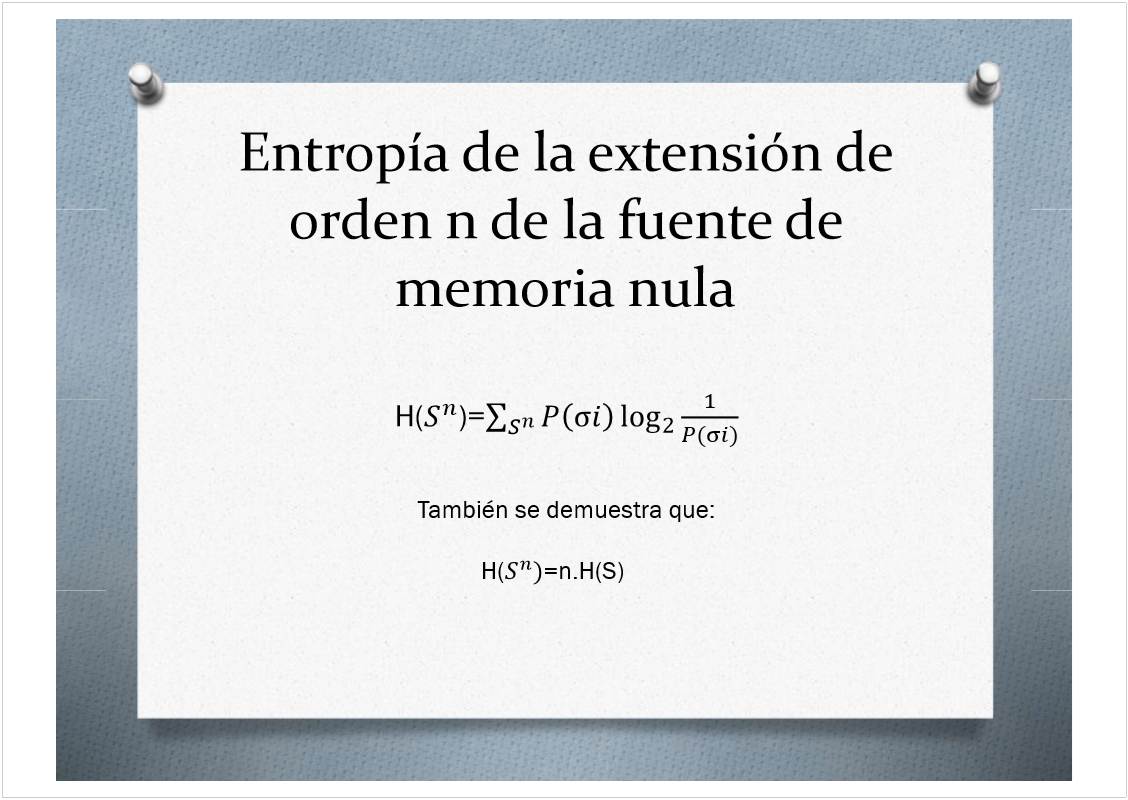

Entropía de la extensión de orden n de una fuente de memoria nula

![]()

Guía 2

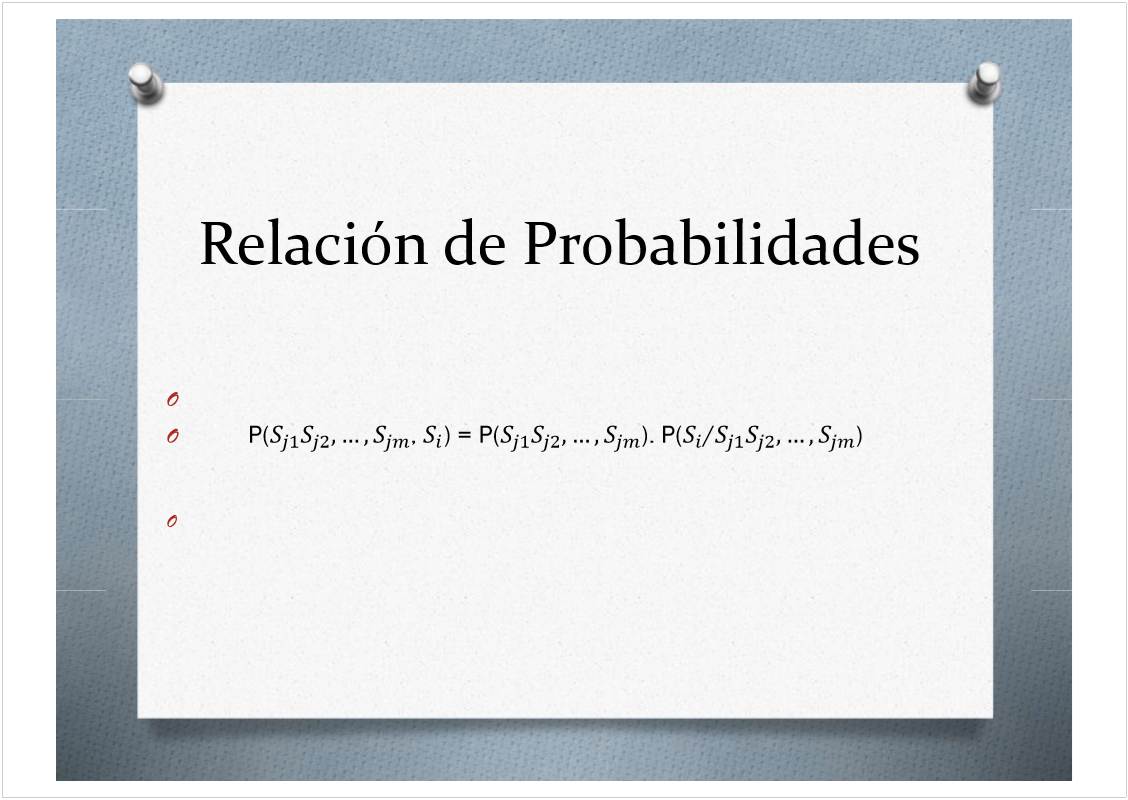

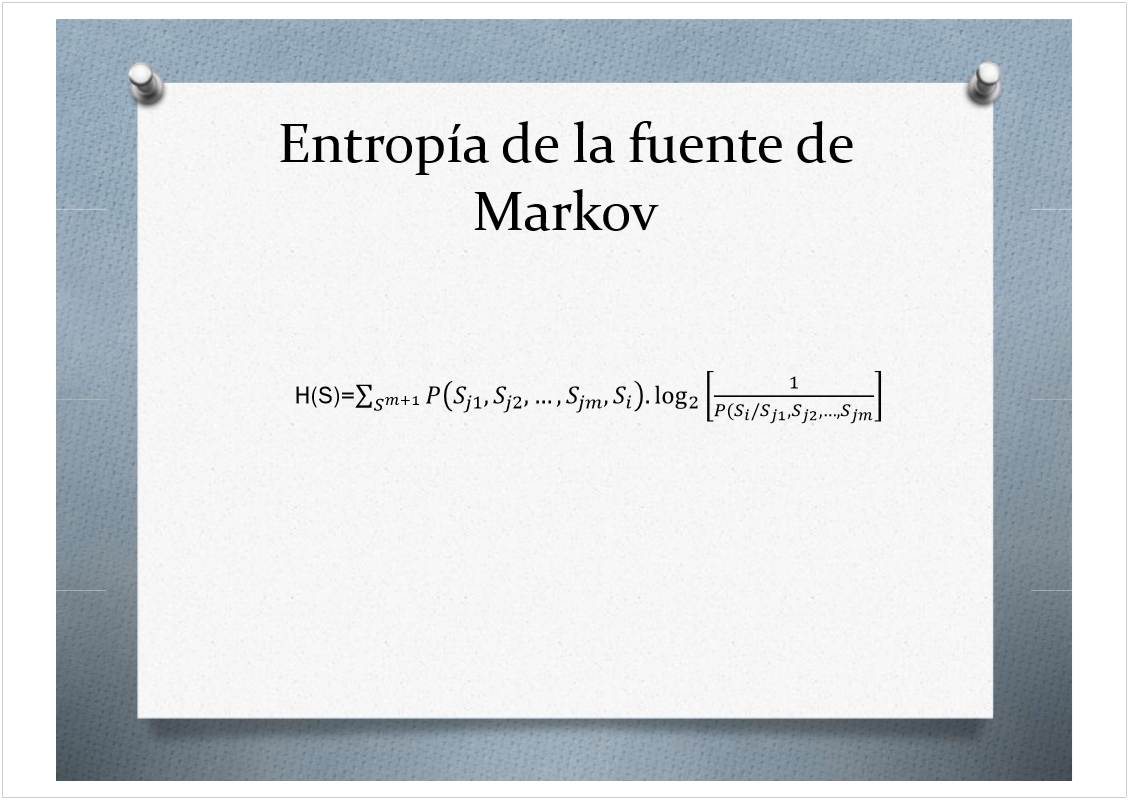

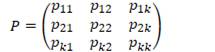

Entropía fuente de Márkov

![]()

Matriz estocástica

![]()

Guía 3

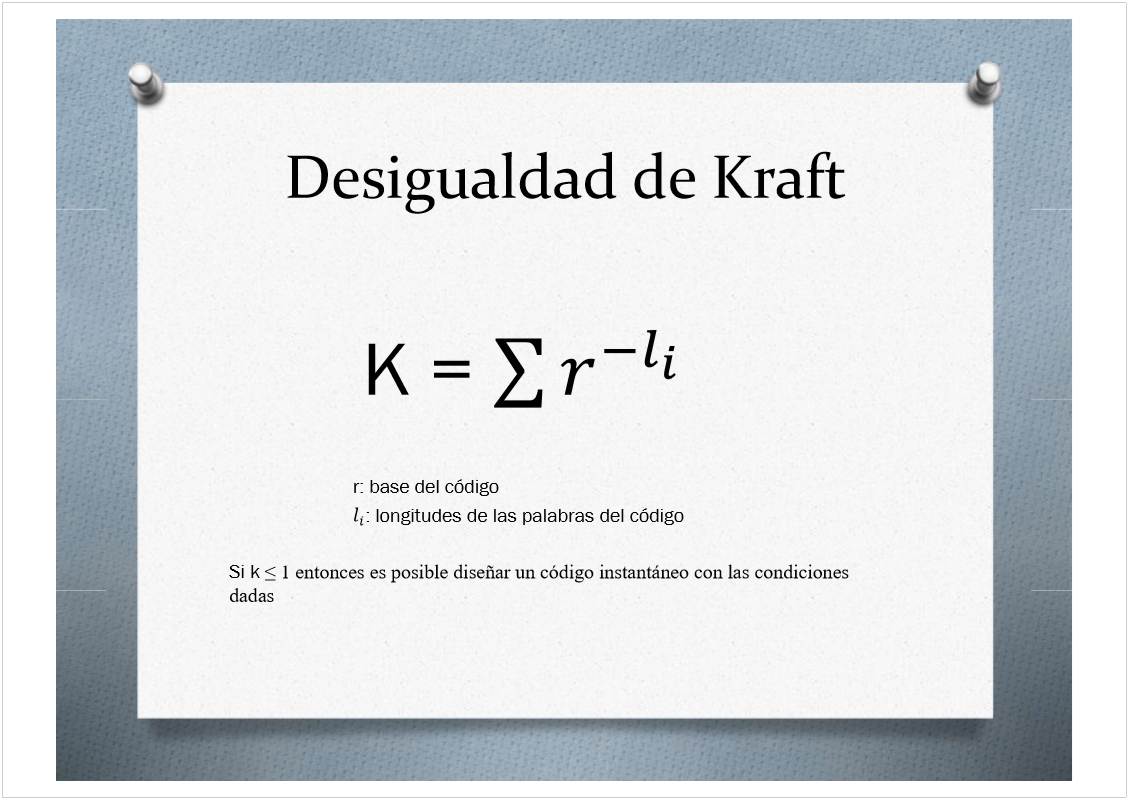

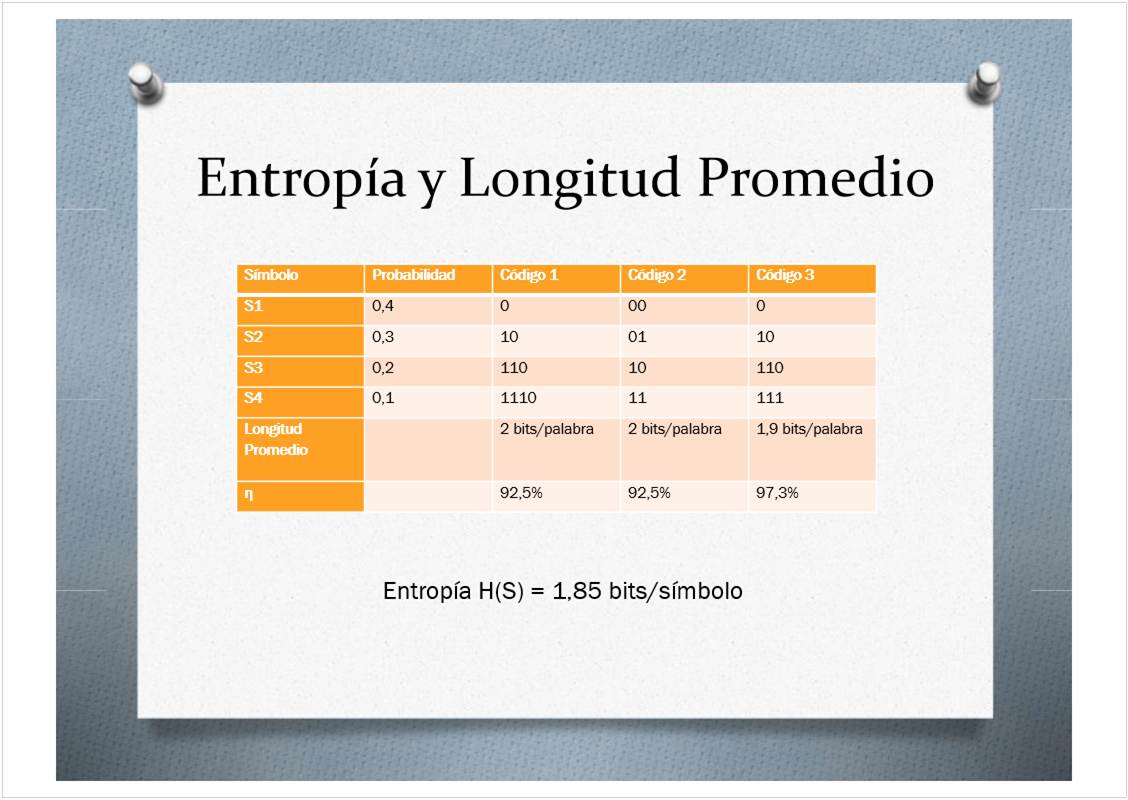

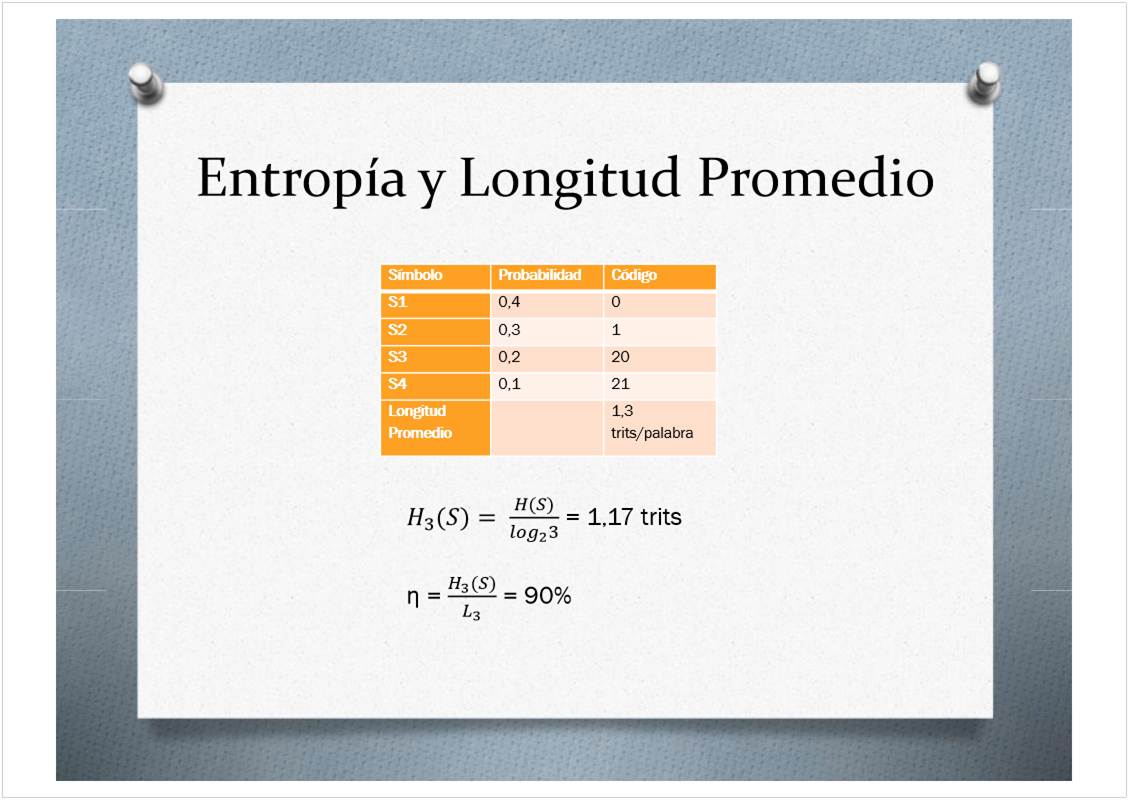

Desigualdad de Kraft

![]()

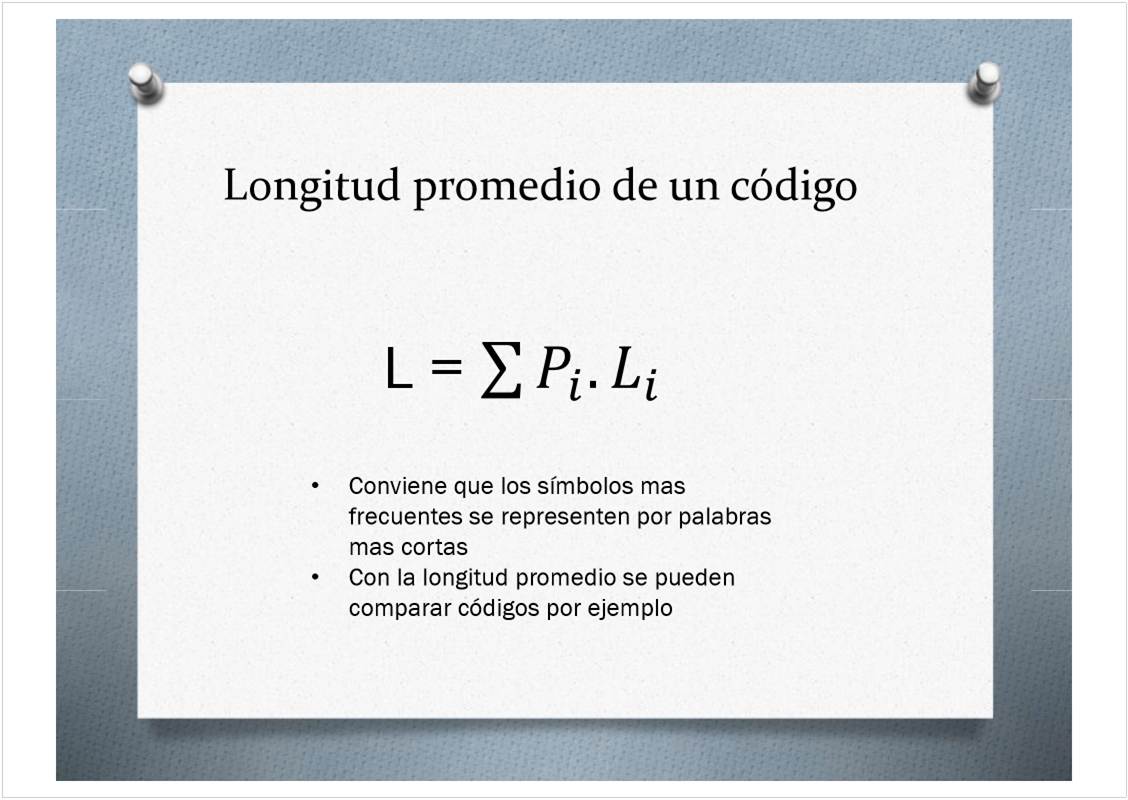

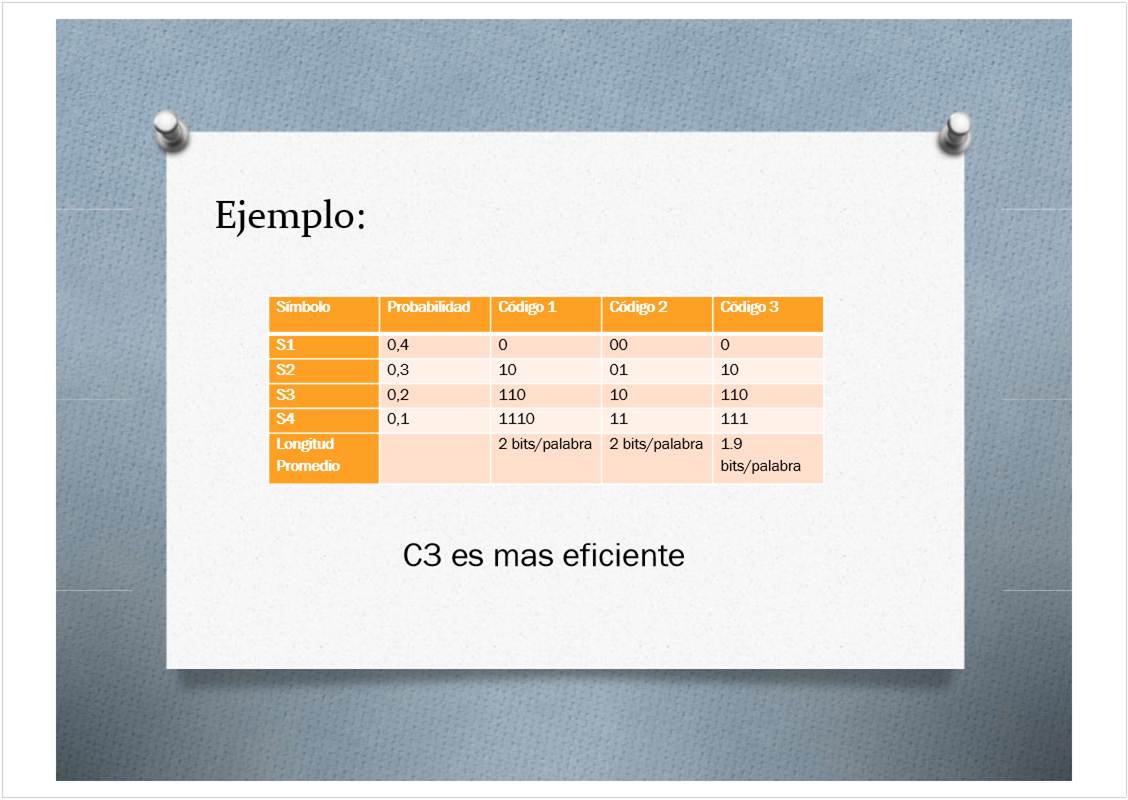

Longitud promedio de un código

![]()

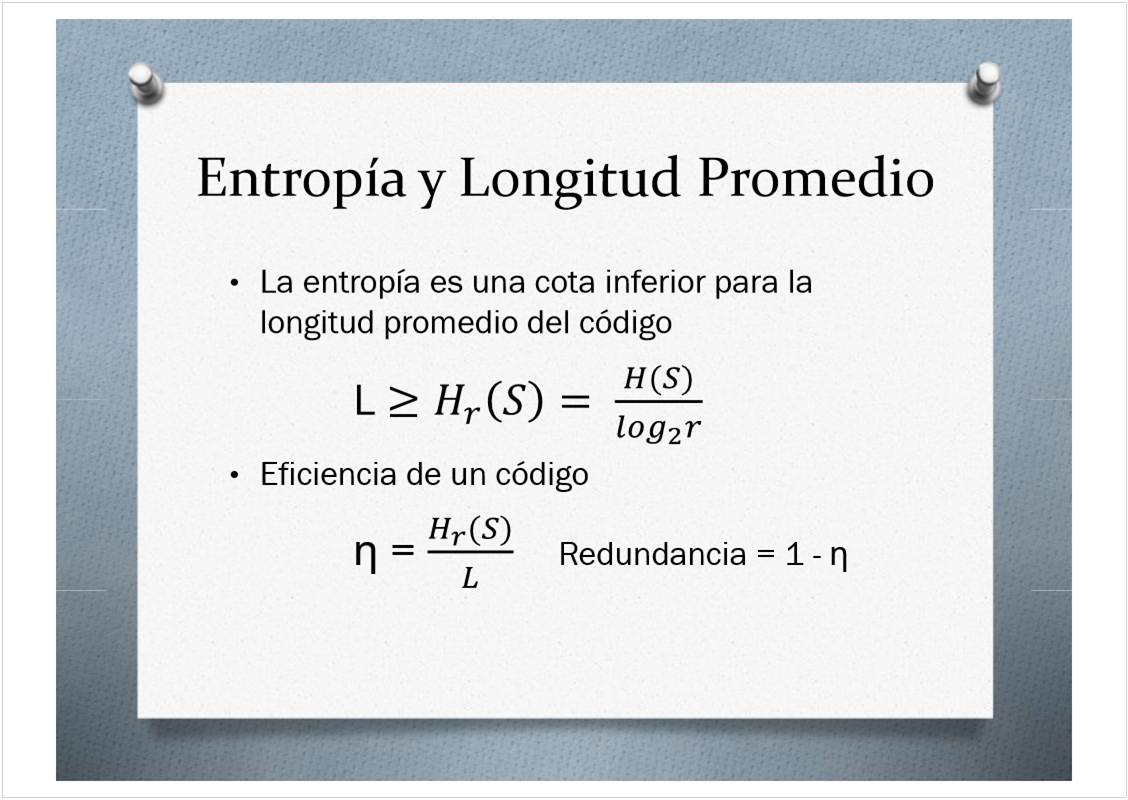

Eficiencia de un código

![]()

![]()

Resumen Teoría

Monday, December 18, 2023

11:13 AM

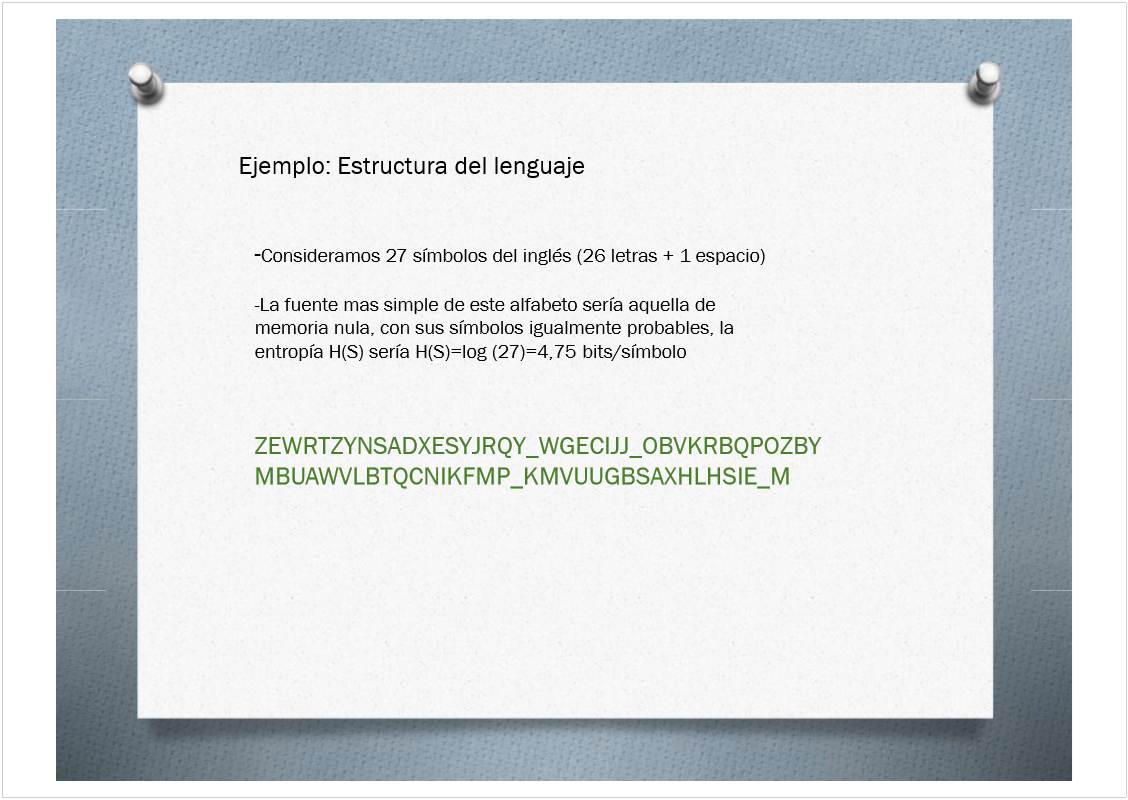

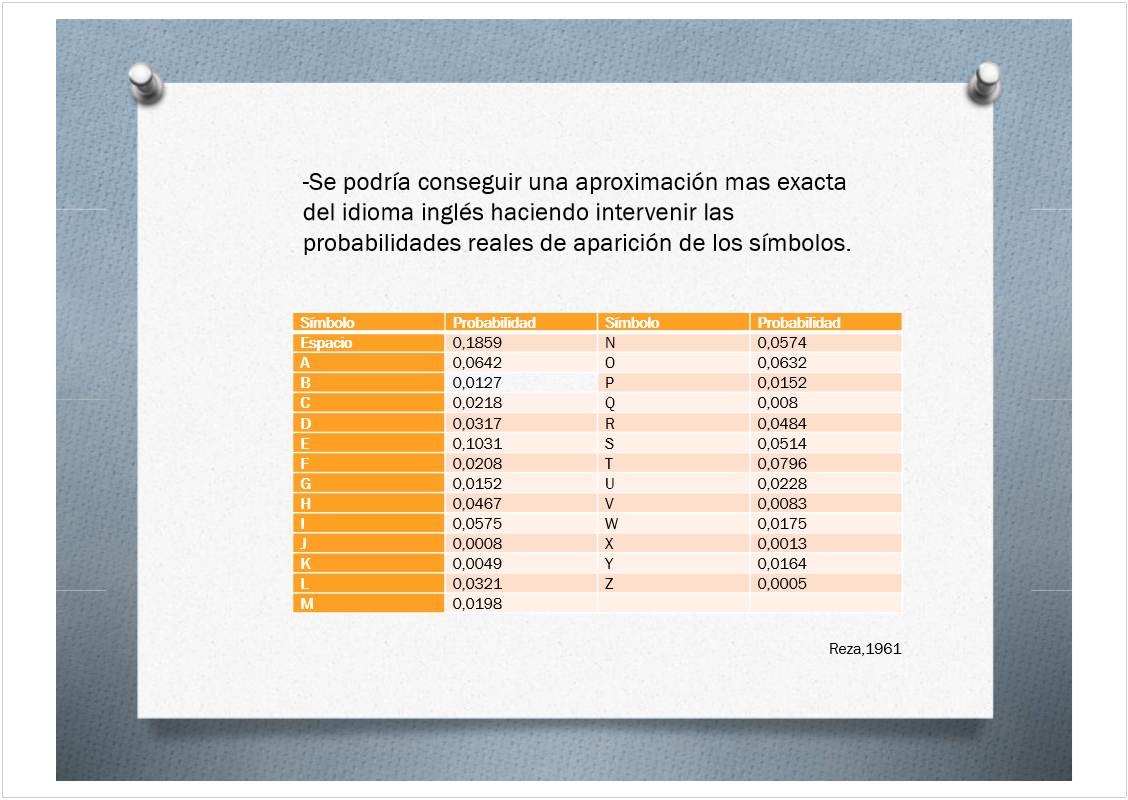

TIC

Disciplina que se ocupa de como emitir y almacenar información entre dispositivos

Fuentes de información

Es el fenómeno estadístico que queremos estudiar. Emite sucesos.

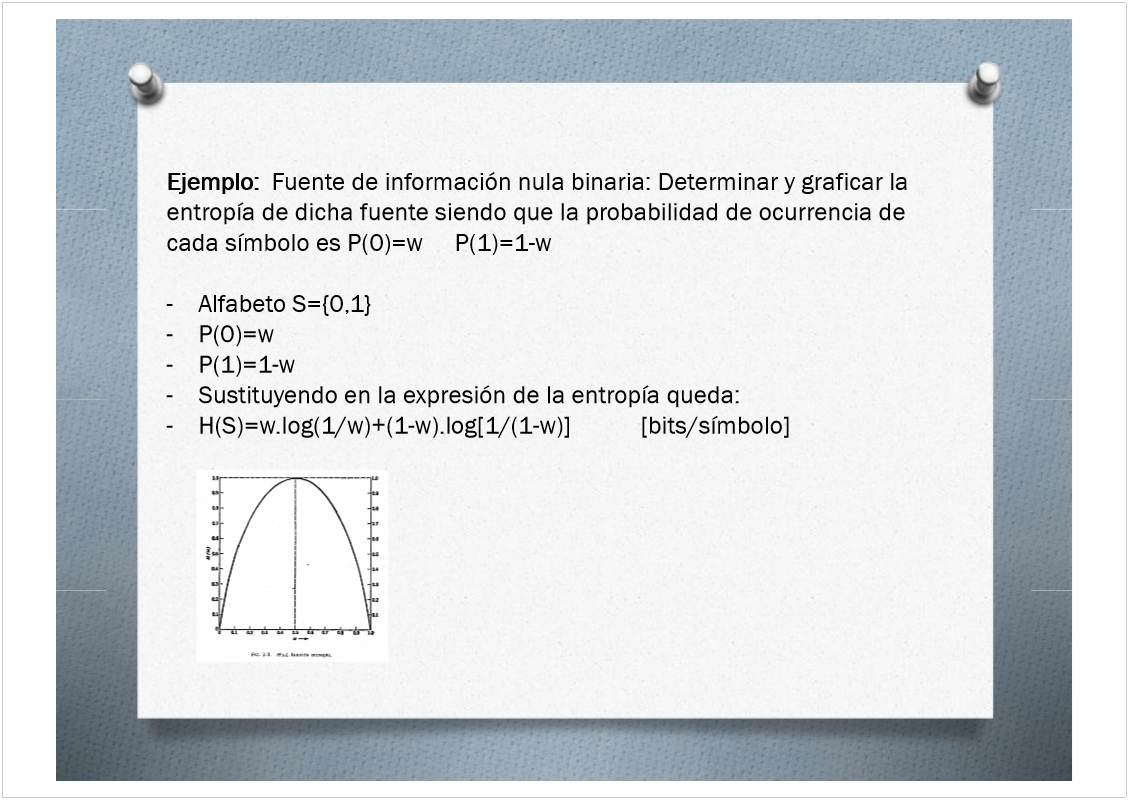

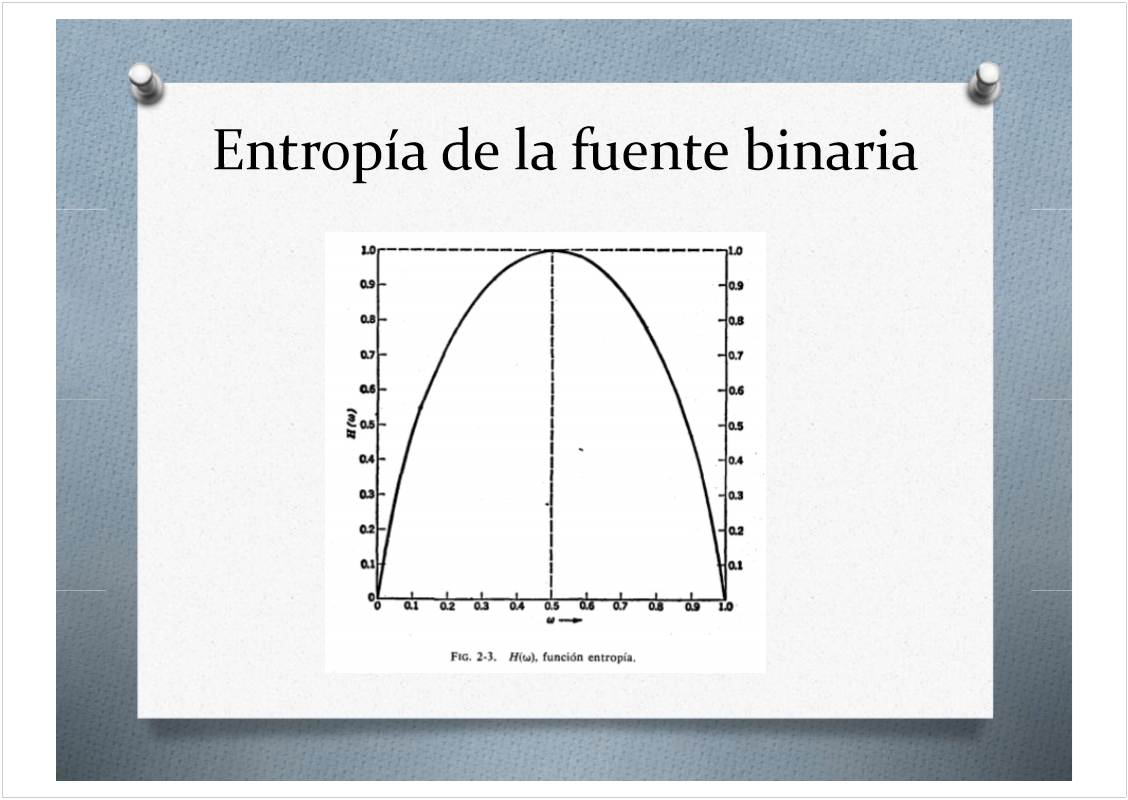

Memoria Nula

Sucesos estadísticamente independientes

Información y entropía

La información de un suceso es inversamente proporcional a su probabilidad de ocurrencia. La entropía de una fuente será la información media de los sucesos que componen dicha fuente.

Una fuente con mayor entropía, tiene una información media superior y por lo tanto la probabilidad de ocurrencia de sus sucesos está distribuida más equitativamente (no hay sucesos más probables que otros).

Fuente de Márkov

Contrario a la fuente de memoria nula, los sucesos no son independientes

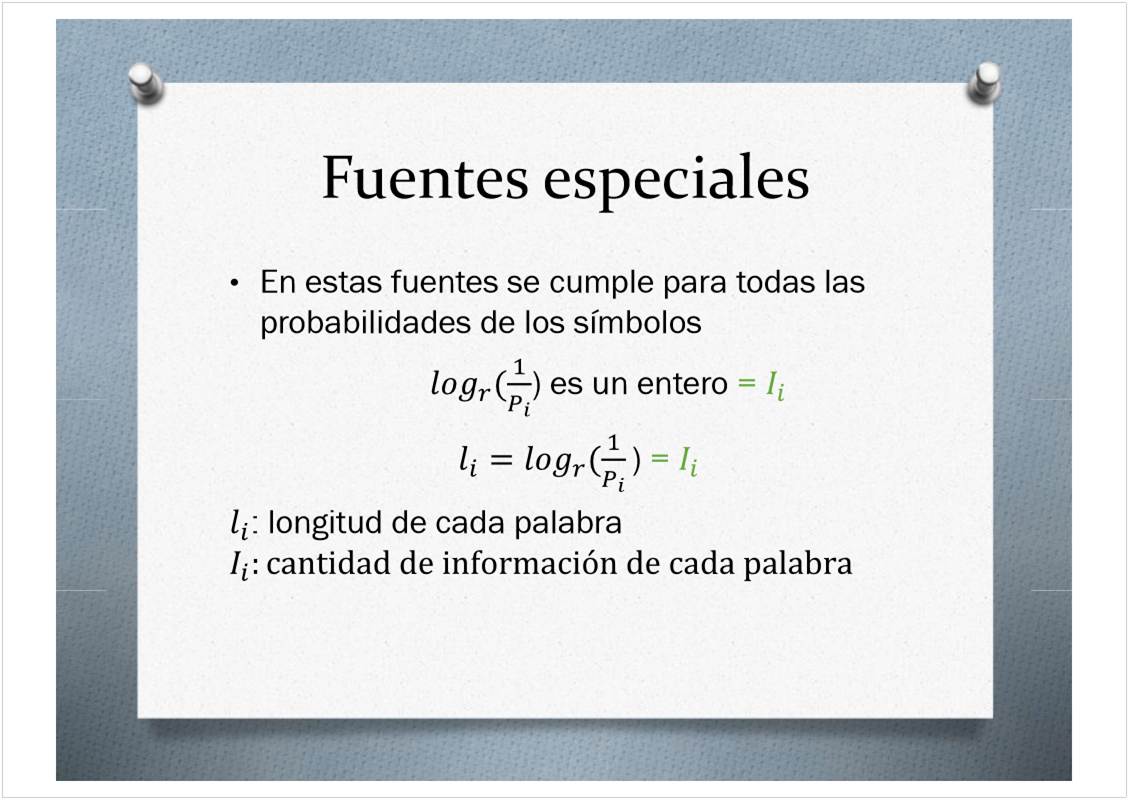

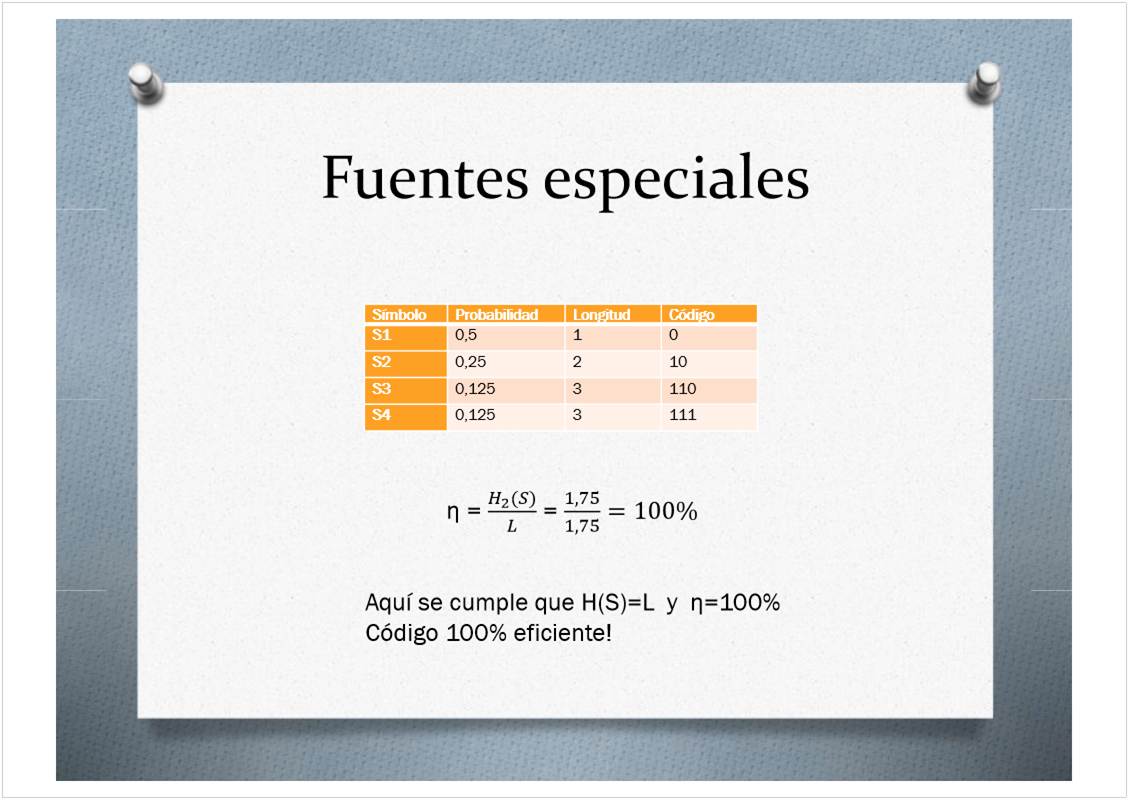

Códigos

Codificación de fuente

Objetivo:

- Conversión

- Compresión

- Cifrado

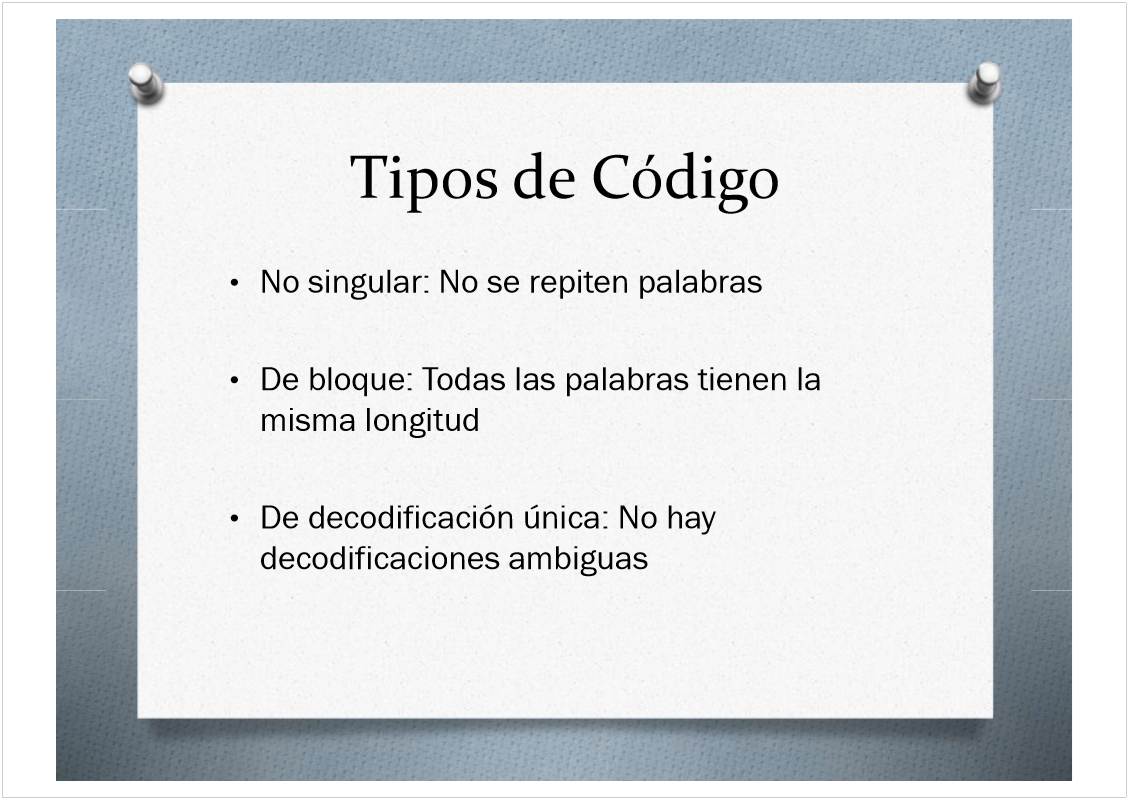

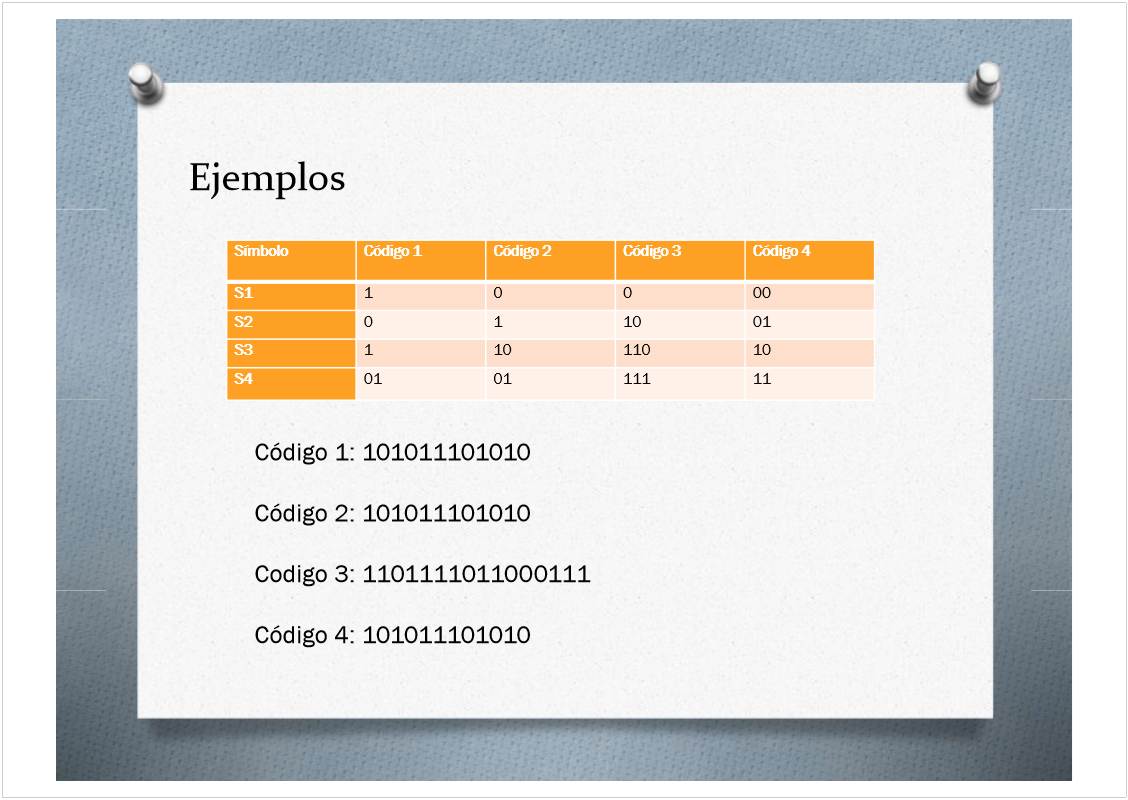

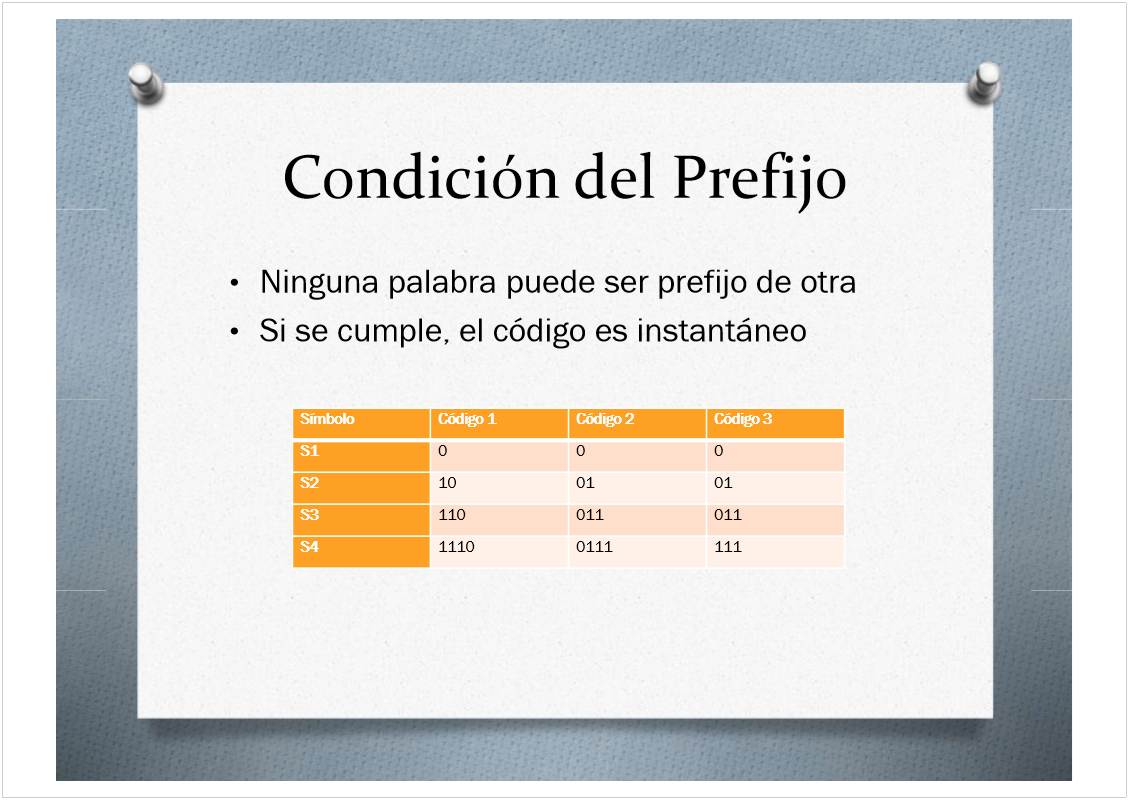

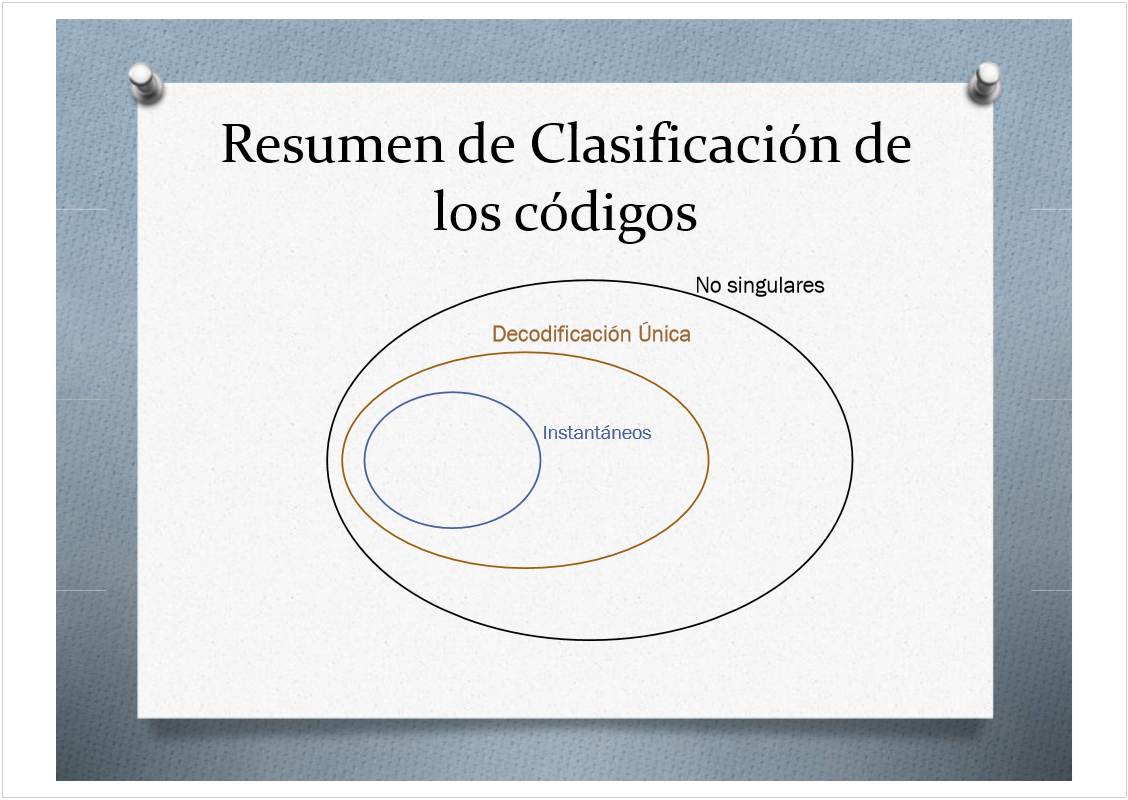

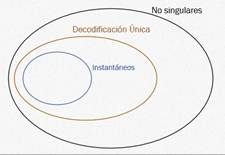

Tipos de códigos

- No singular: no repitencia en palabras

- De bloque: misma longitud de palabra

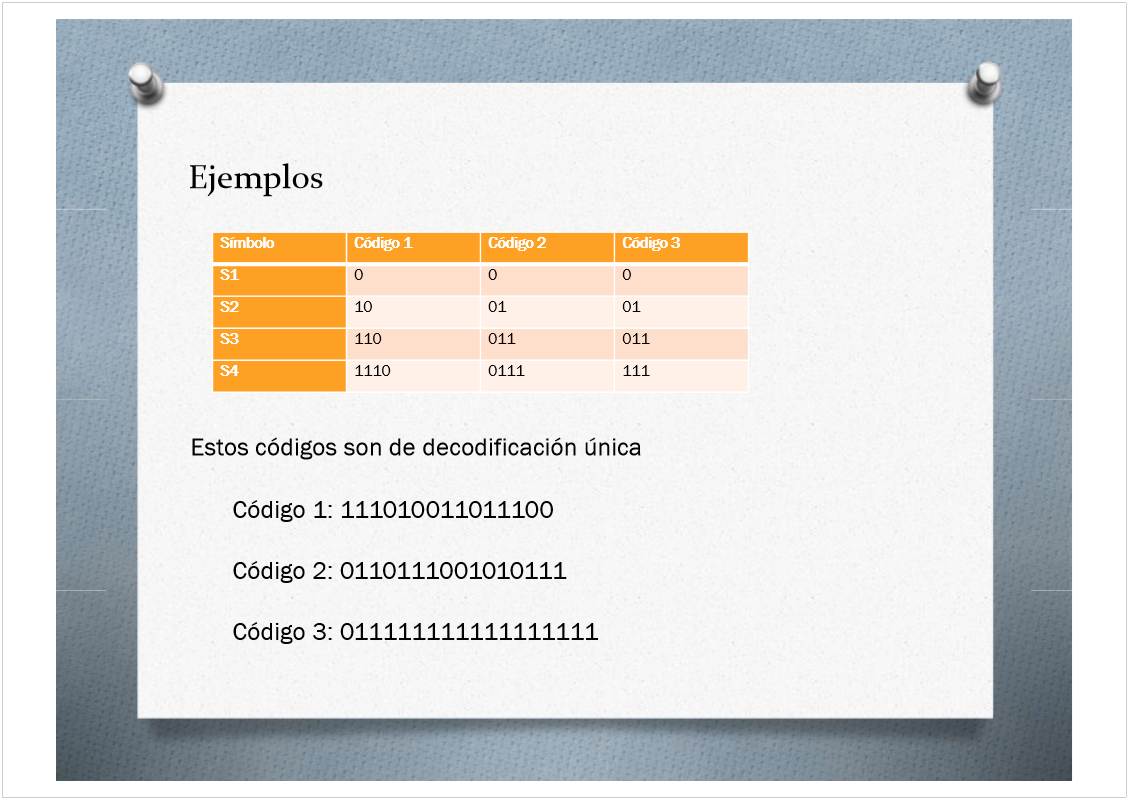

- Decodificación única

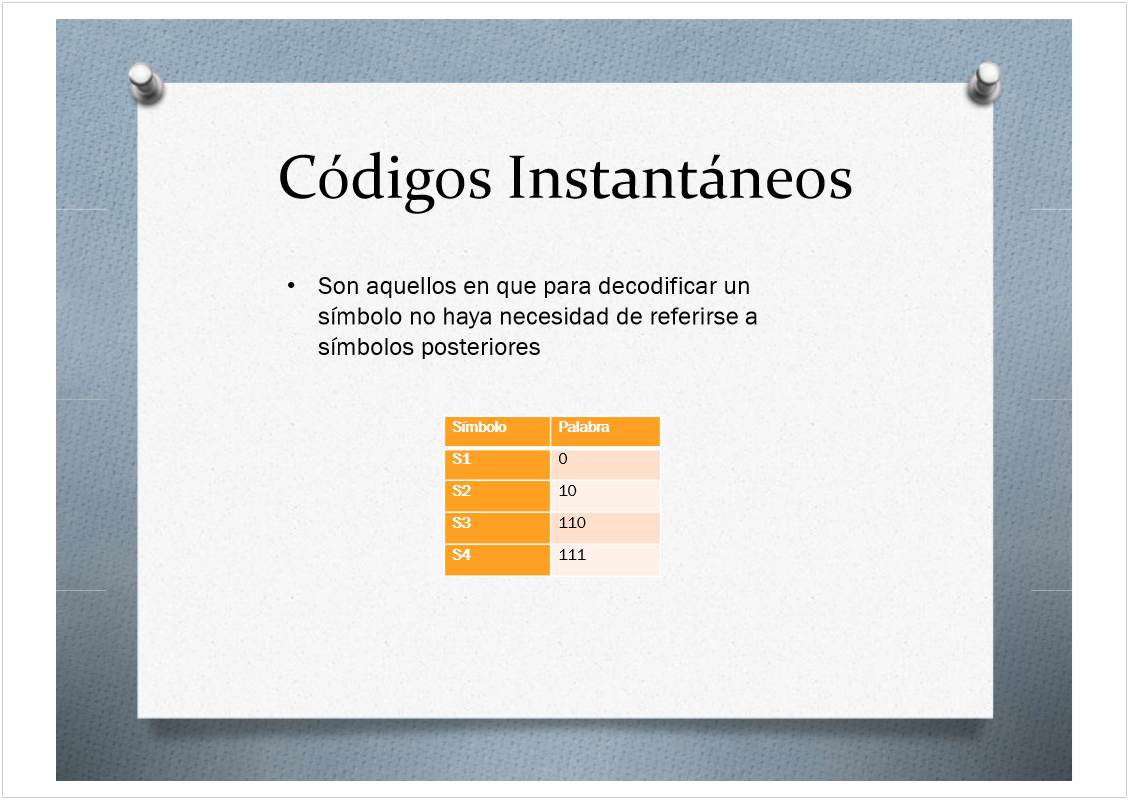

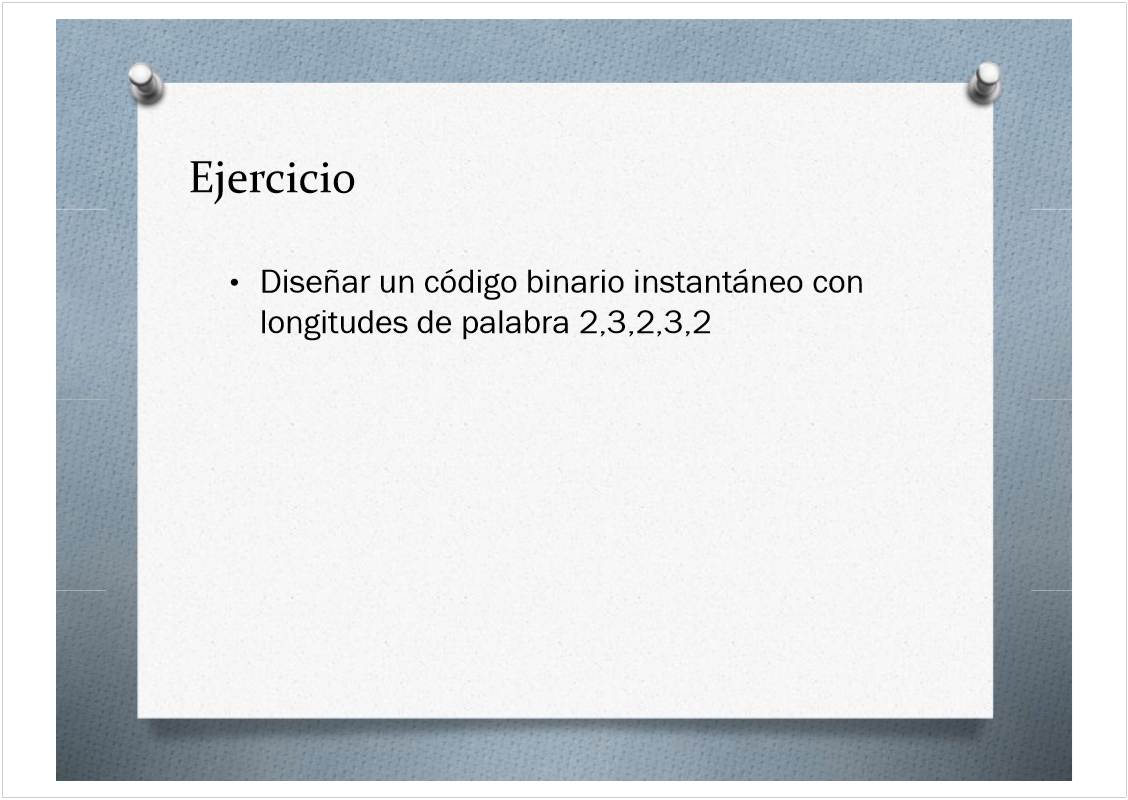

- Instantáneo: para decodificar un símbolo no hace falta referirse a posteriores (desigualdad de Kraft)

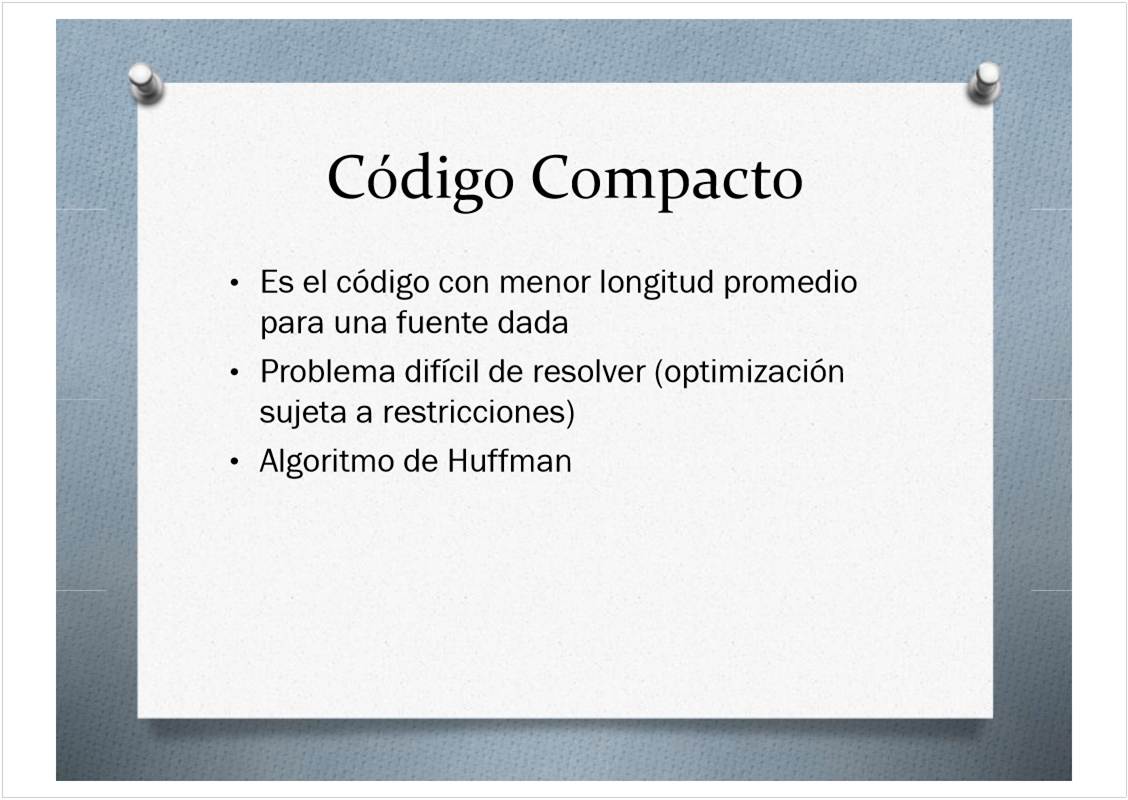

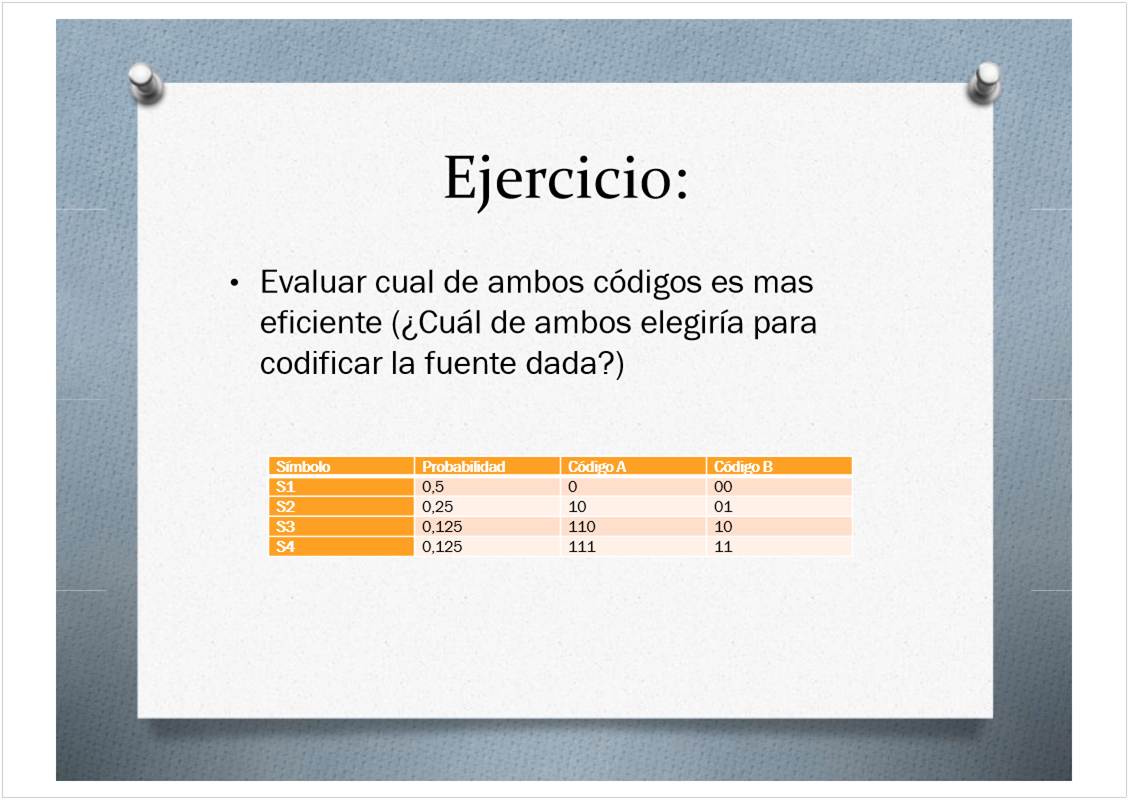

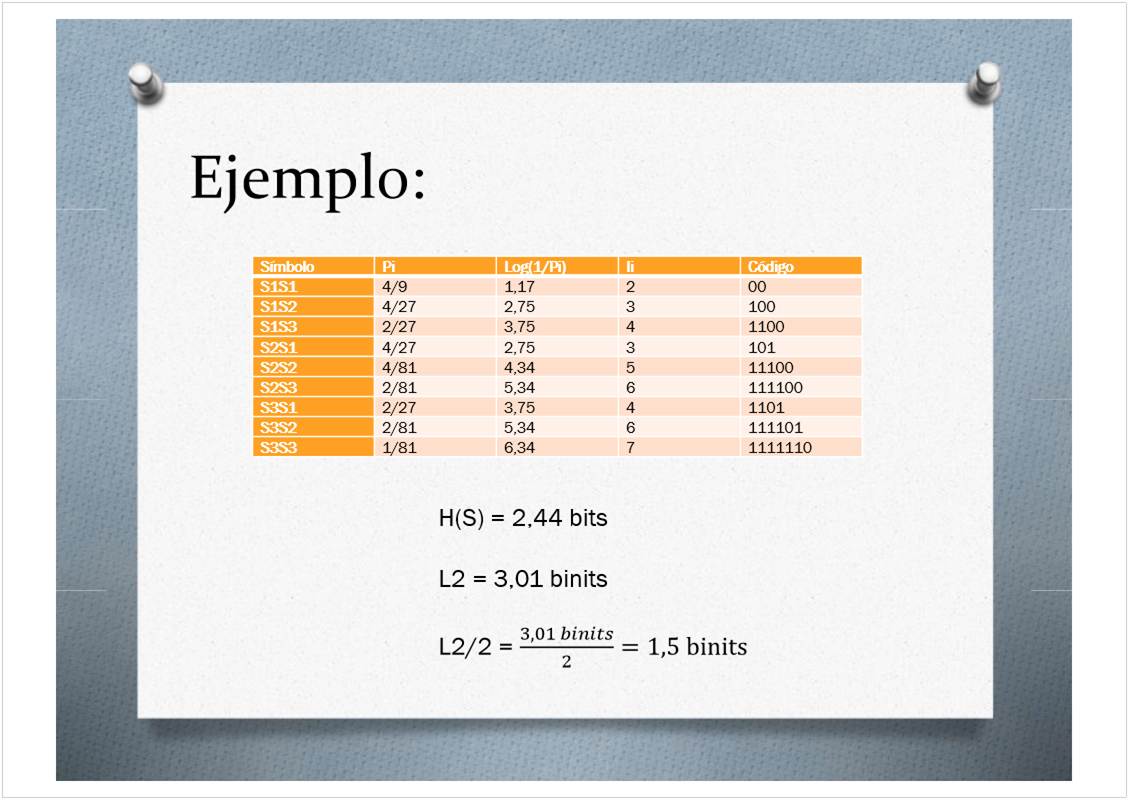

- Código compacto: menor longitud promedio posible (Huffman)

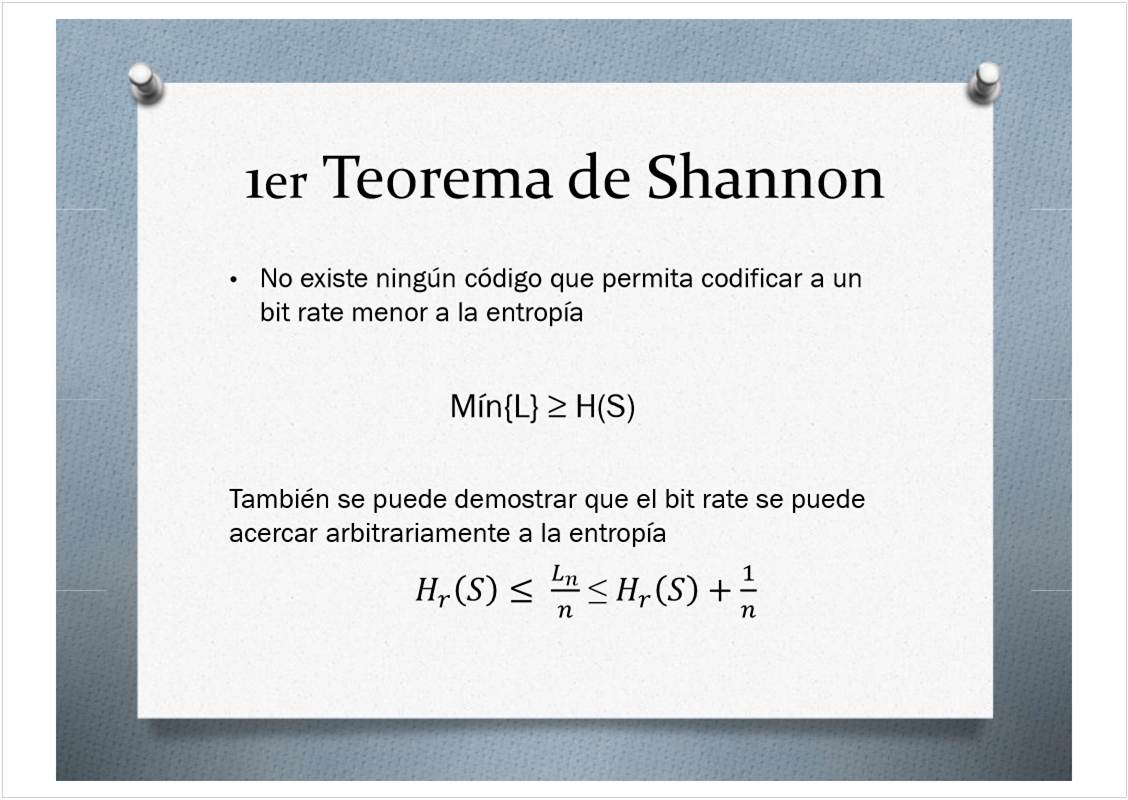

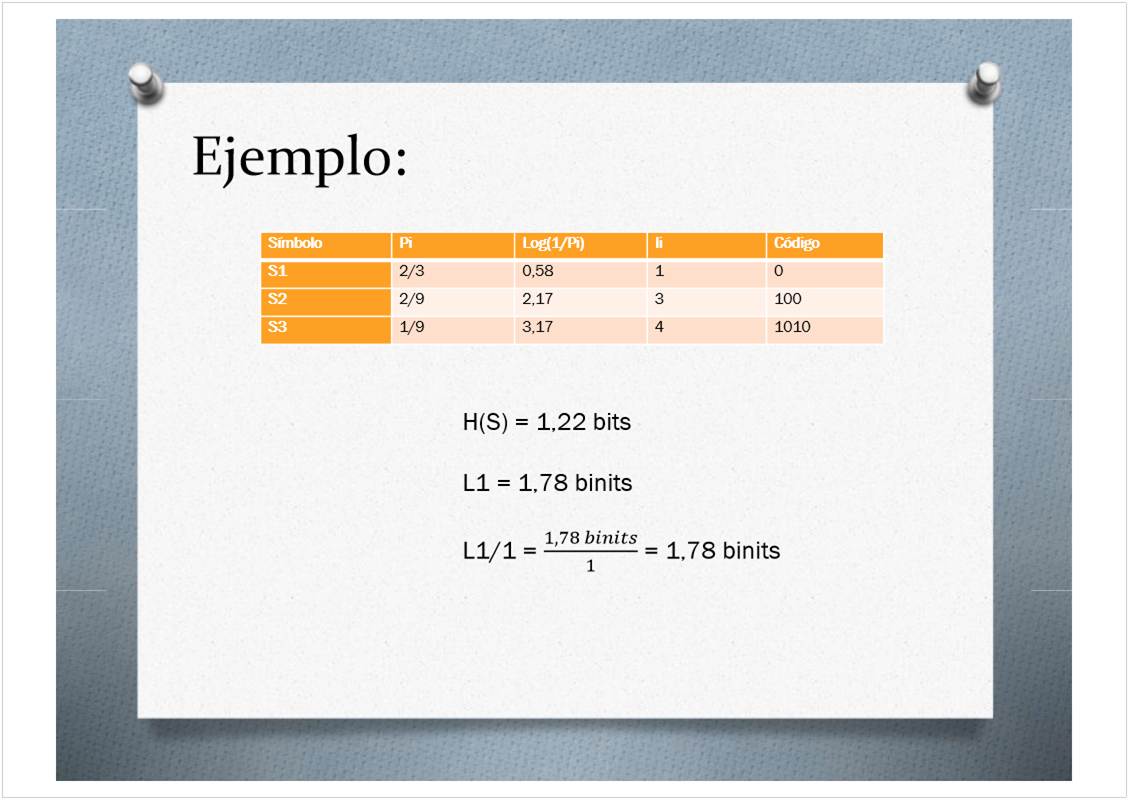

1er Teorema de Shannon

No existe ningún código que permita codificar a un longitud de palabra menor que la entropía.

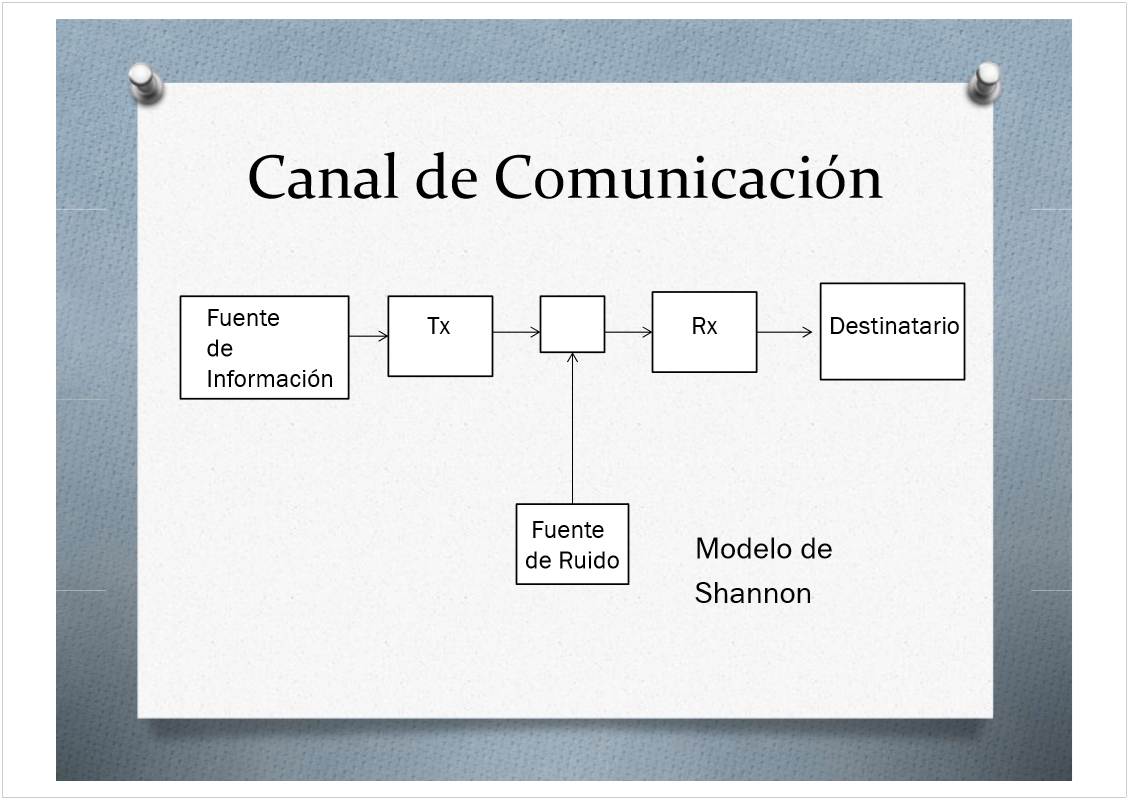

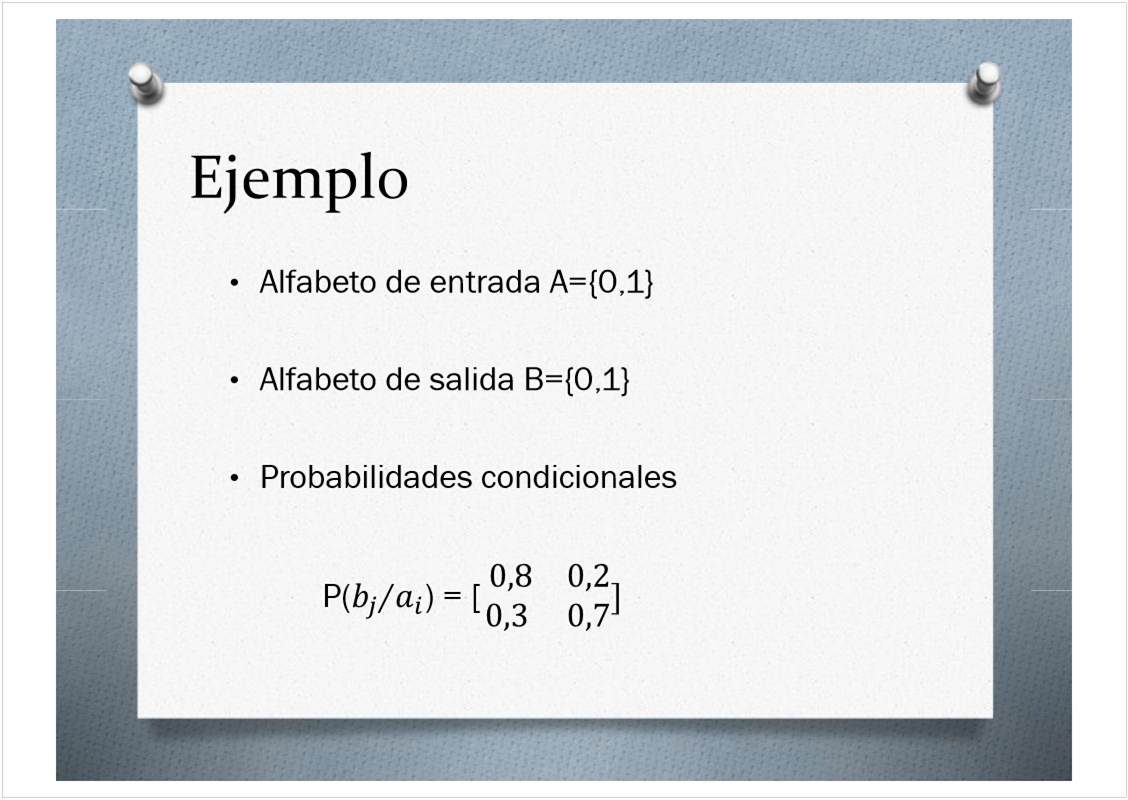

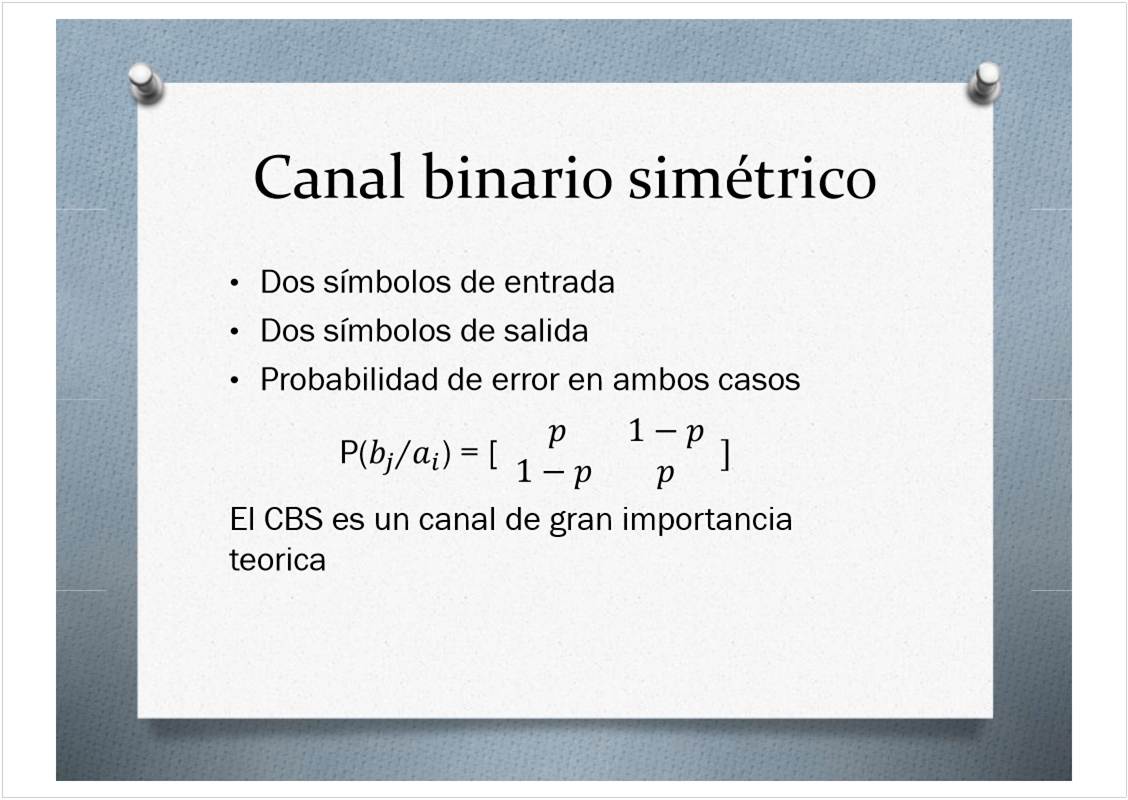

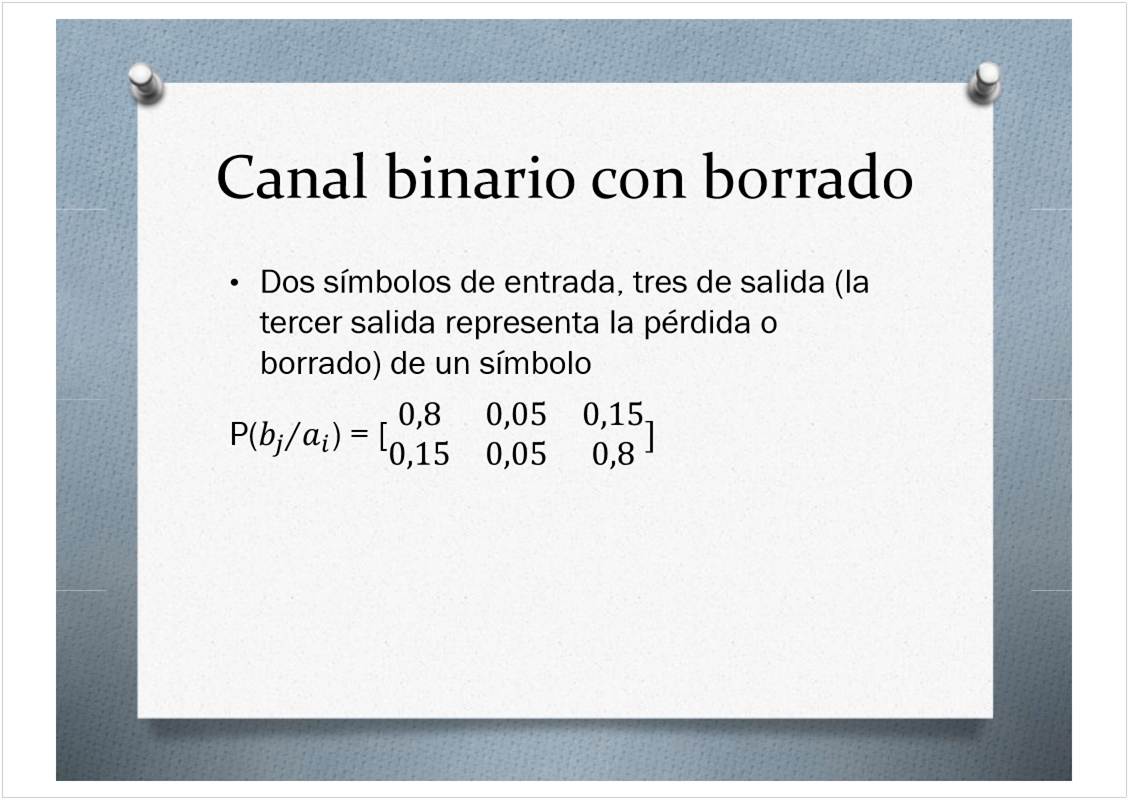

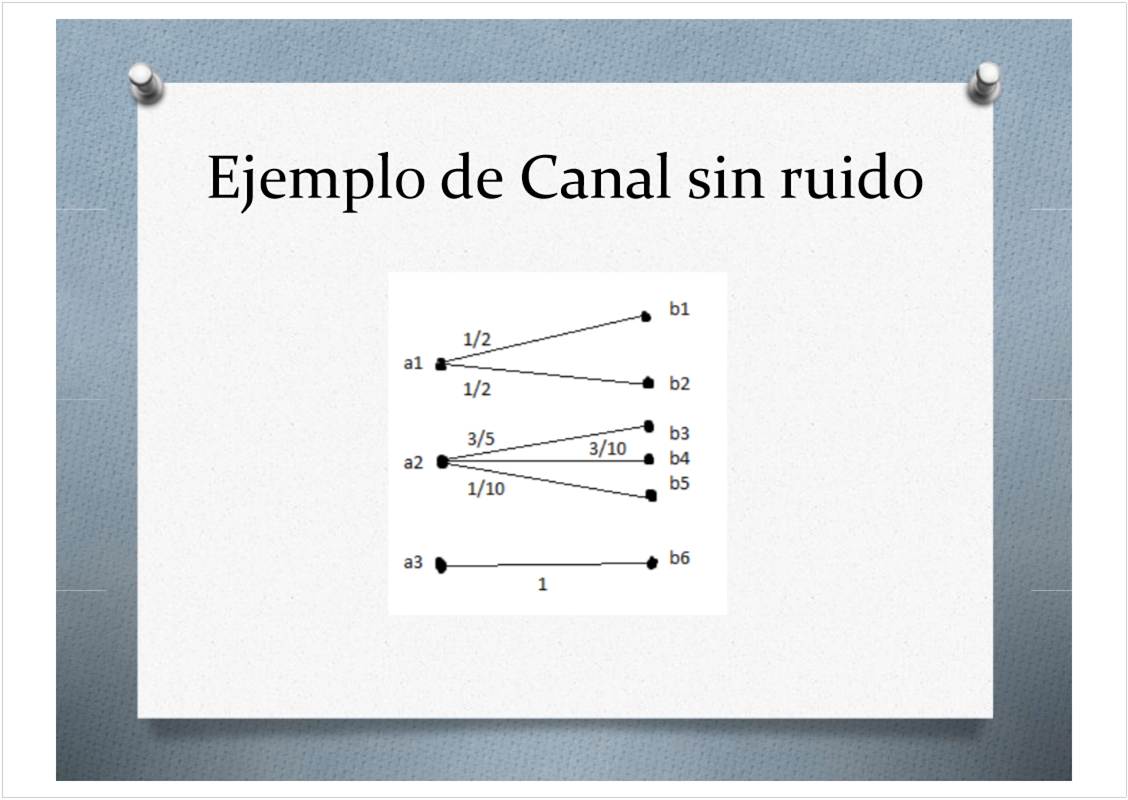

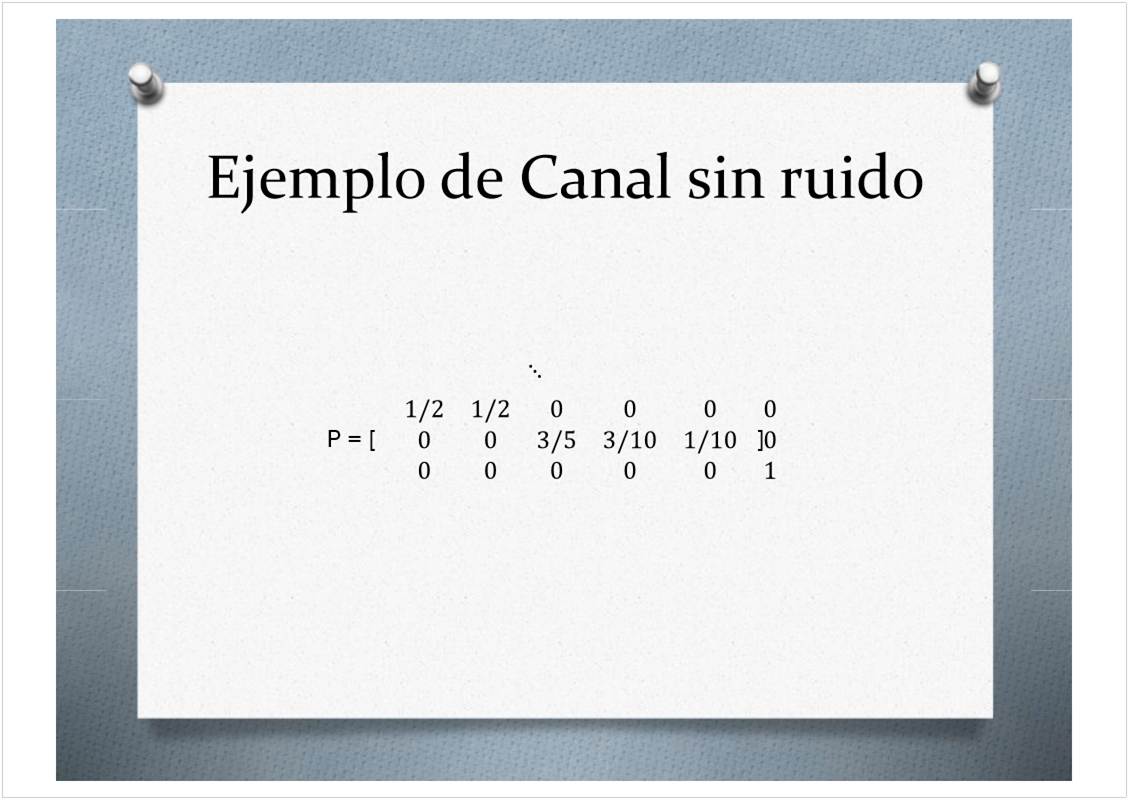

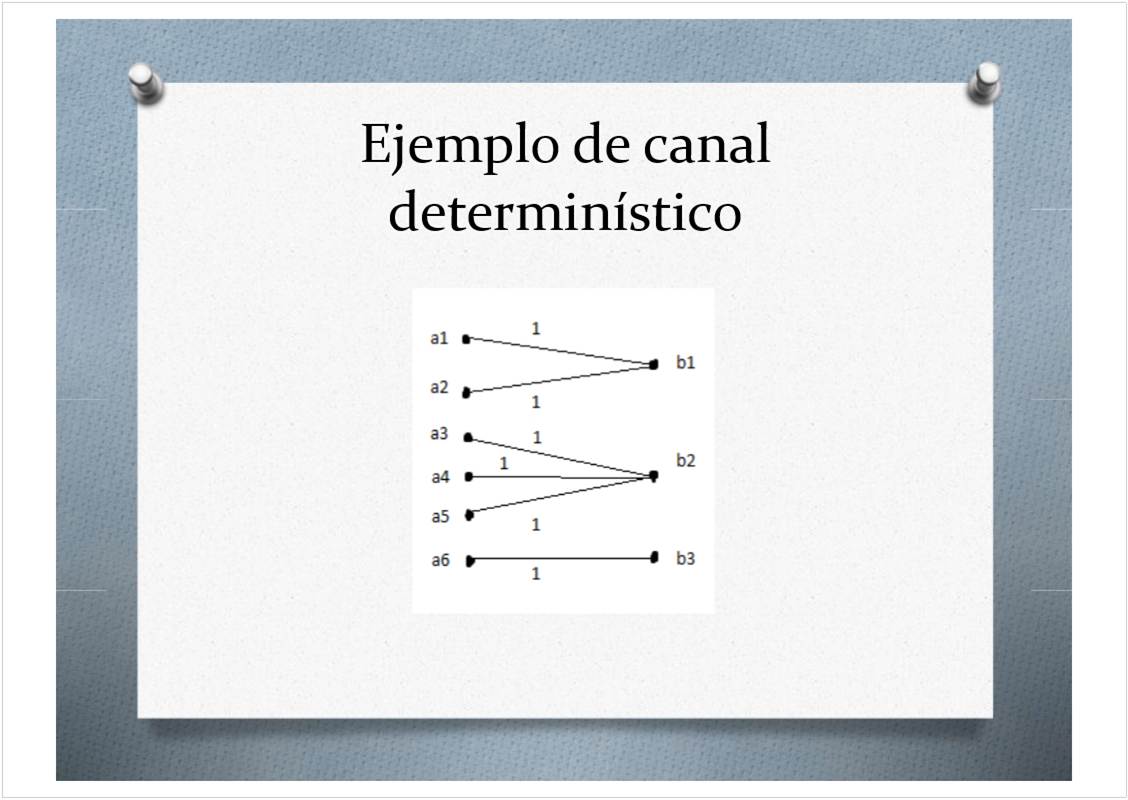

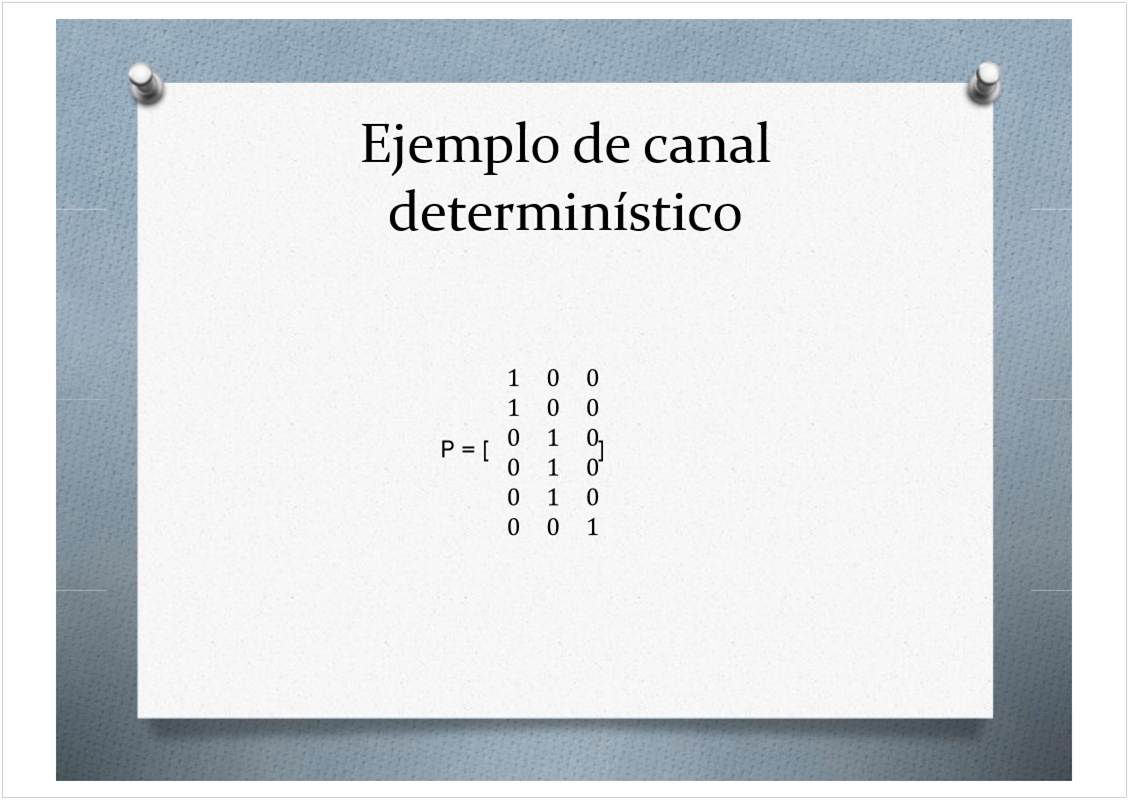

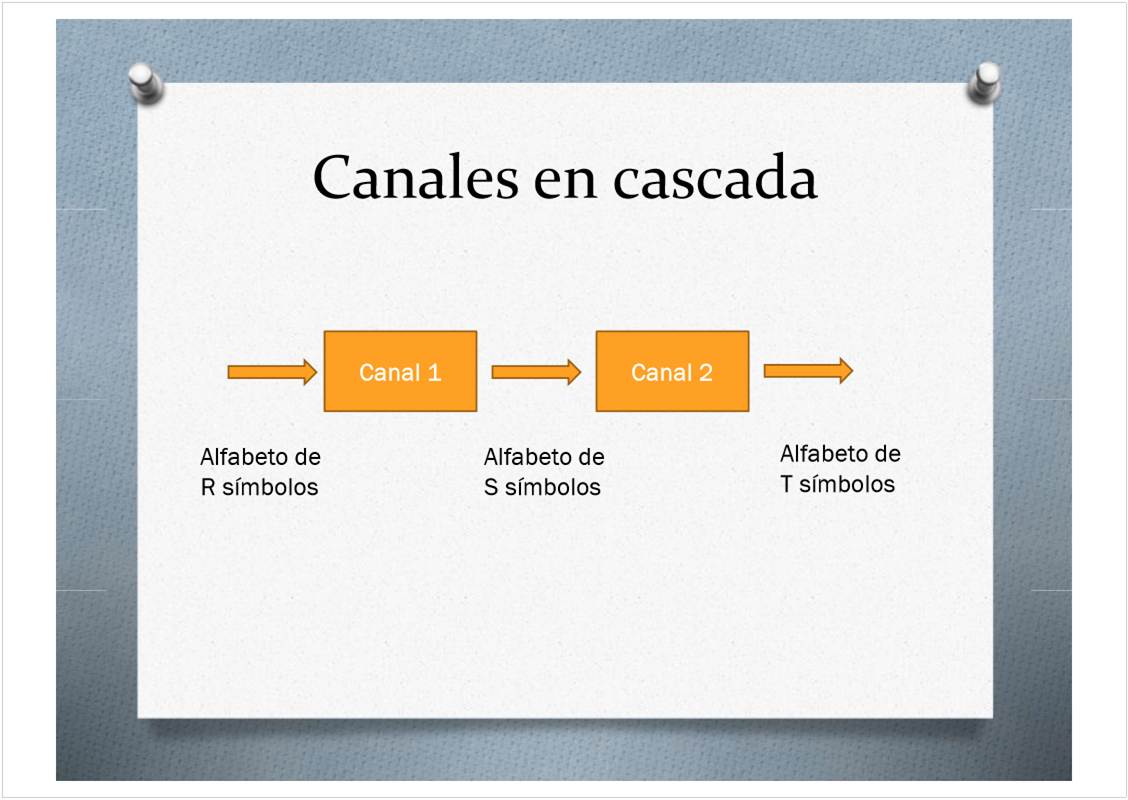

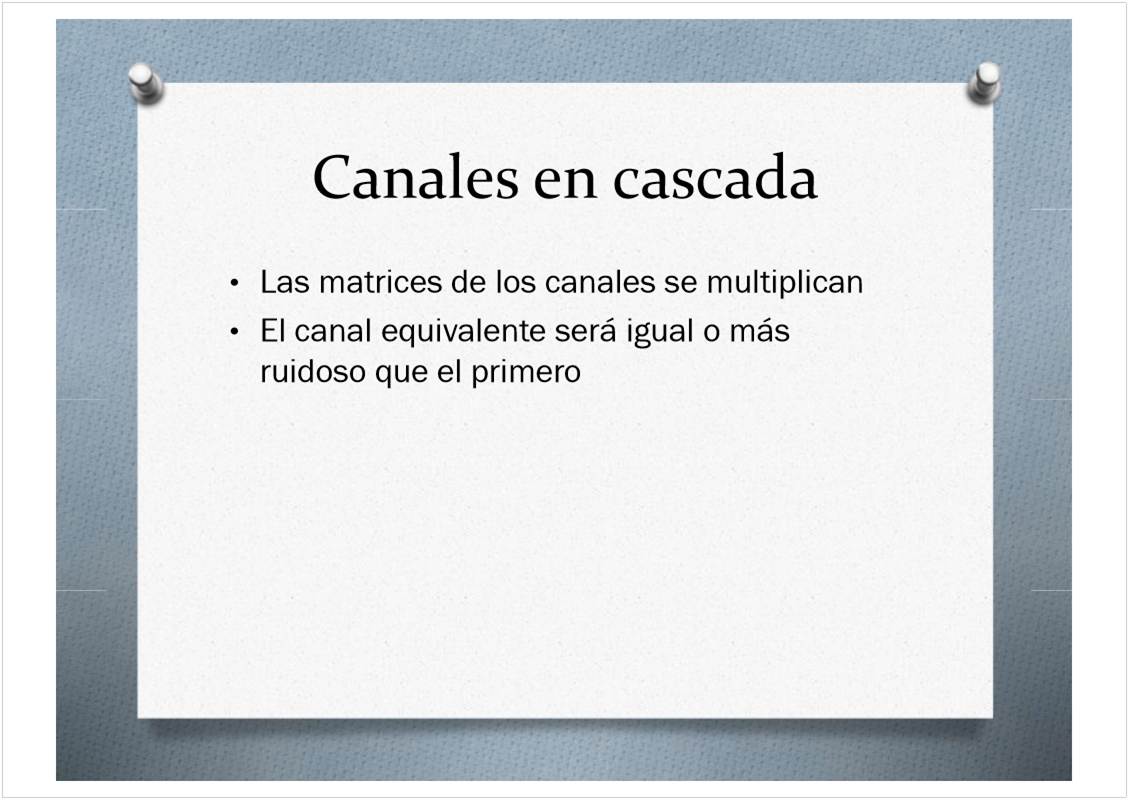

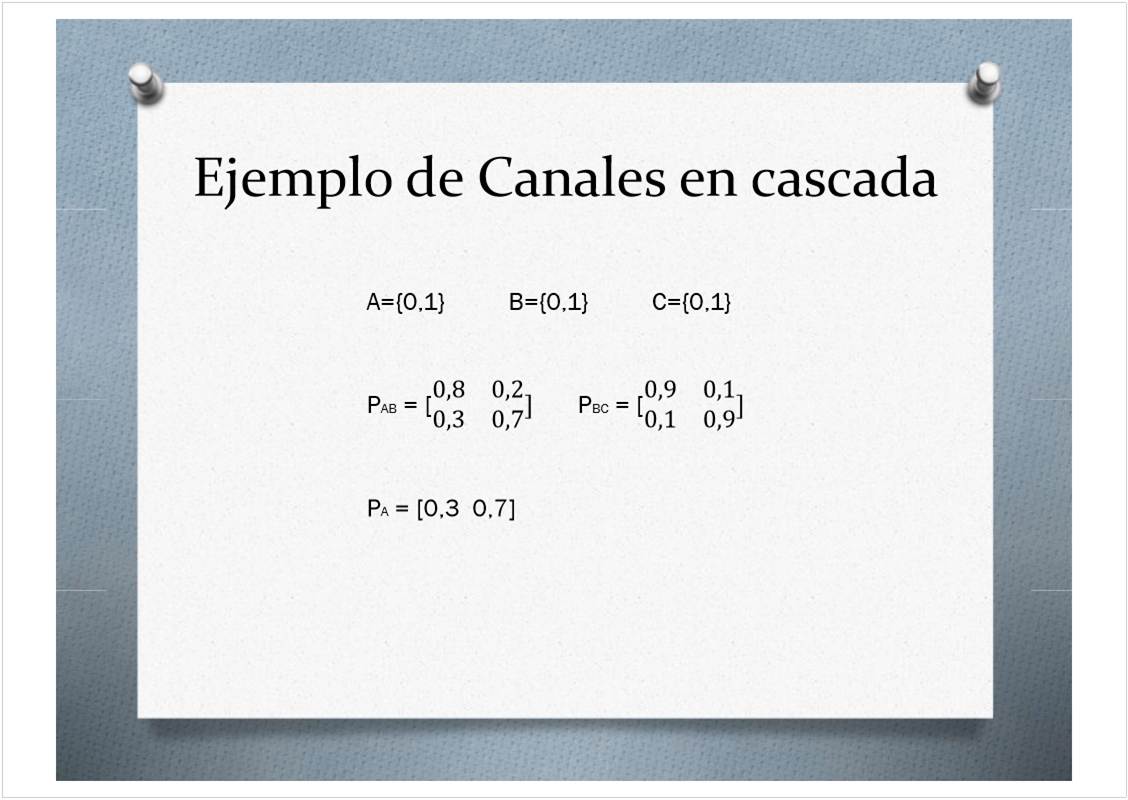

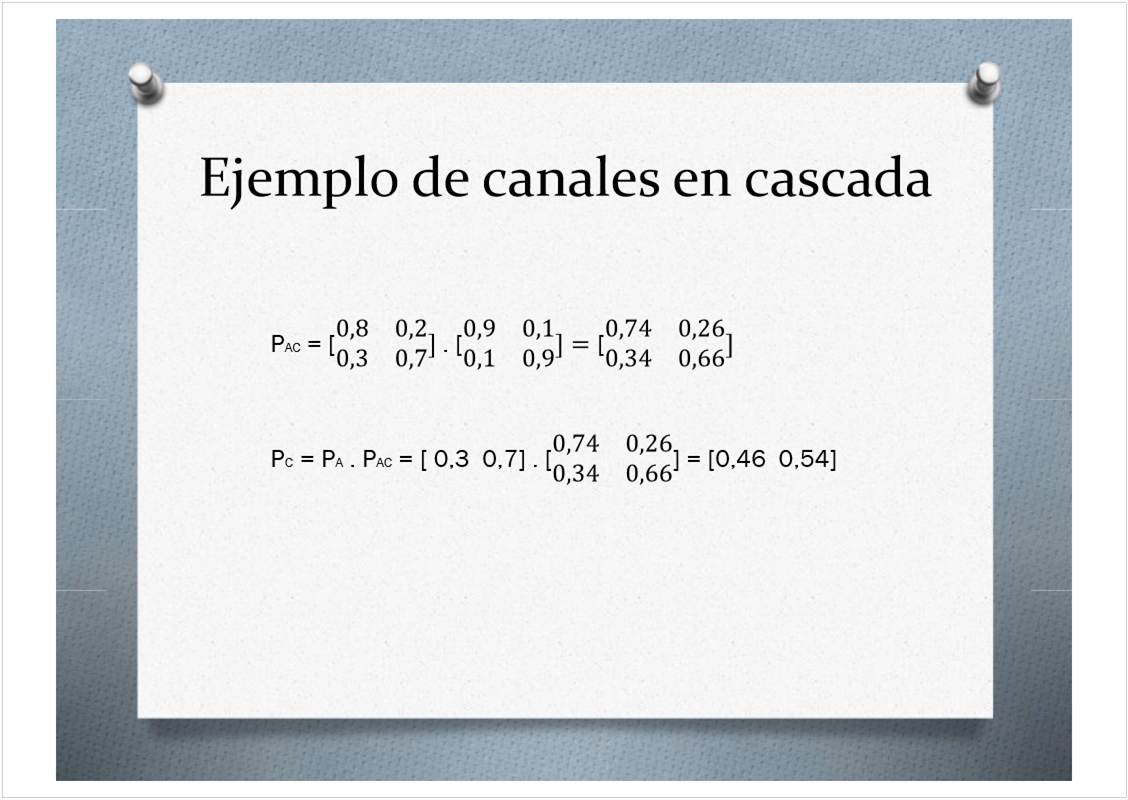

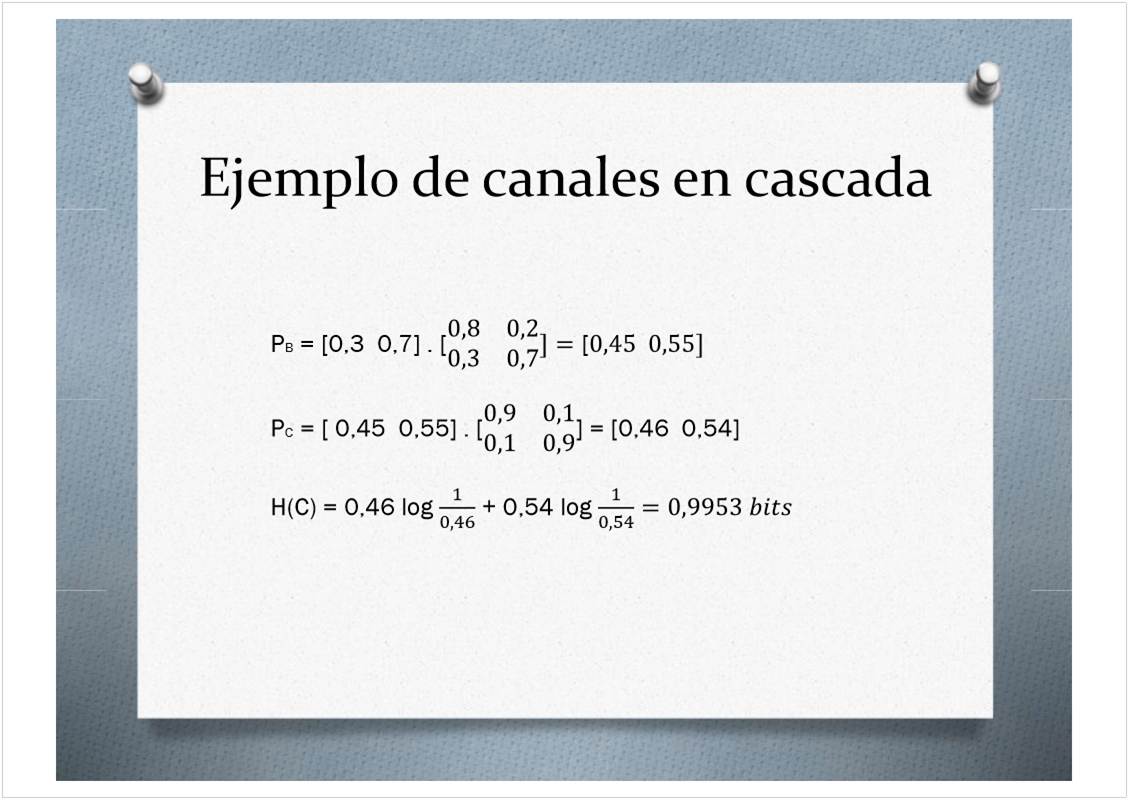

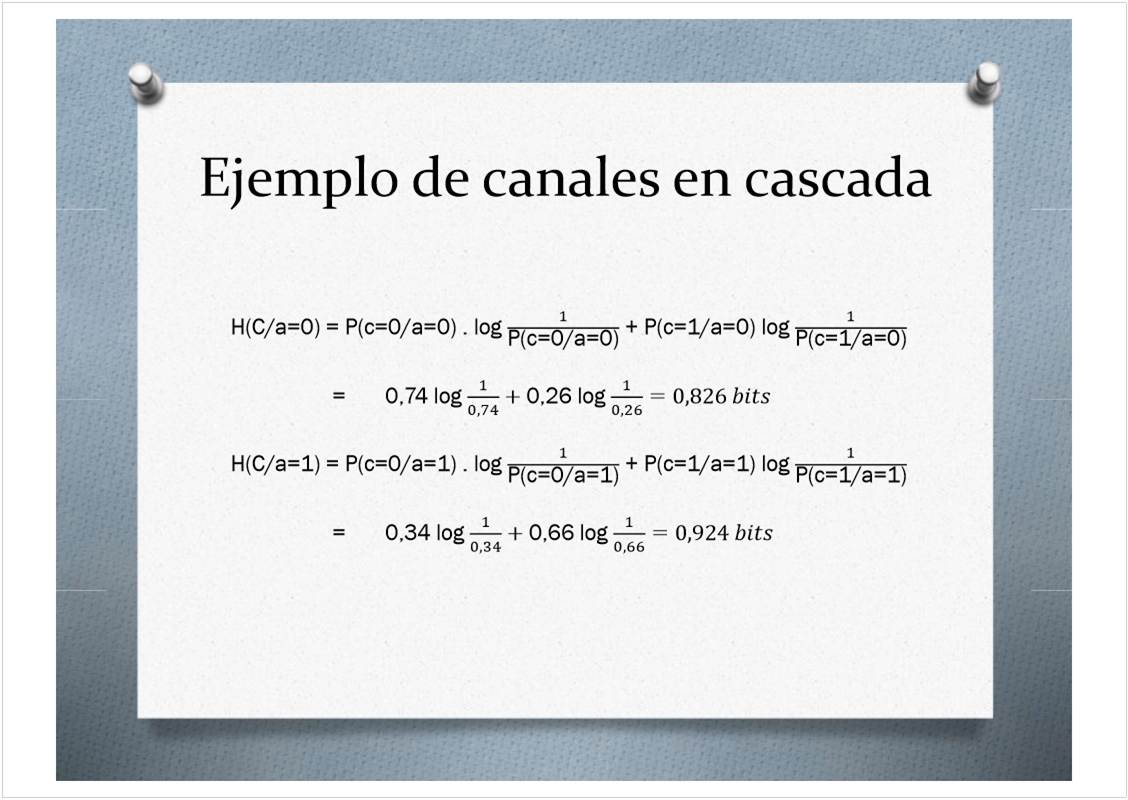

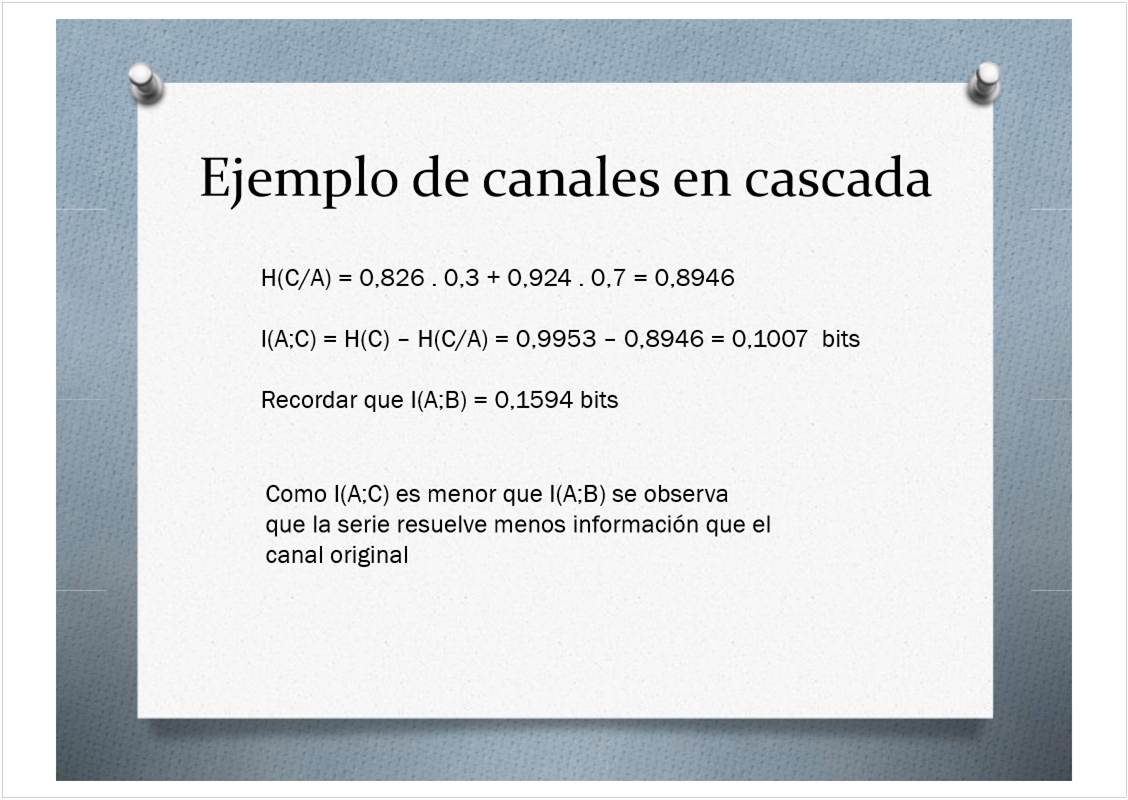

Canales

Los canales se estudian en función de la entrada y la salida, tenemos probabilidades a priori y a posteriori cuando el canal no es perfecto

Probabilidad a priori

Es la probabilidad de ocurrencia de un suceso antes de que suceda, basado en subjetividades o inferencias estadísticas previas

Probabilidad a posteriori

Se calcula utilizando el teorema de Bayes, es la probabilidad de que haya ocurrido una entrada dado que conozco la salida

Equivocación

Es la diferencia entre lo esperado que se predice y lo que ocurre.

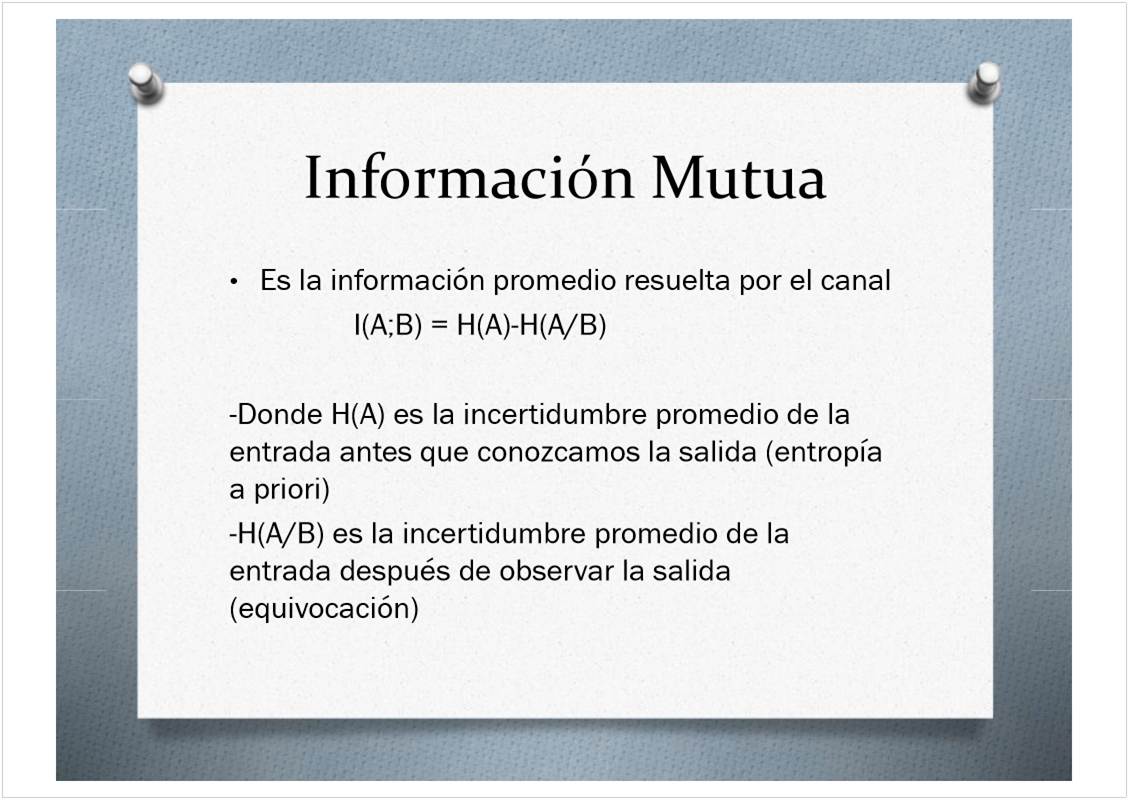

Información mutua

Mide cuánta información se gana sobre una variable aleatoria cuando se conoce el valor de otra variable aleatoria. Se expresa matemáticamente como la reducción en la incertidumbre de una variable aleatoria debido al conocimiento de otra.

Ruido

El canal ideal es:

- Sin ruido: no hay equivocación

- Determinístico: Dado un símbolo de entrada, la salida está completamente determinada

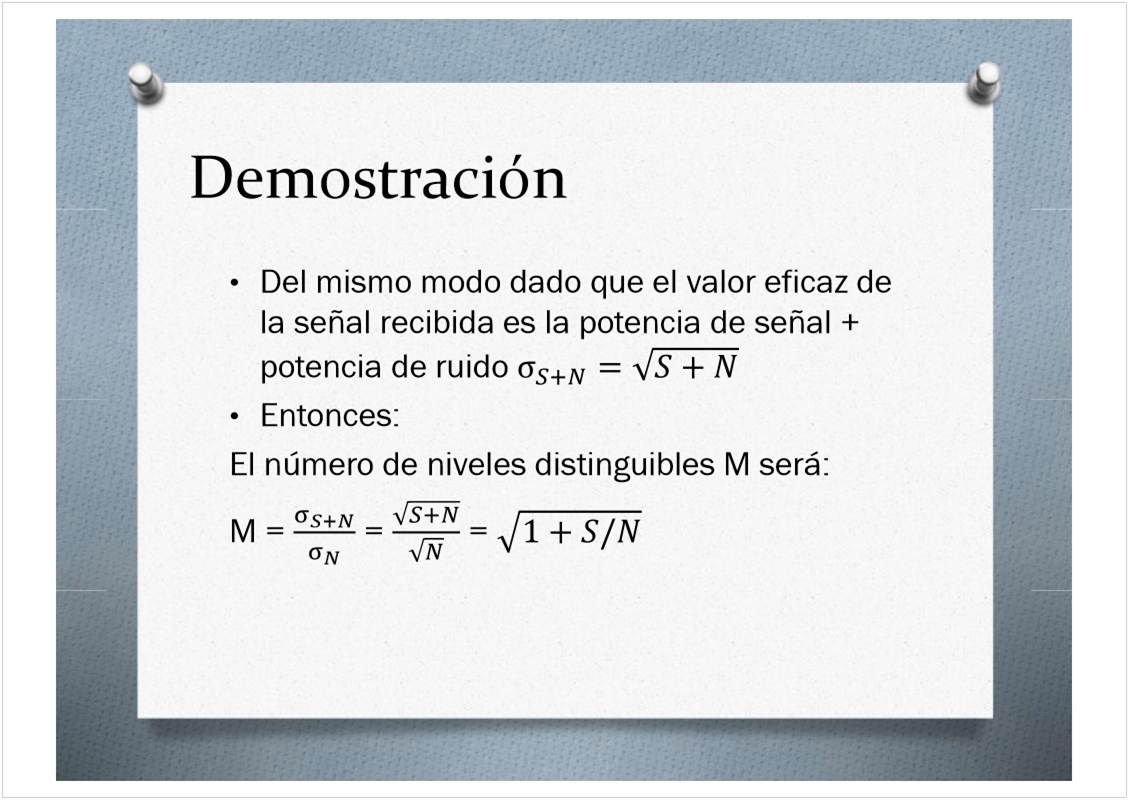

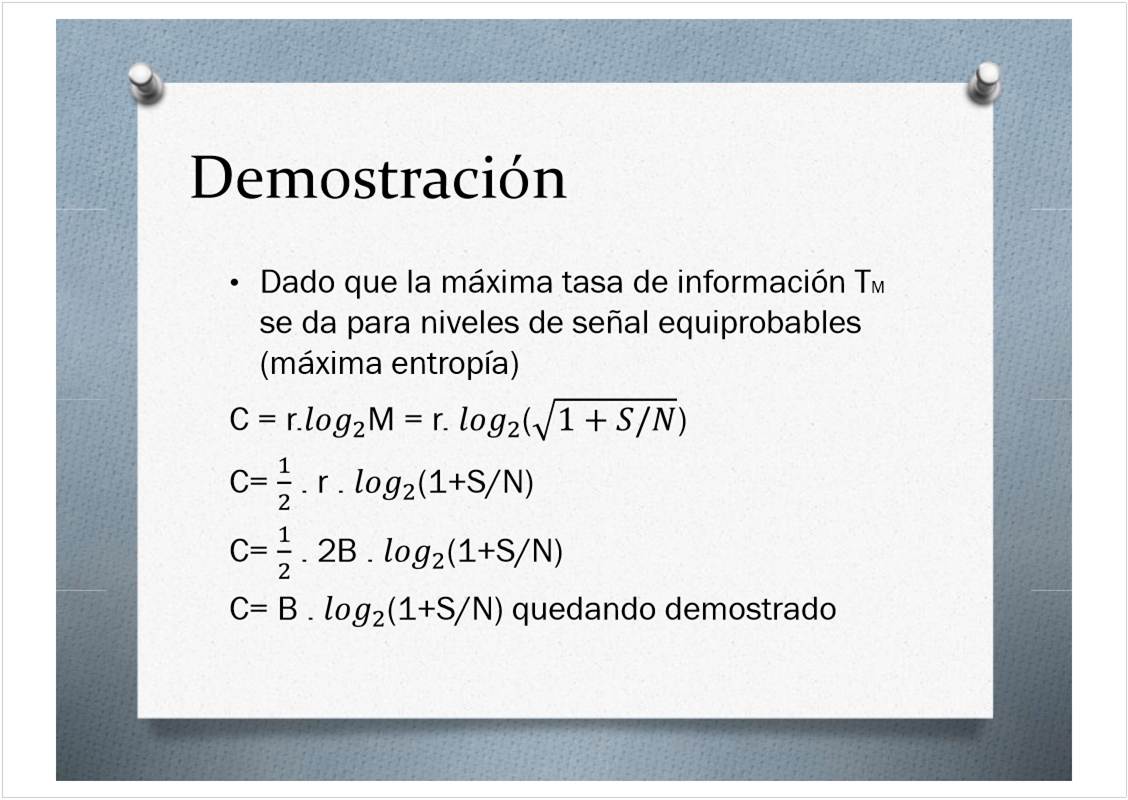

Hartley-Shannon

Nos da la capacidad de transmisión de un canal dado una relación señal ruido

Nyquist

Nos da la frecuencia de muestreo dada la frecuencia de nuestra señal

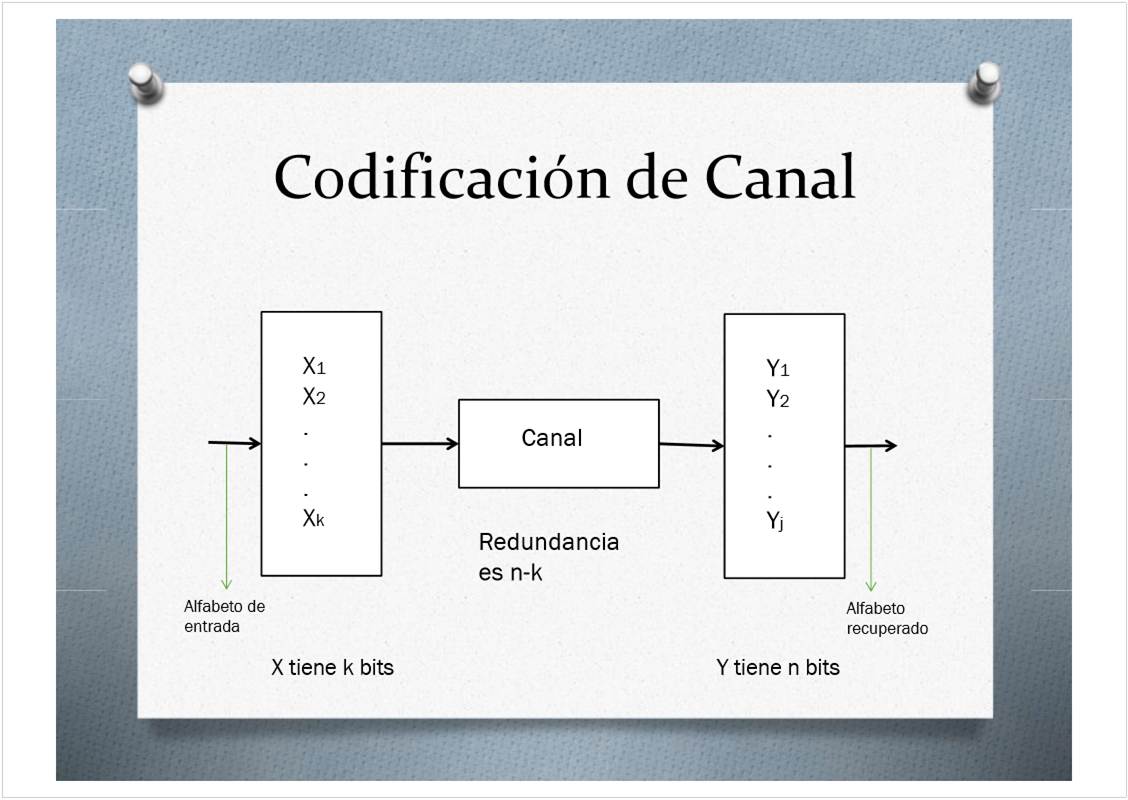

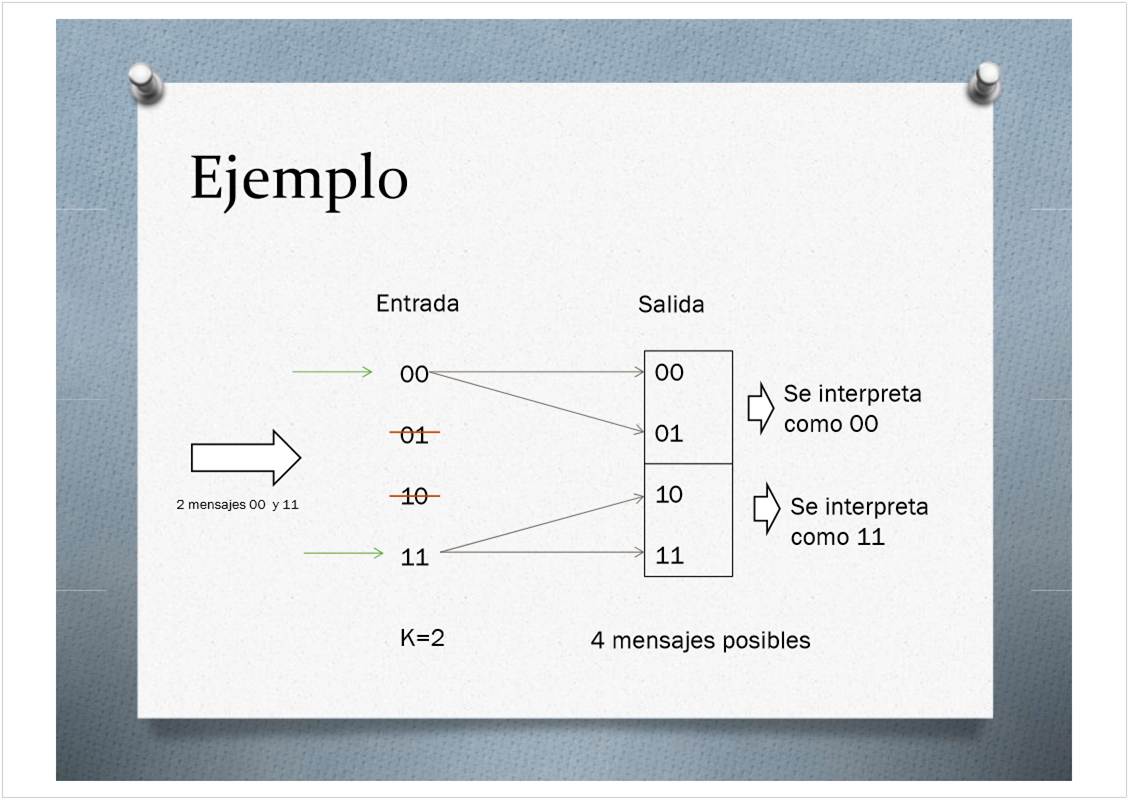

Codificación del canal

El objetivo de codificar el canal es la protección ante las fallas en el canal, de modo tal que el ruido sea minimizado

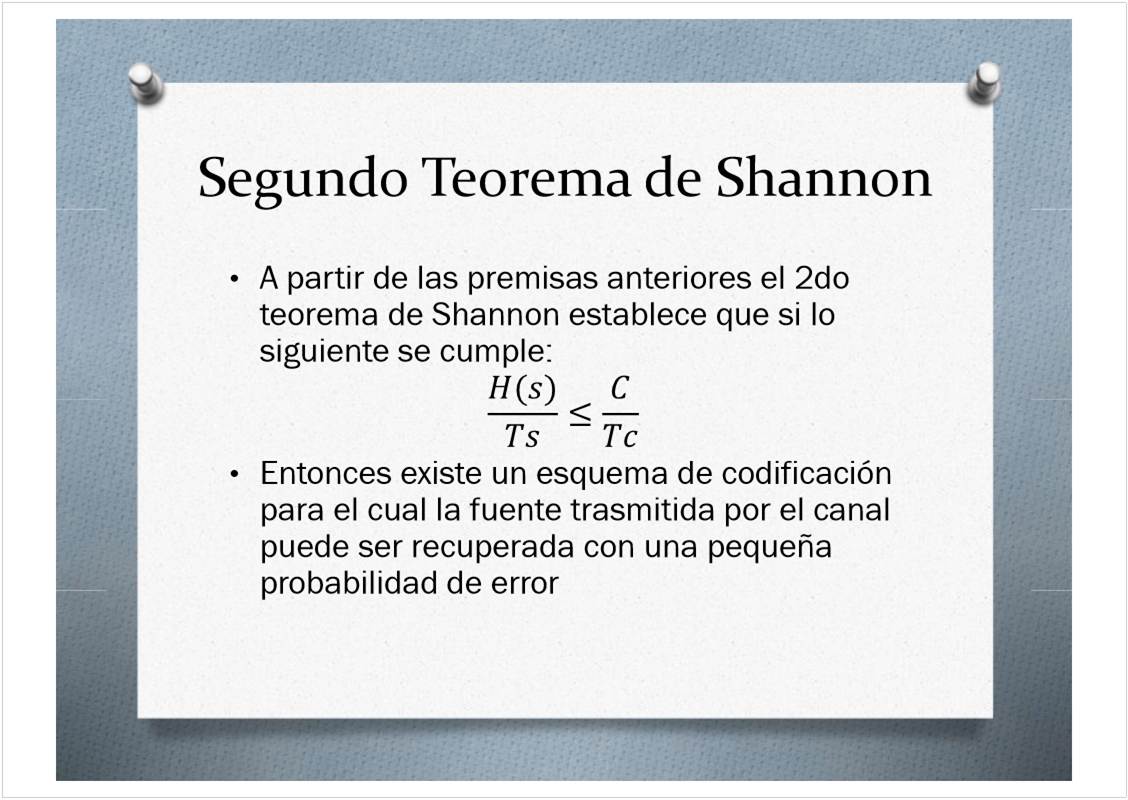

2do Teorema de Shannon

Si la tasa de retransmision es menor que la tasa que soporta el canal, existe un esquema de codificación para el cual la fuente transmitida por el canal puede ser recuperada con una pequeña probabilidad de error

Corrección de errores

- ARQ - Automatic Repeat request (solicita retransmisión)

- FEC - Forward error correction (lo corrige el receptor)

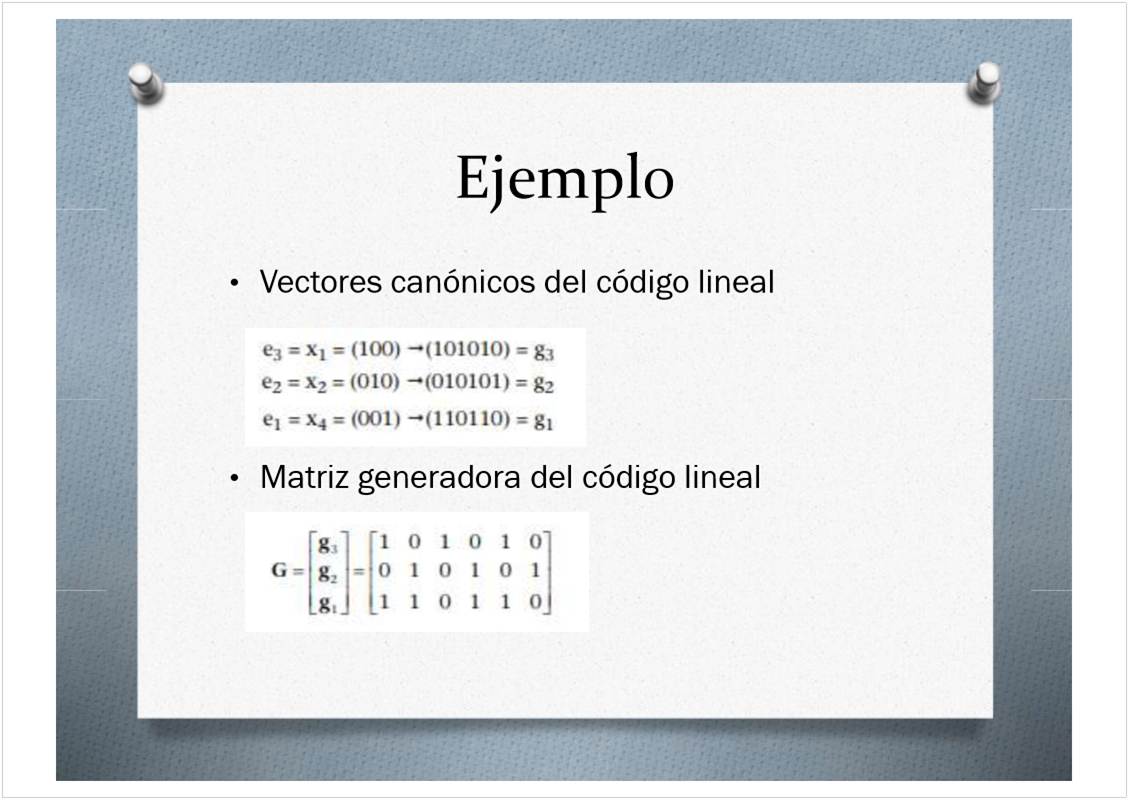

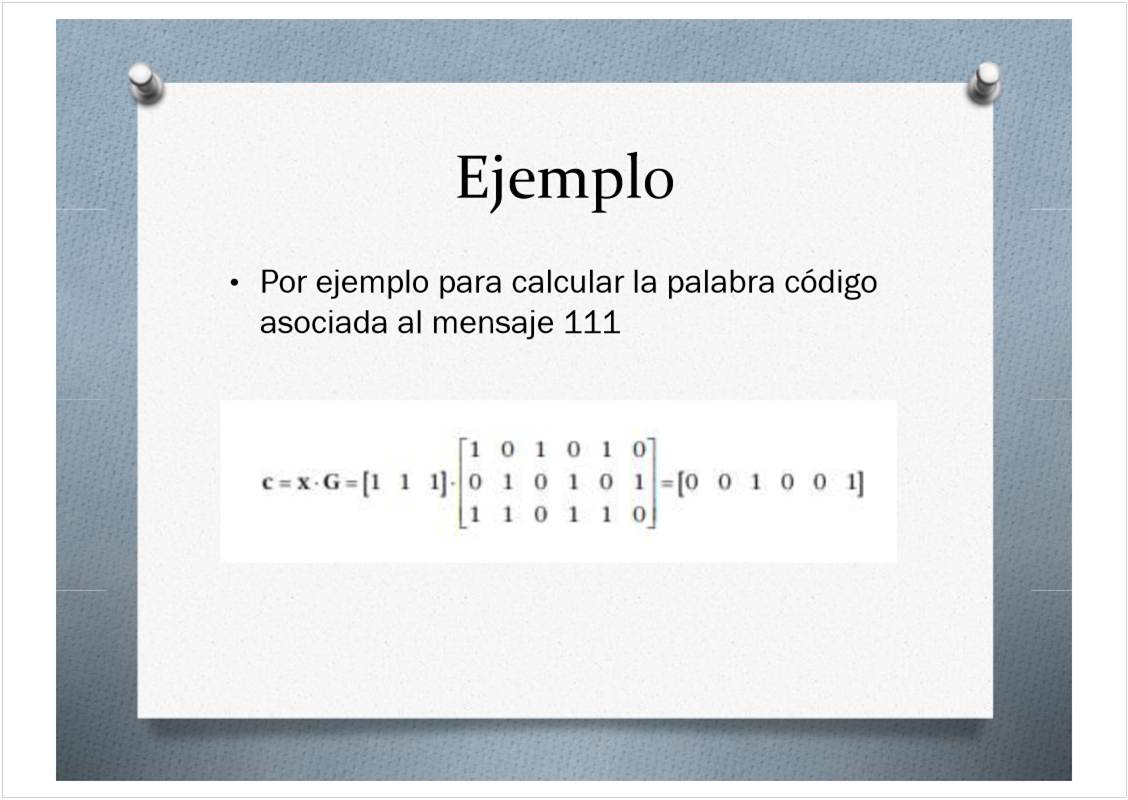

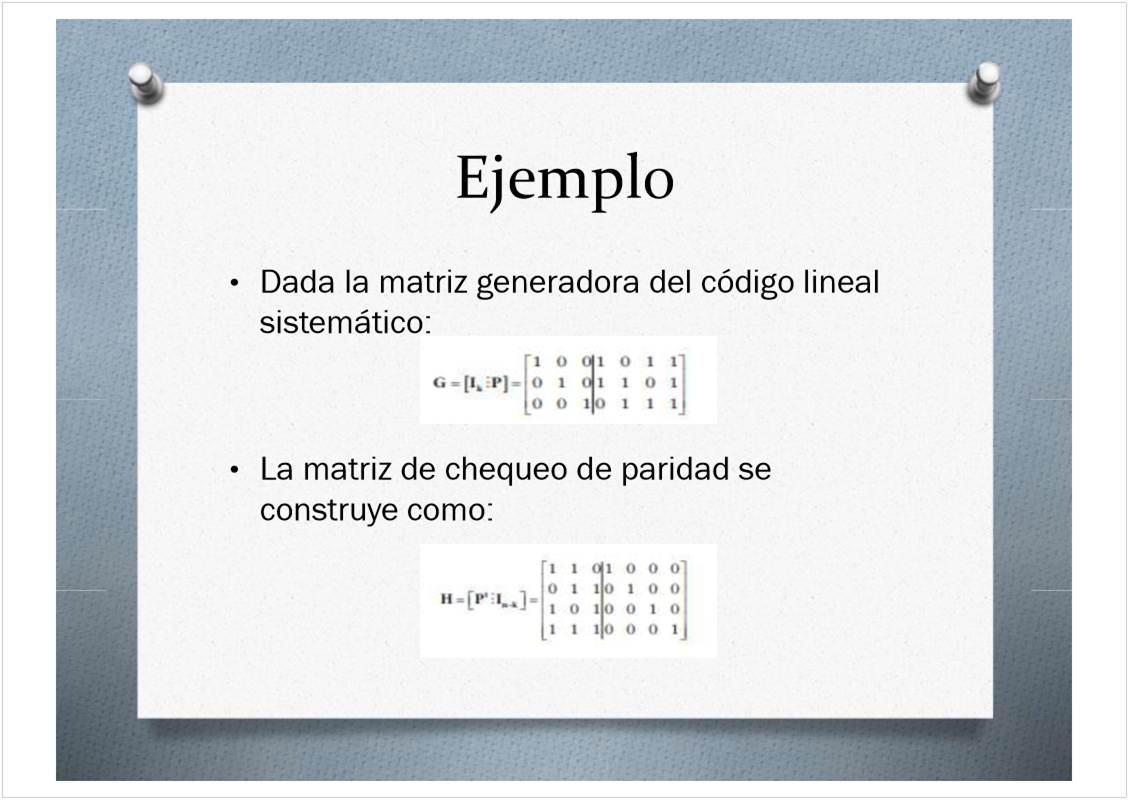

Tipos de códigos no convolucionales

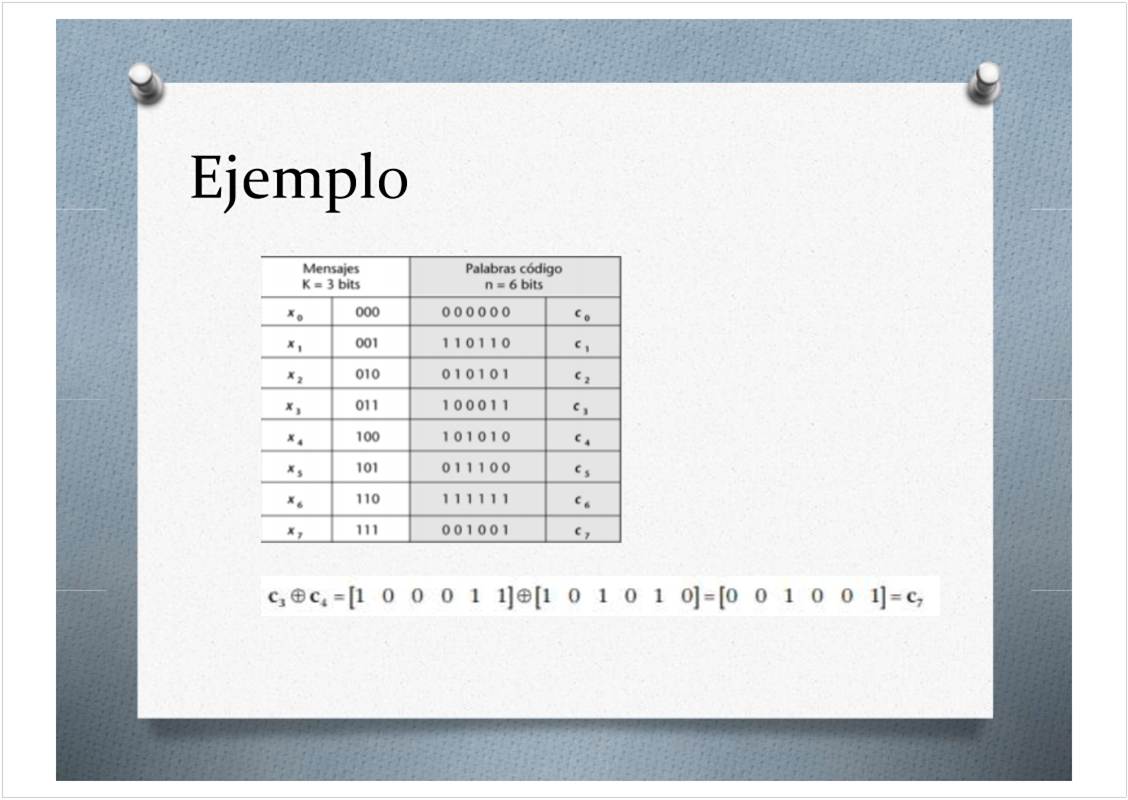

- De bloque lineal: todos los códigos son combinación lineal de otros

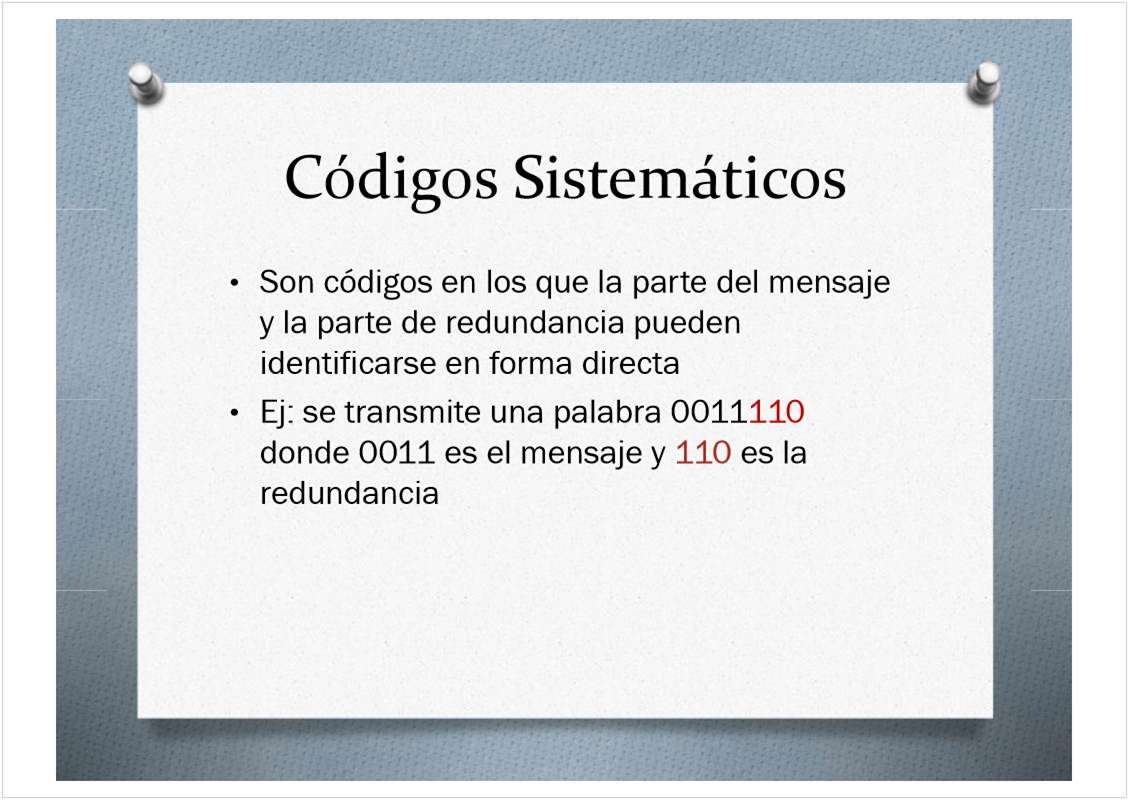

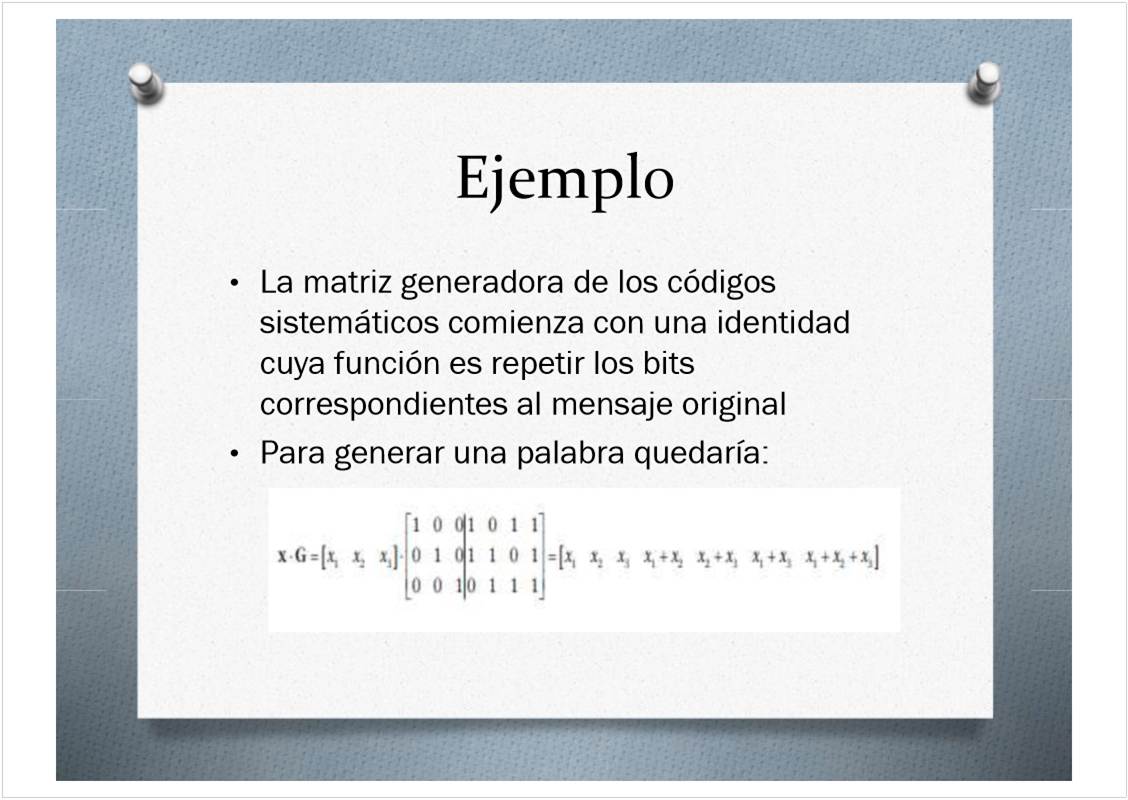

- Sistemáticos: tienen una parte de mensaje y una de redundancia

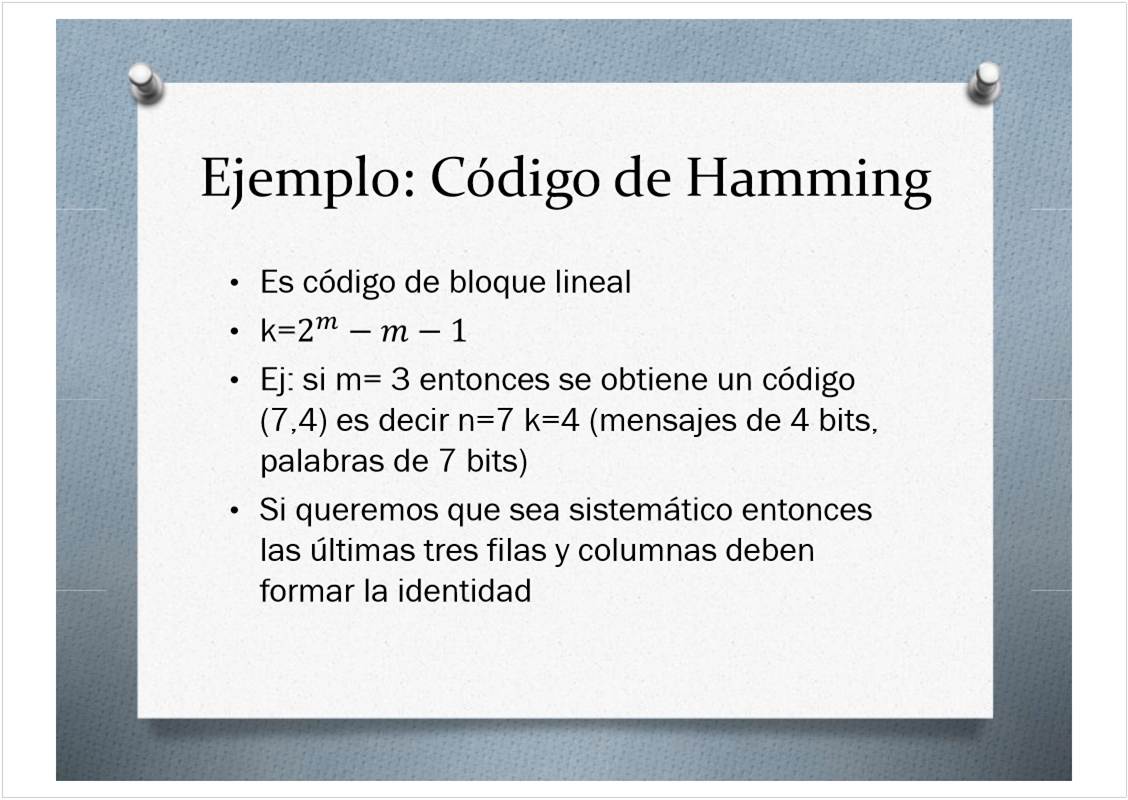

- Hamming: es de bloque lineal, tiene una cantidad de bits de paridad en función de los bits de datos para corregir errores

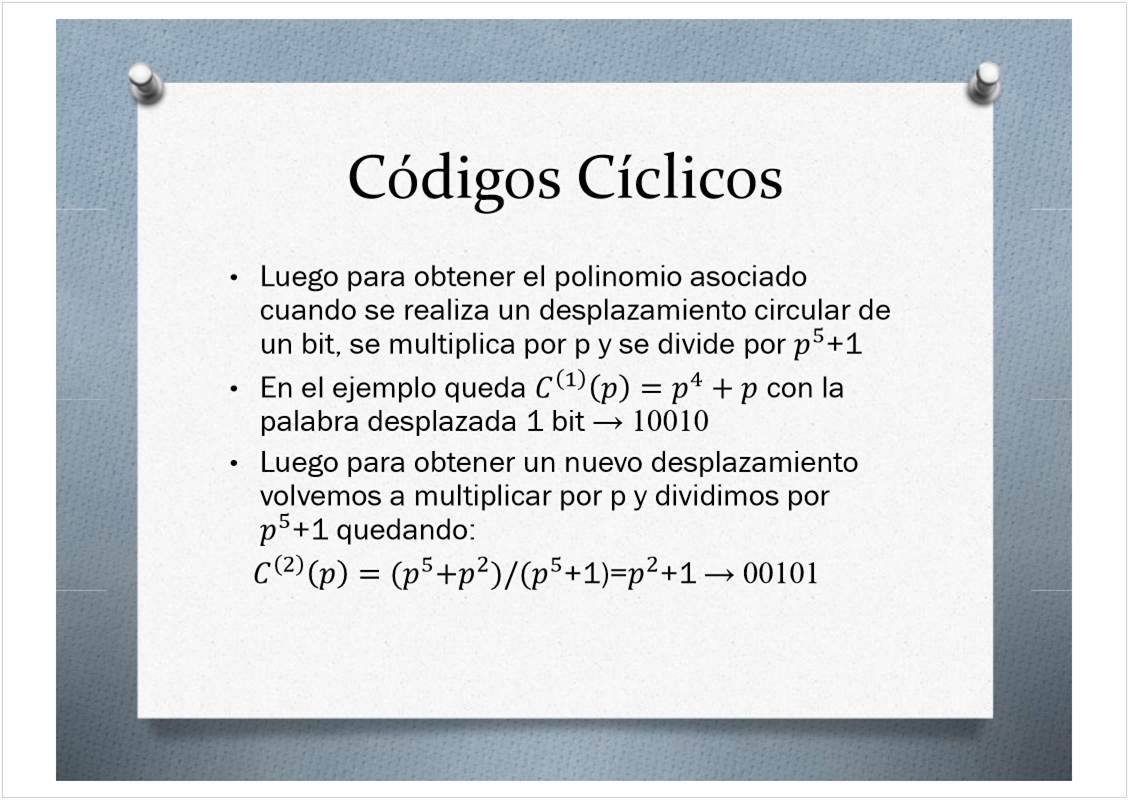

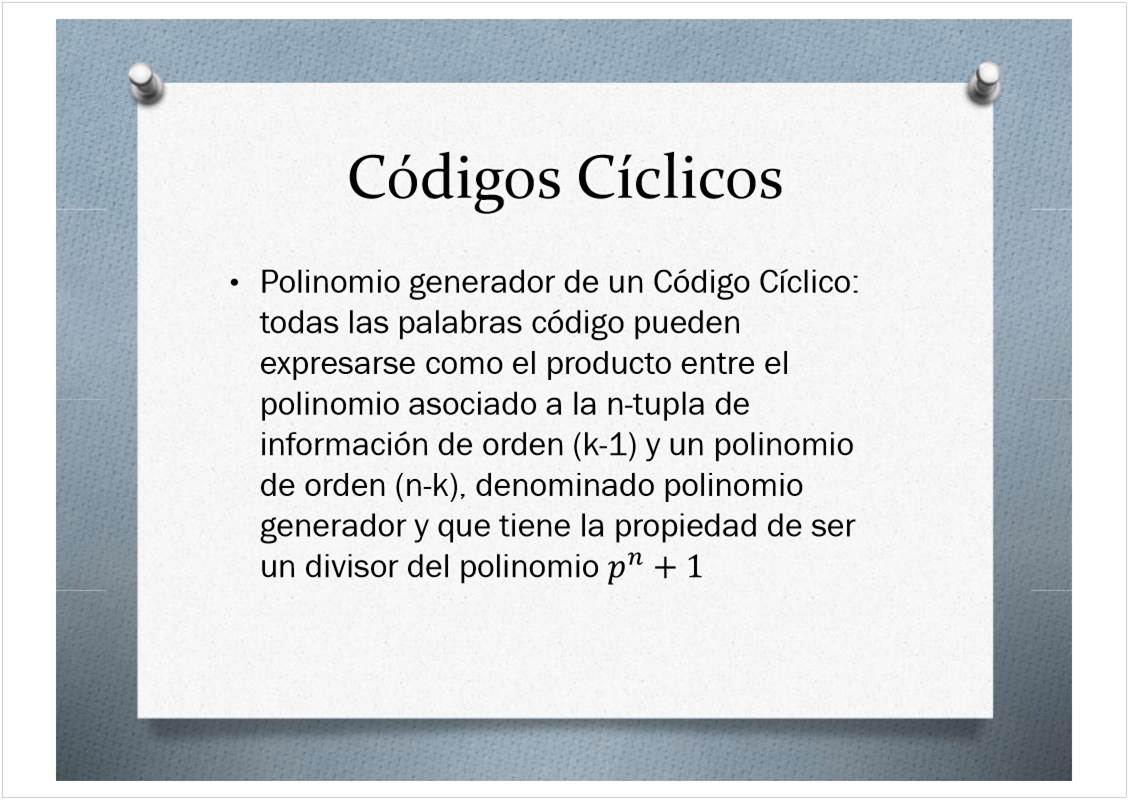

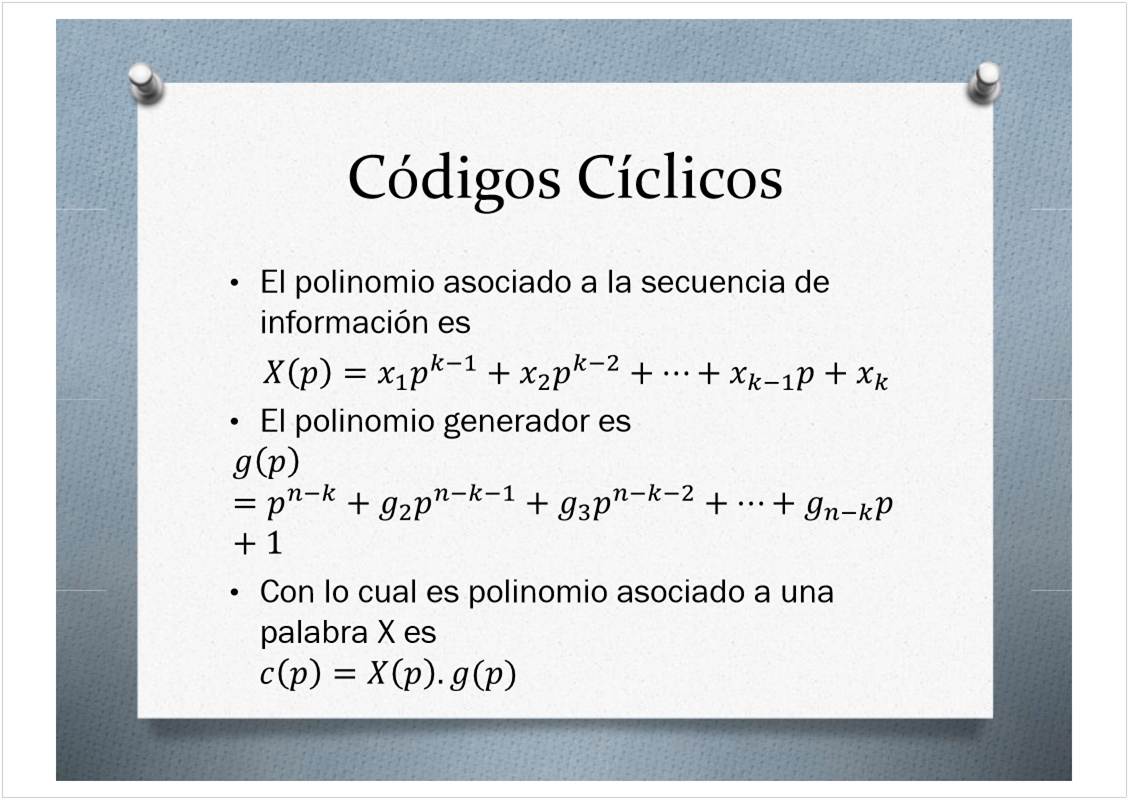

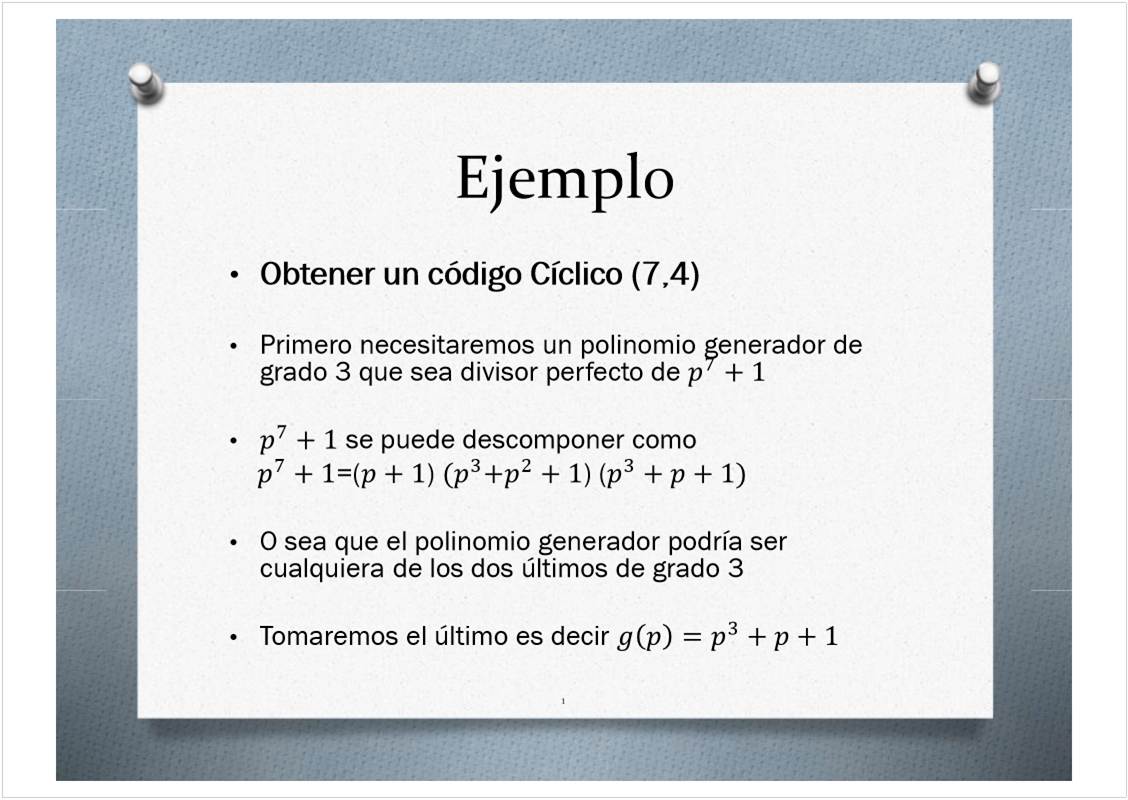

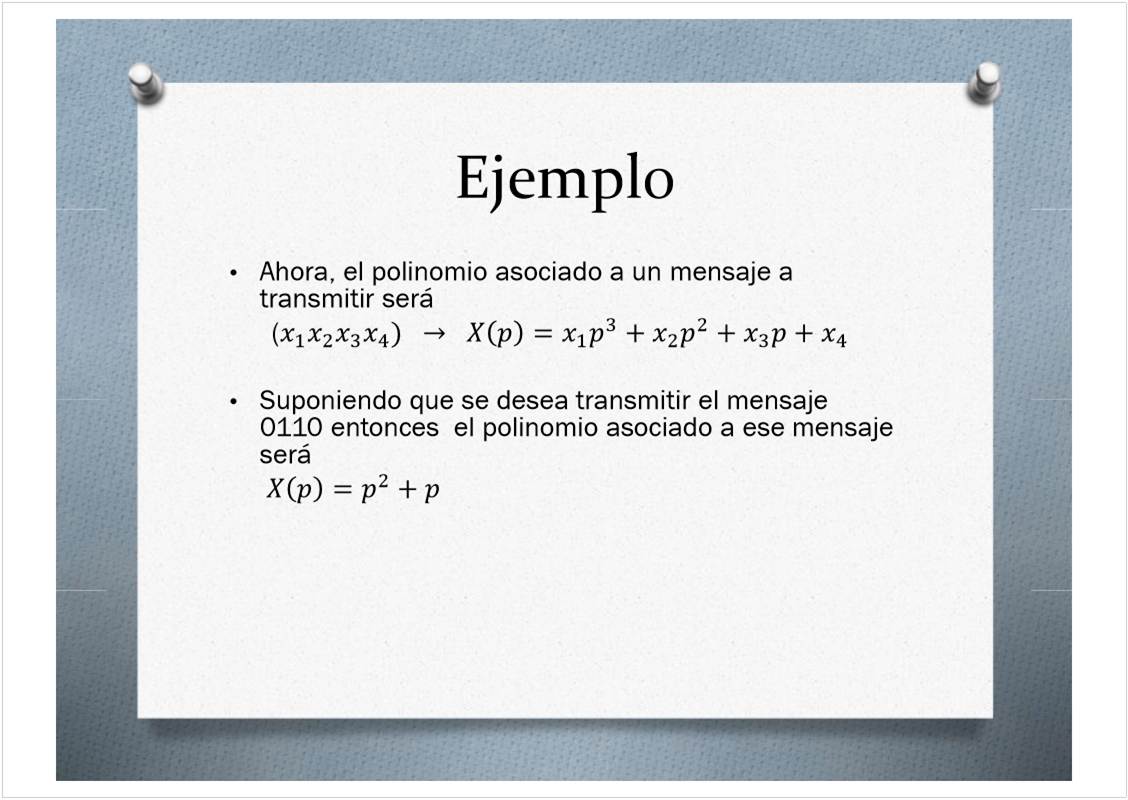

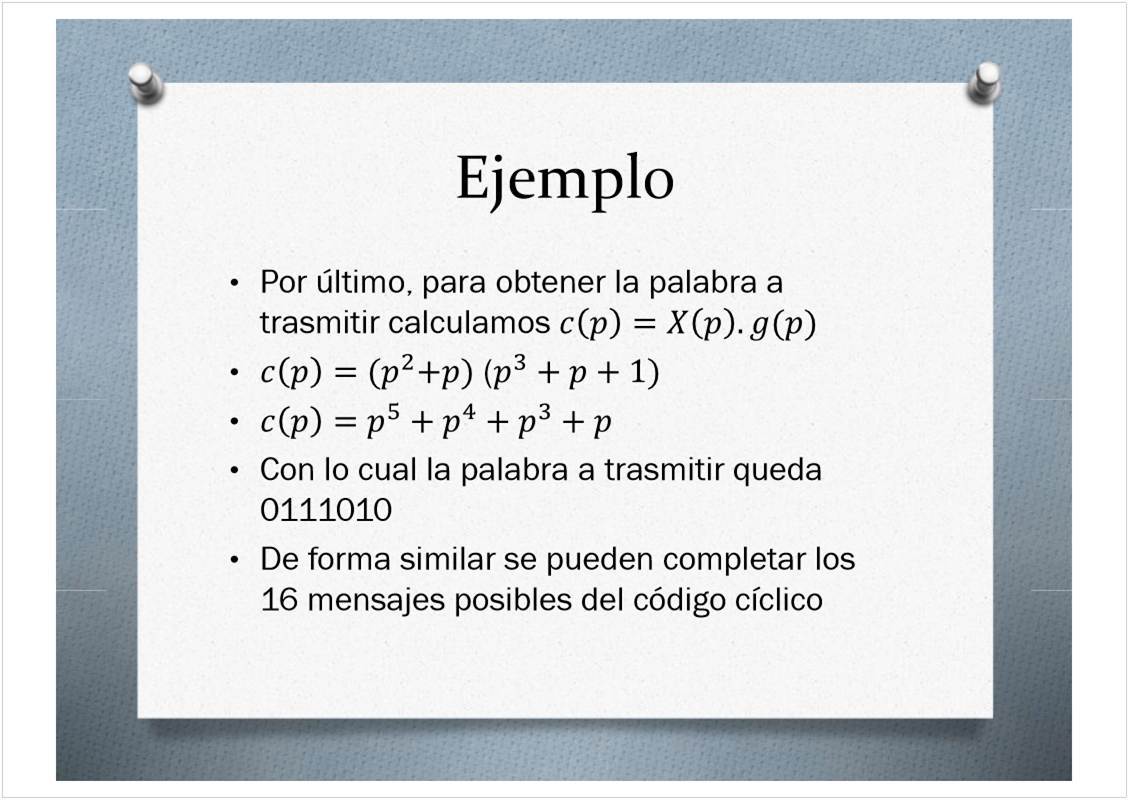

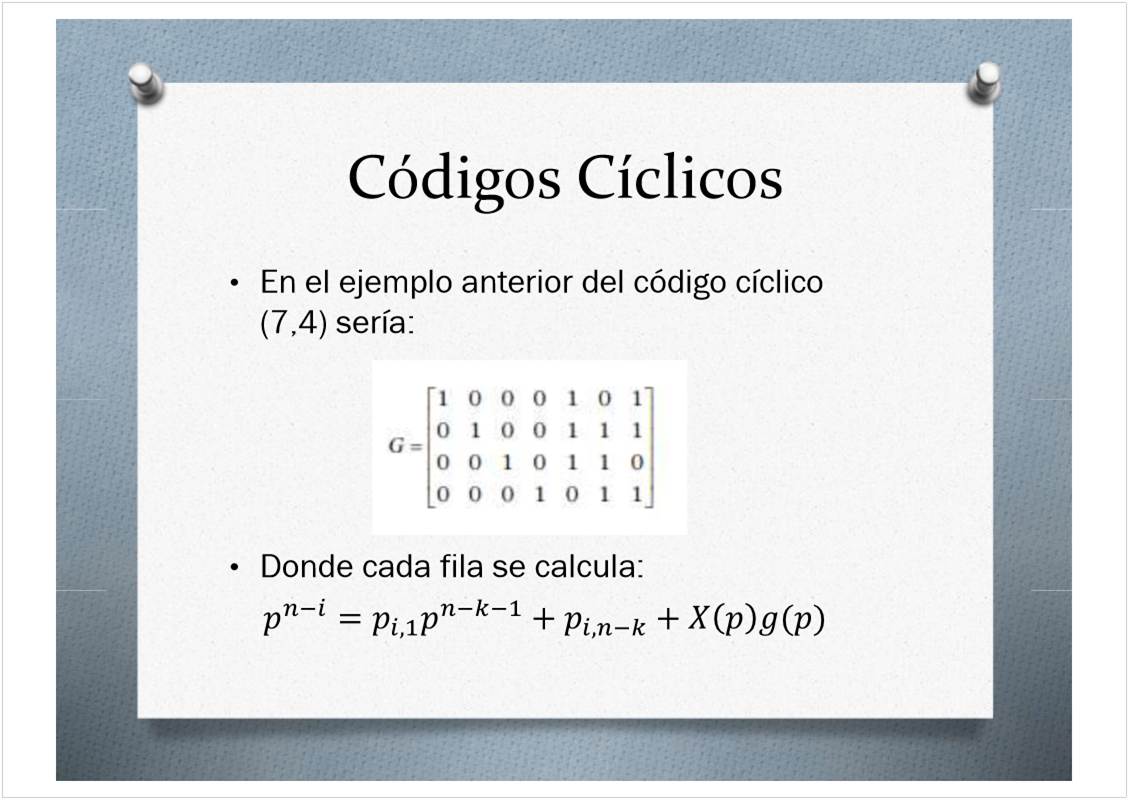

- Cíclicos: caso particular de los de bloque lineal, el desplazamiento de una palabra es una nueva palabra

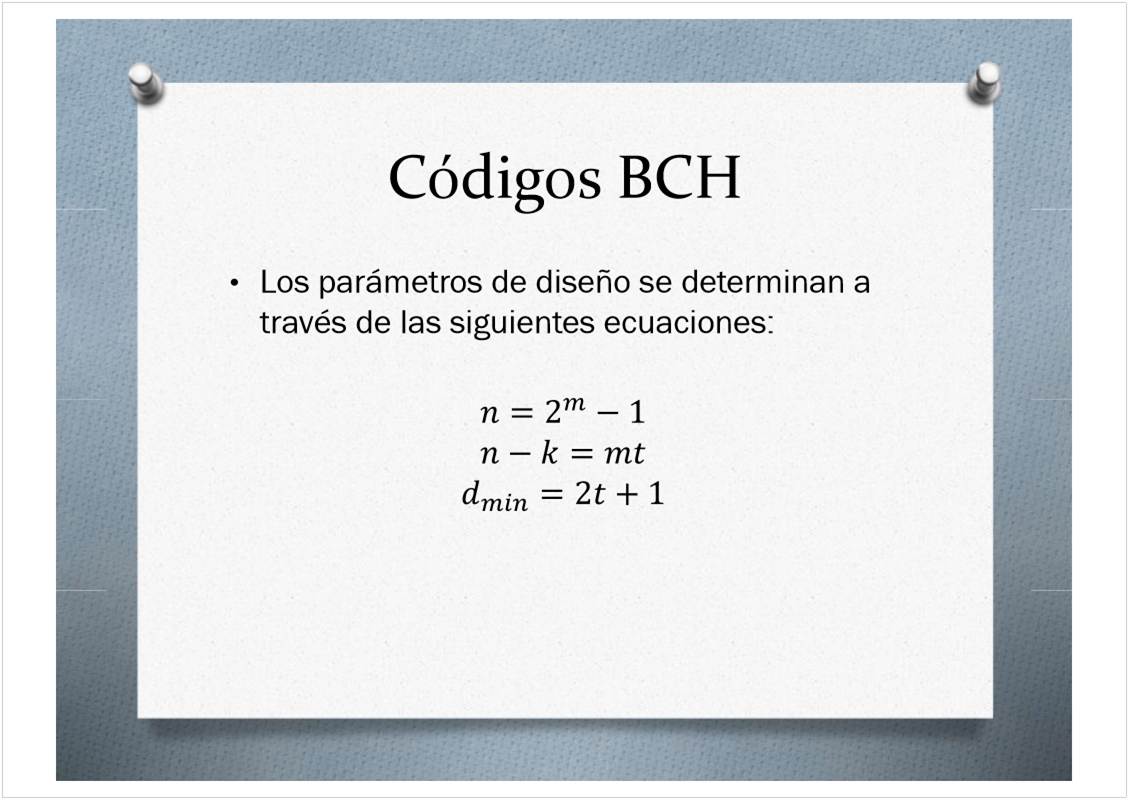

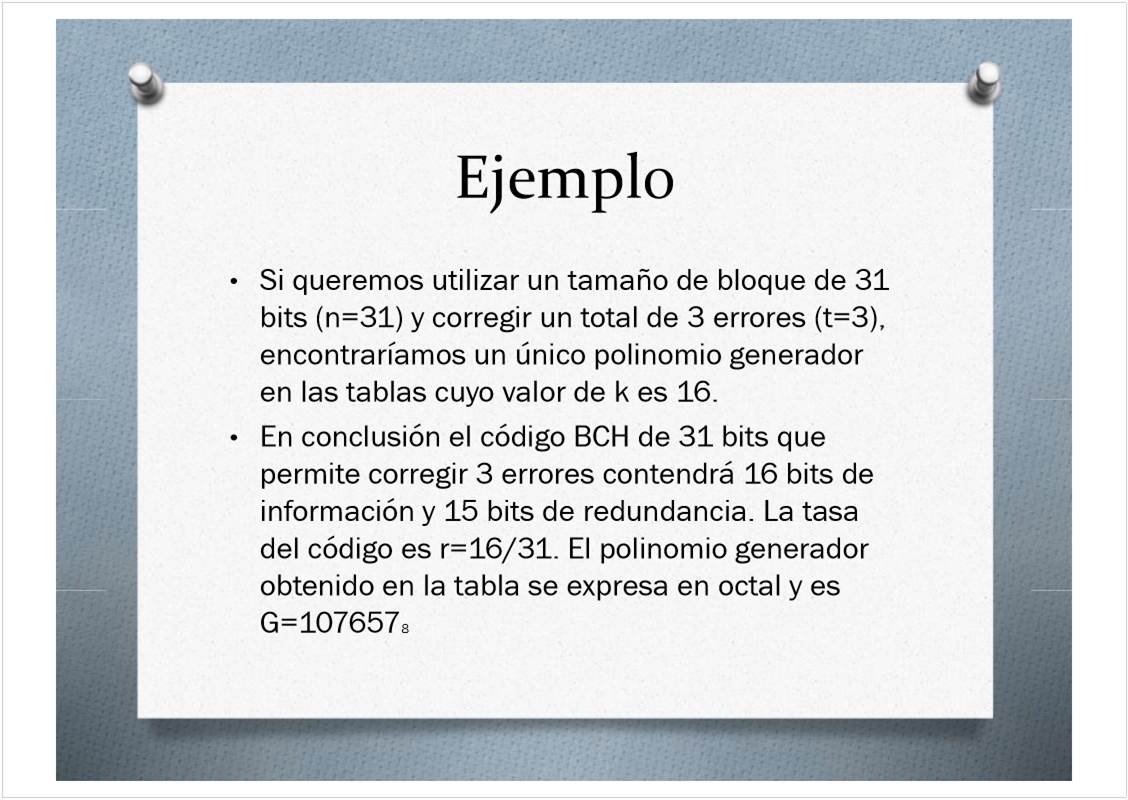

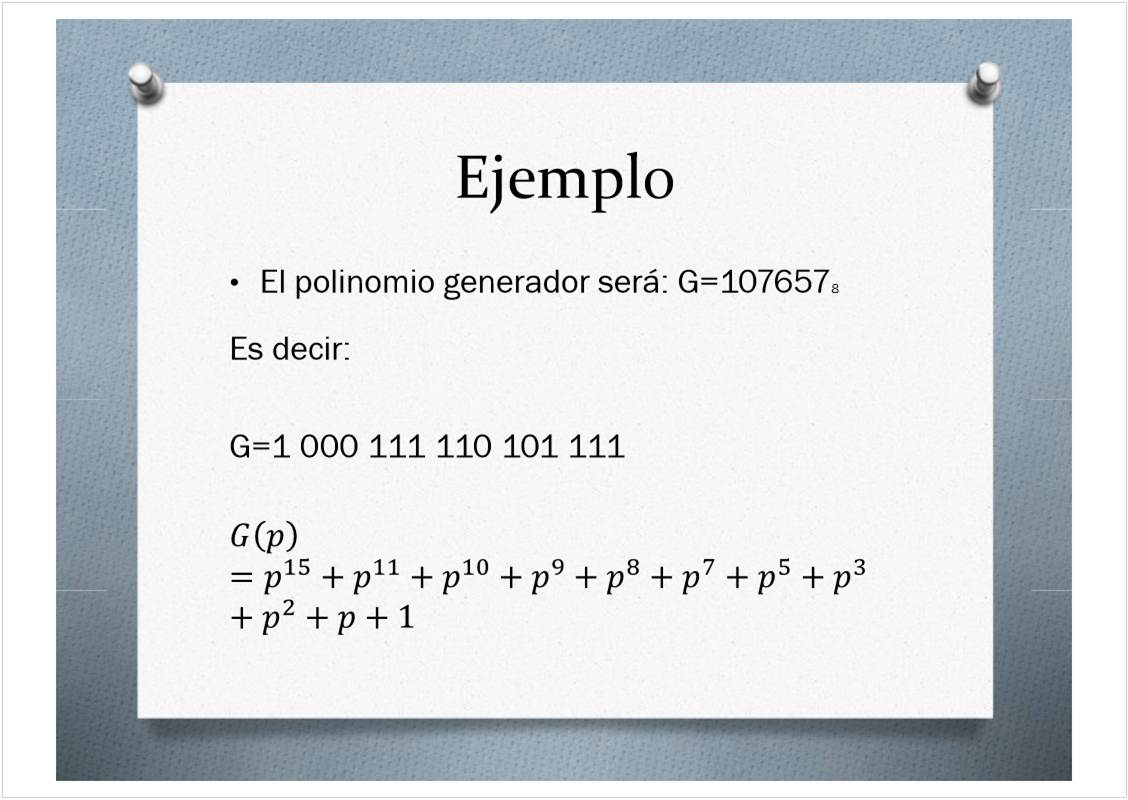

- BCH: subclase de cíclicos que permiten corregir un numero de errores en el bloque sin decodificar todo el bloque

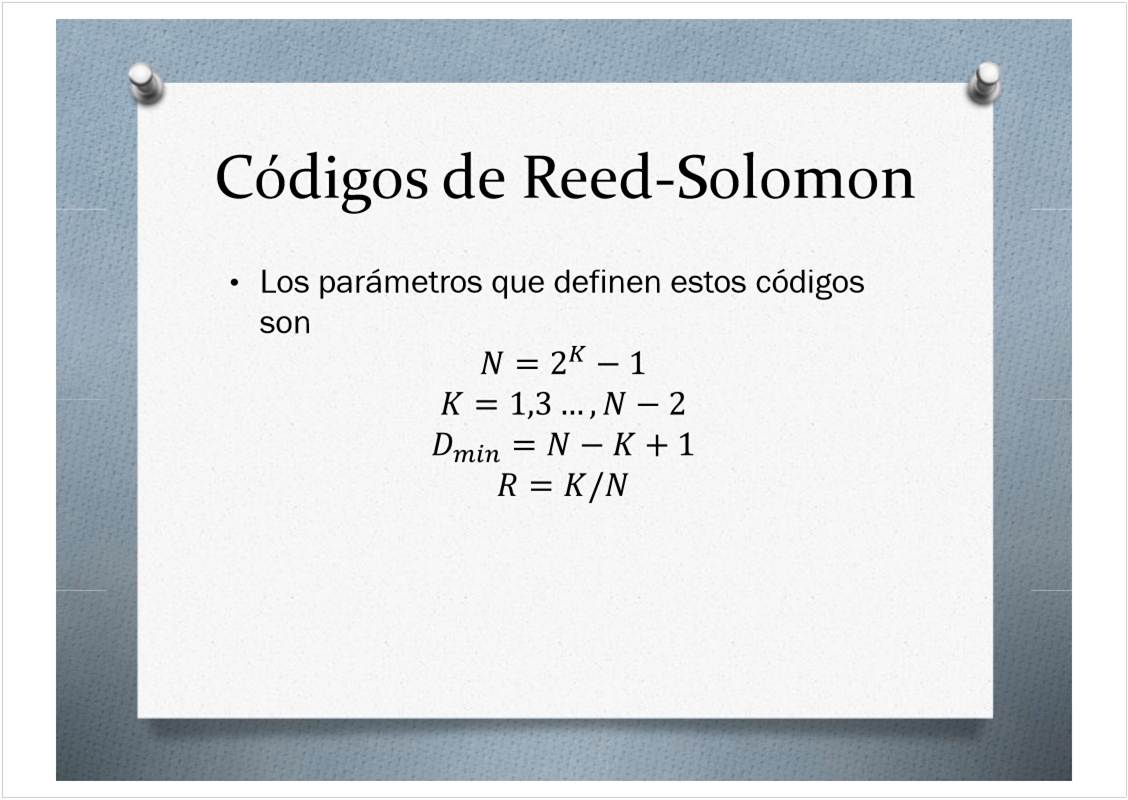

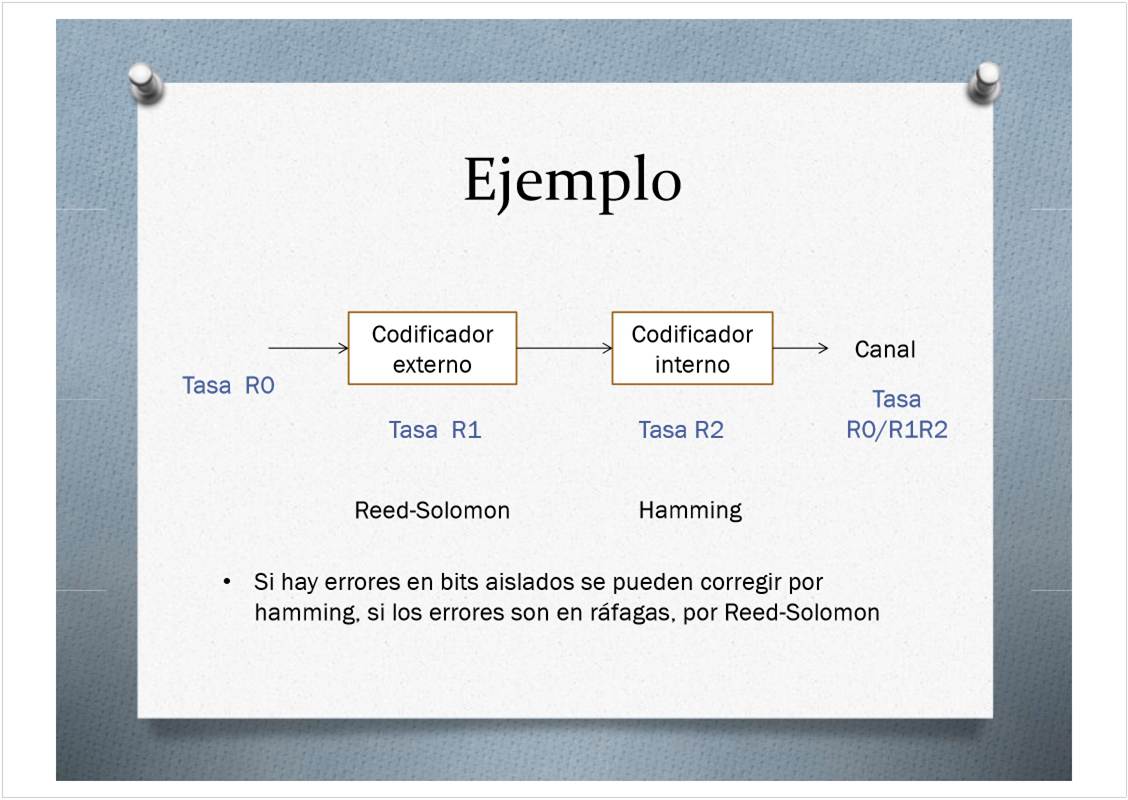

- Reed-Solomon: variante del BCH, trabaja a nivel símbolo. Corrigen errores completos, se utilizan mayormente cuando ocurren errores en ráfaga

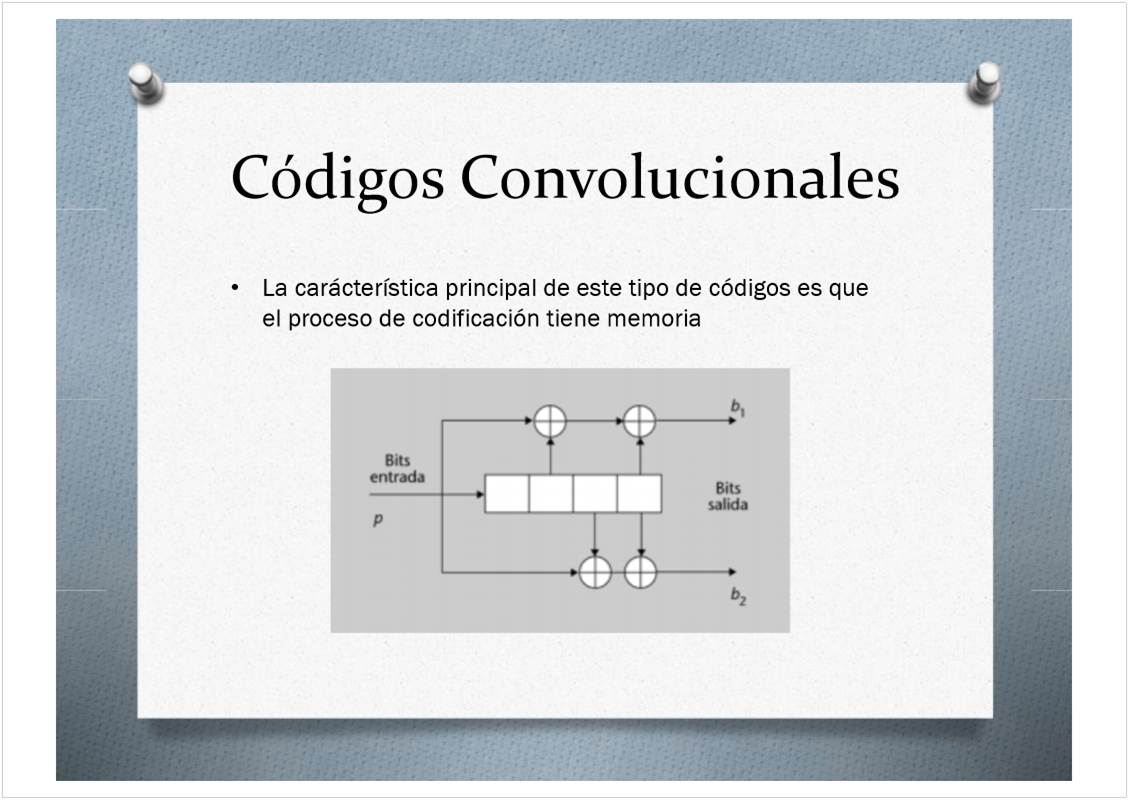

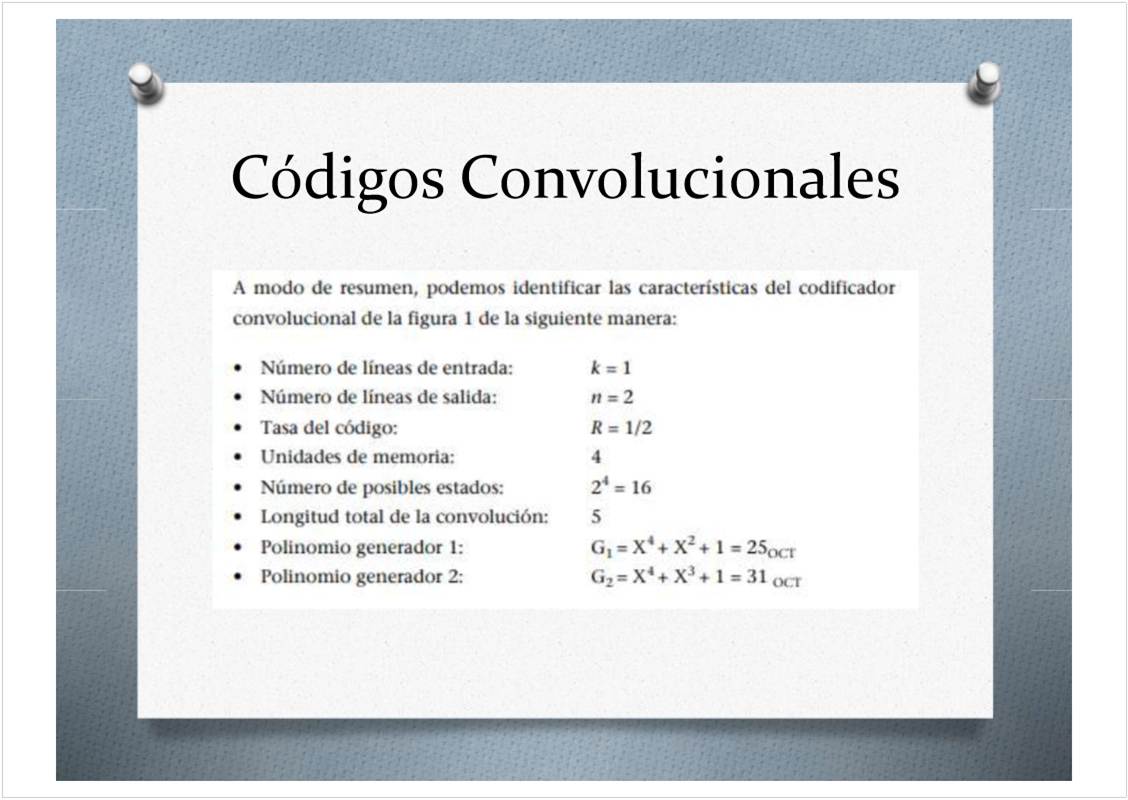

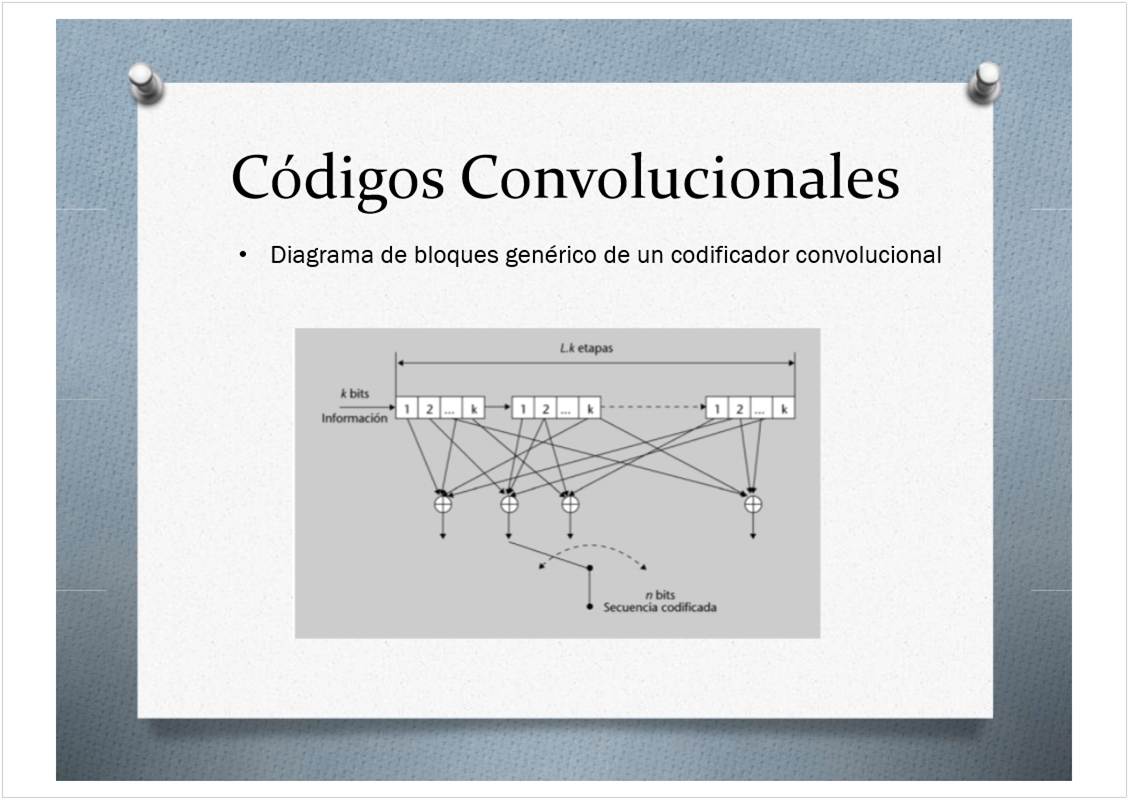

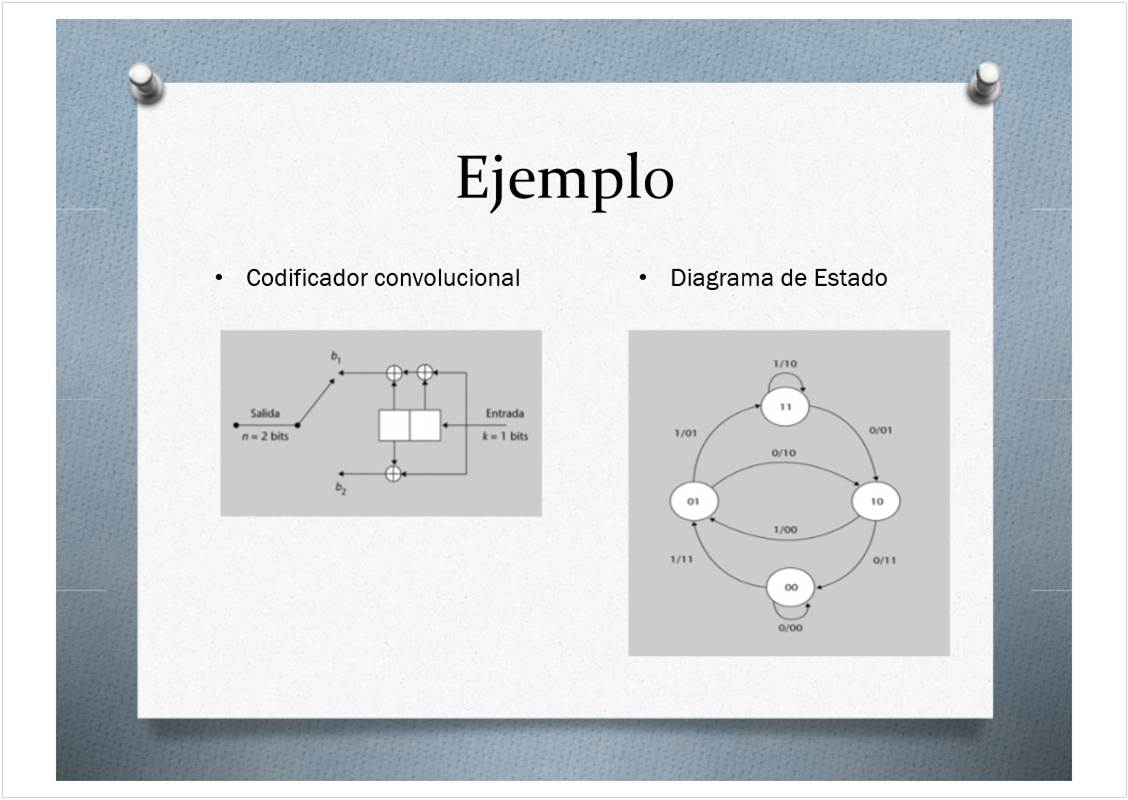

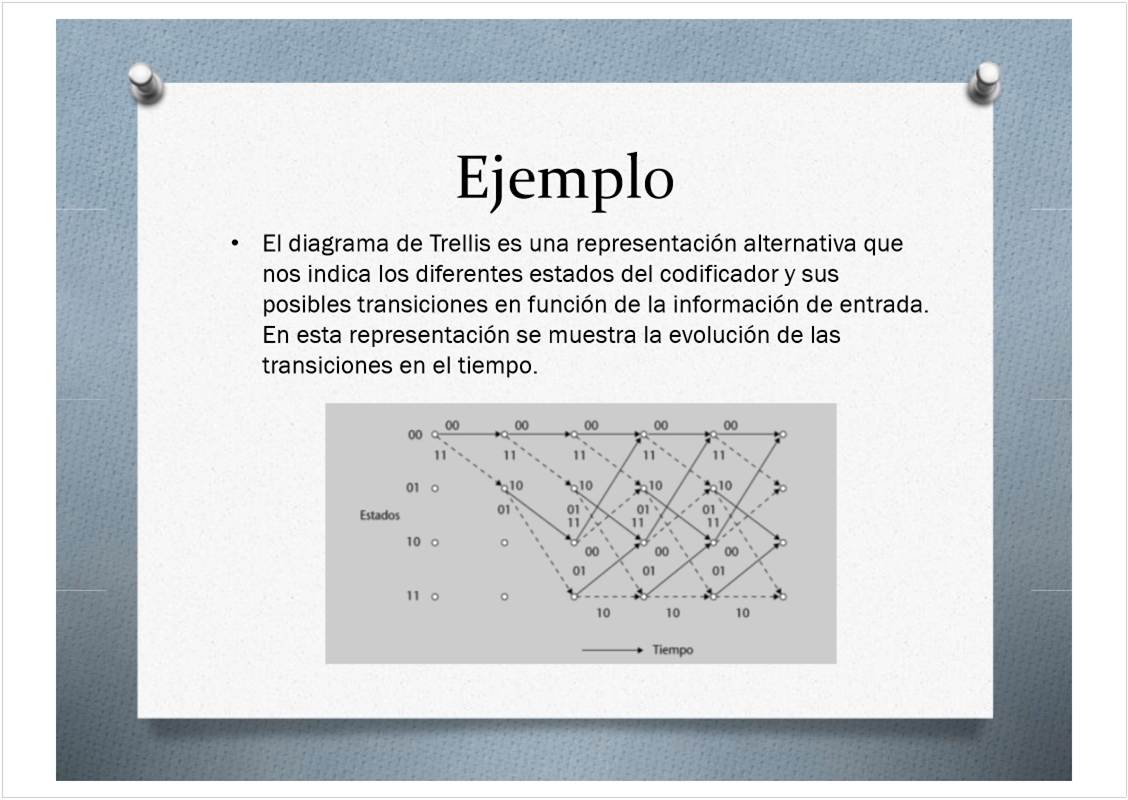

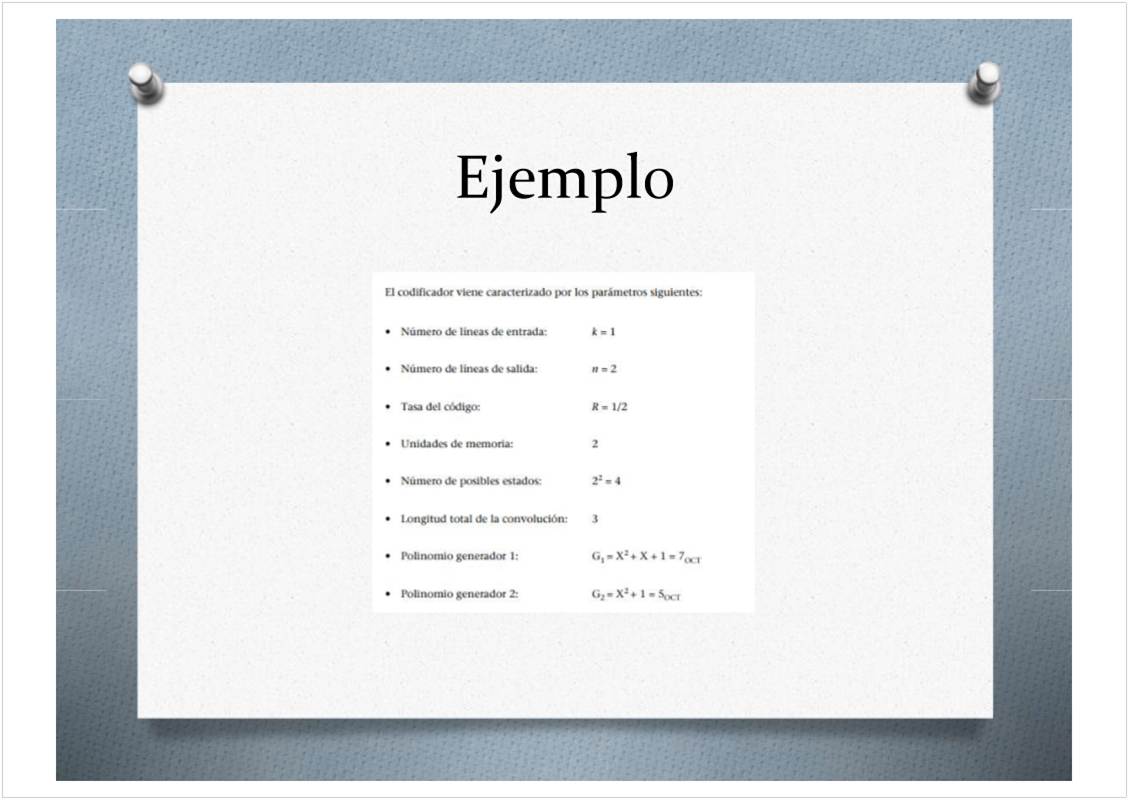

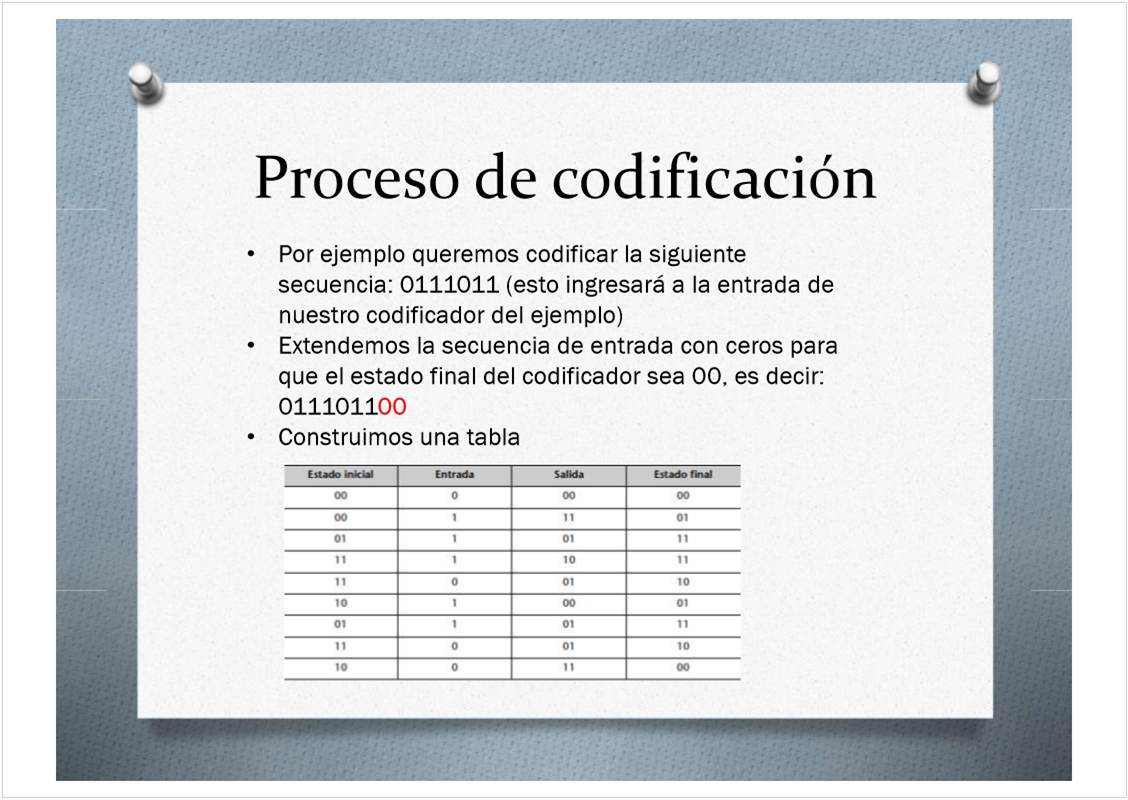

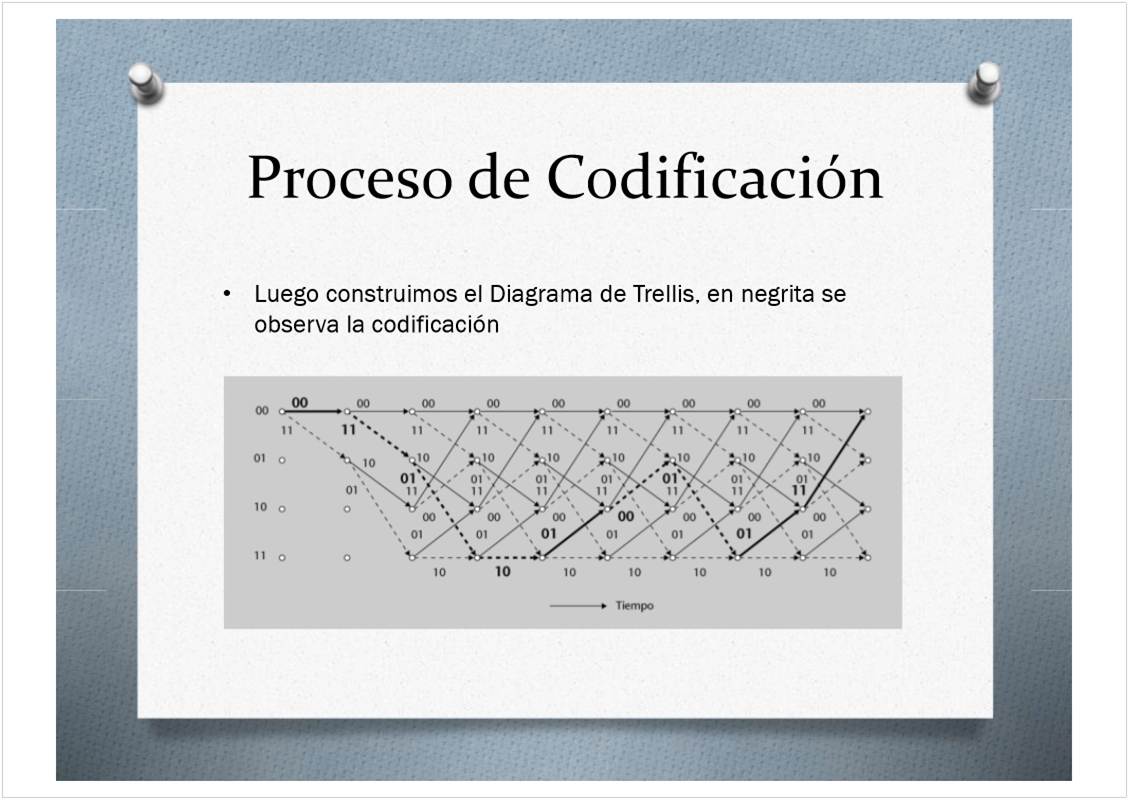

Códigos convolucionales

A diferencia de los códigos de bloque, estos no operan sobre bloques discretos de datos sino que utilizan un enfoque continuo, con registros de desplazamiento y operaciones de combinación.

Corrige los errores en función de la memoria del algoritmo (la salida no depende solo de la entrada sino de las entradas anteriores).

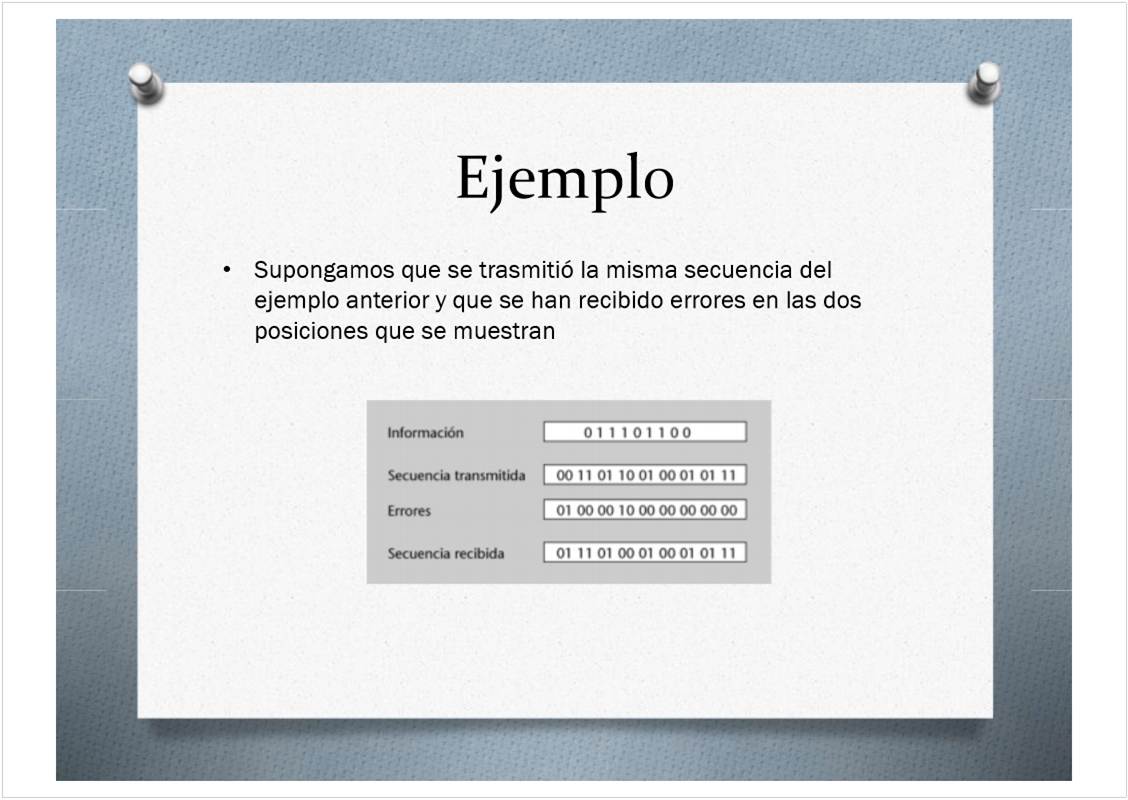

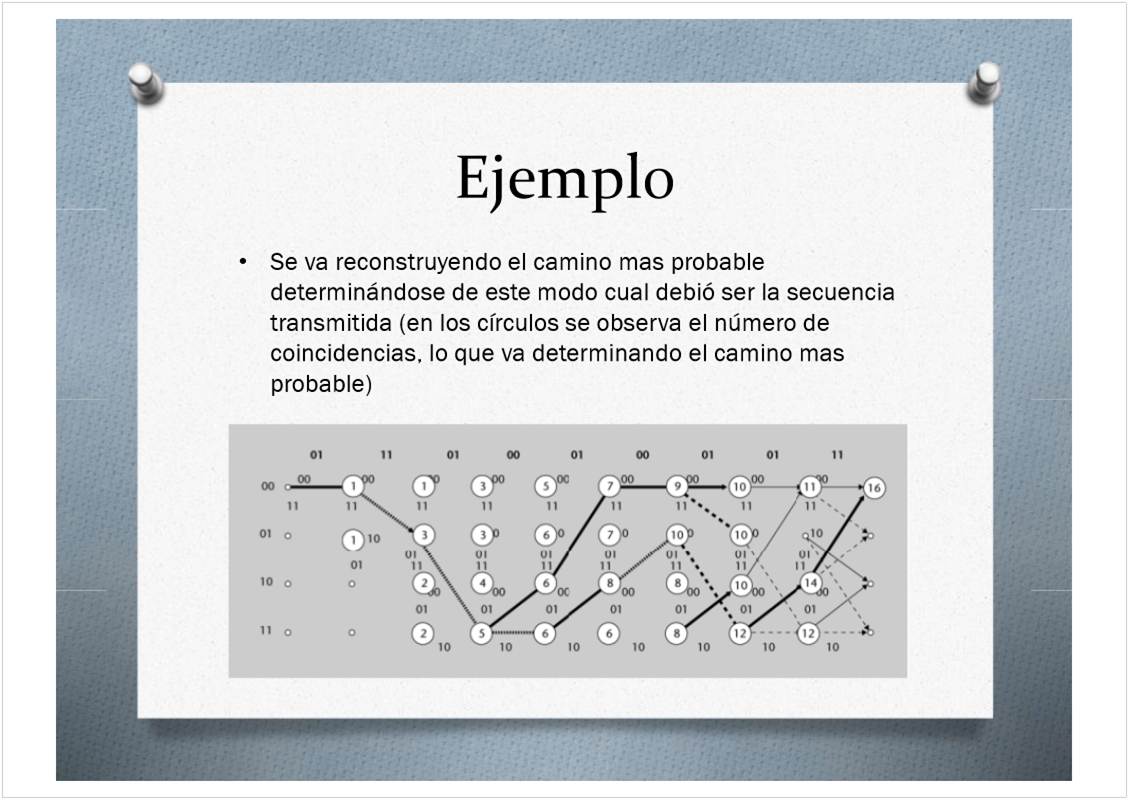

Algoritmo de Viterbi

Se utiliza para reconstruir la secuencia de codificación más probable relacionando los bits transmitidos y recibidos. De esta manera podemos encontrar la secuencia de bits original que es más probable que haya sido transmitida a través de un canal con errores.

Distancia Libre

La distancia libre de un código se define como la menor cantidad de cambios que deben realizarse en un conjunto de datos codificados para cambiarlo a otro código válido en el mismo conjunto. En términos más simples, representa la menor cantidad de errores que el código puede detectar o corregir.

Longitud de Convolución

La "longitud de convolución" en el contexto de los códigos convolucionales se refiere al número de registros de desplazamiento en el codificador convolucional. Es un parámetro que determina la complejidad y la capacidad de corrección de errores del código convolucional.

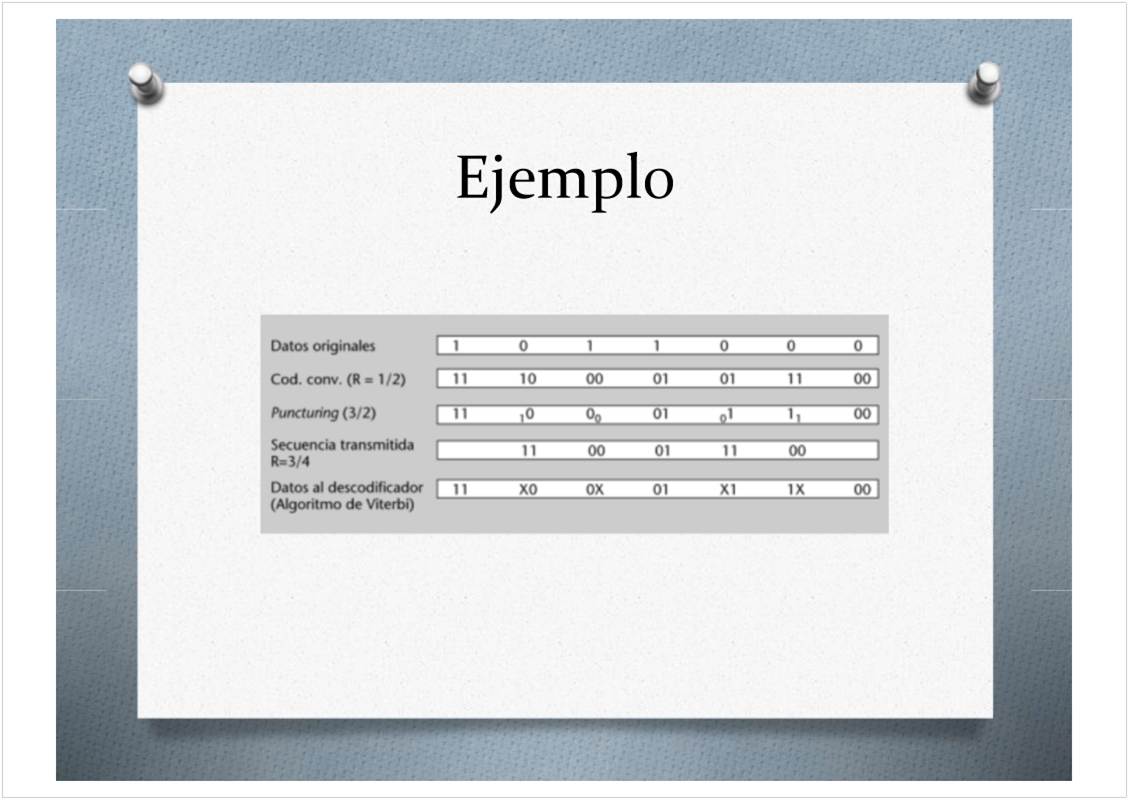

Perforación

La perforación es una técnica que permite transmitir más bits por unidad de tiempo, manteniendo la capacidad de corrección de errores en cierto grado. Consiste en eliminar selectivamente algunos bits de paridad del flujo de salida del codificador convolucional antes de la transmisión, dejando solo los bits de información esenciales.

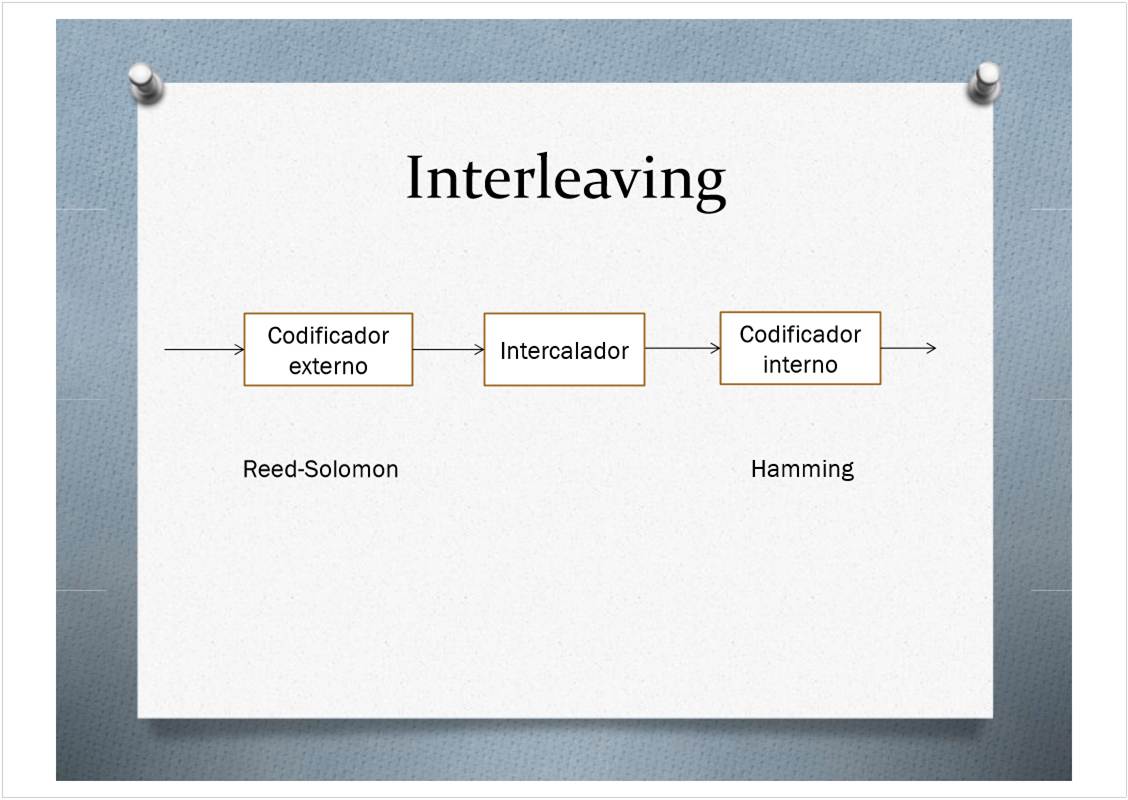

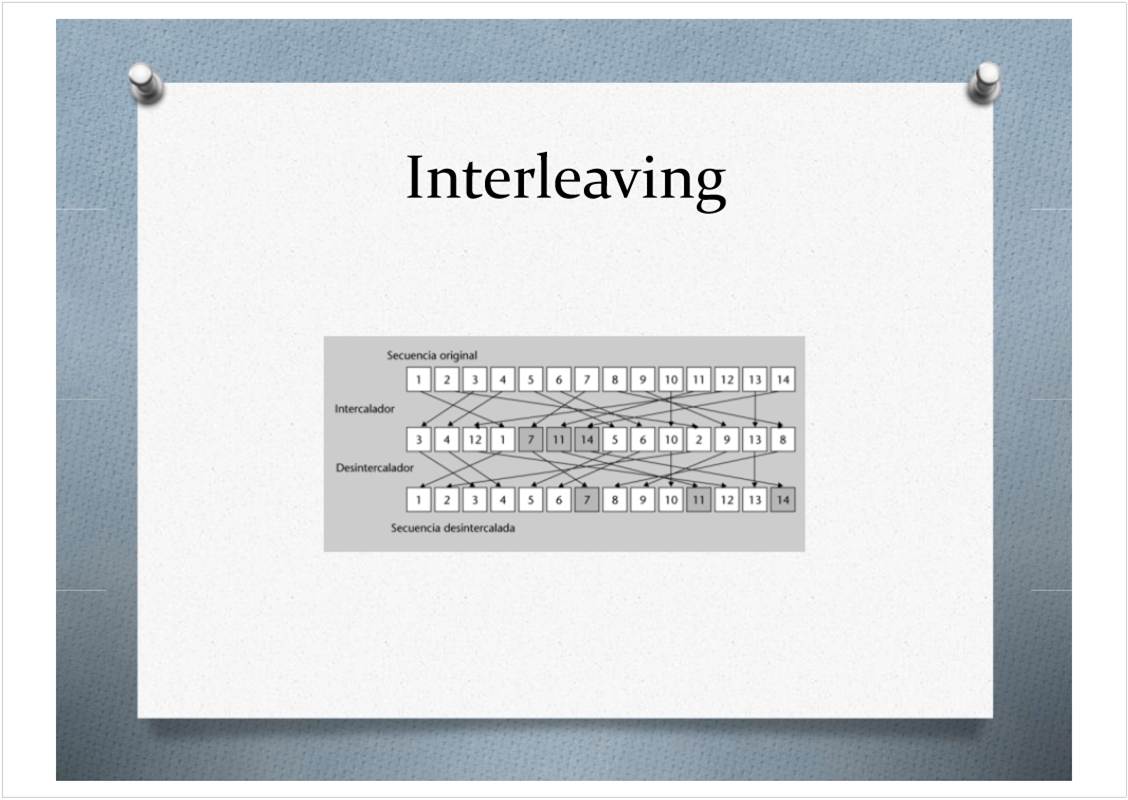

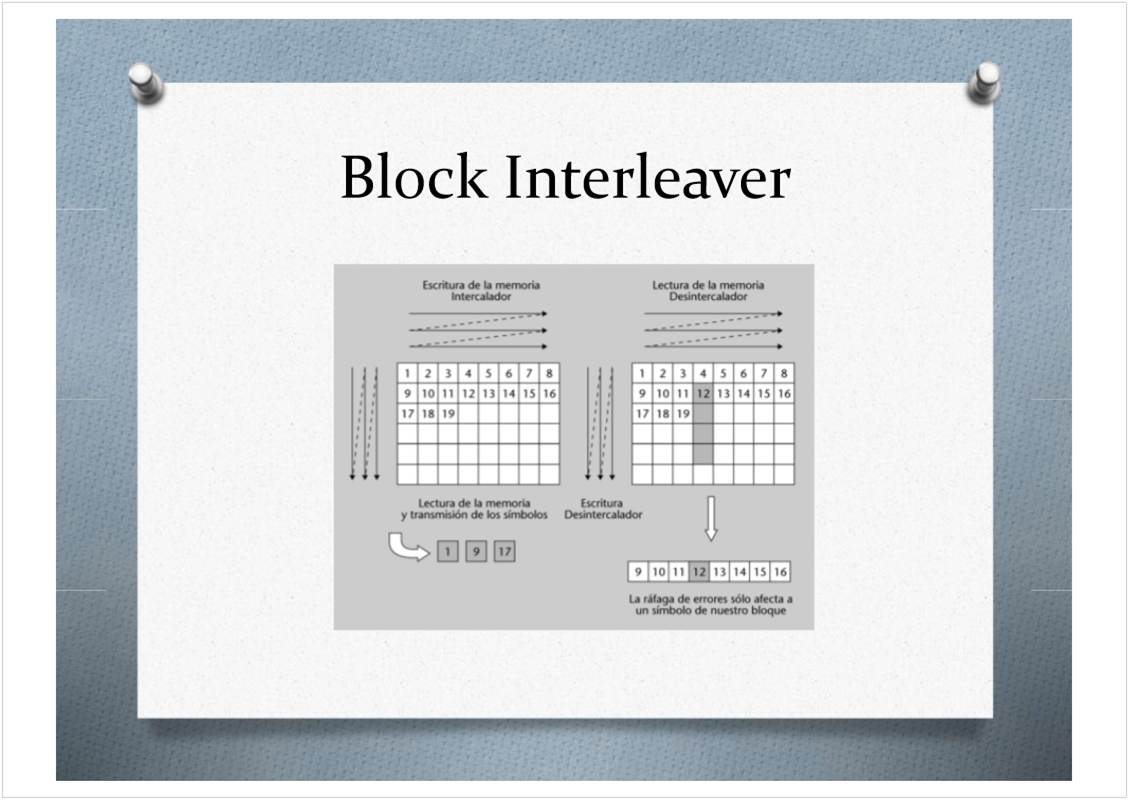

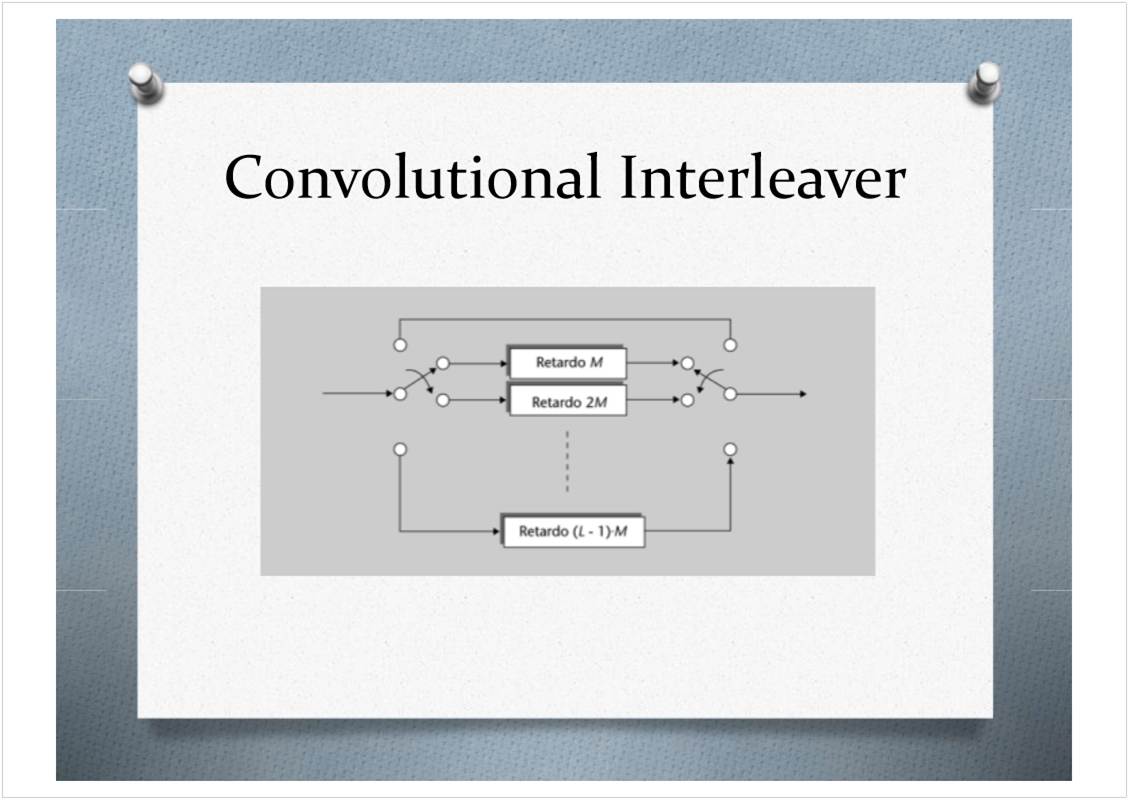

Intercalado

Esta técnica implica reorganizar o mezclar los datos en un patrón específico antes de la transmisión y luego revertir este patrón en el receptor. El objetivo principal es dispersar los errores que pueden ocurrir en el canal de comunicación, de modo que los errores que afectan a bits adyacentes o cercanos en el flujo de datos original se distribuyan de manera más uniforme.

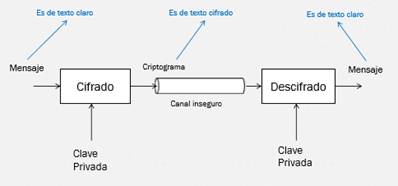

Criptografía

Una técnica que trata de proteger la información frente a observadores no autorizados, engloba la Teoría de la Información, la Teoría de Números y la Complejidad Algorítmica

Criptosistema

Se define como la quíntupla:

M: Message

C: Cipher

K: Key

E: Encryption

D: Decryption

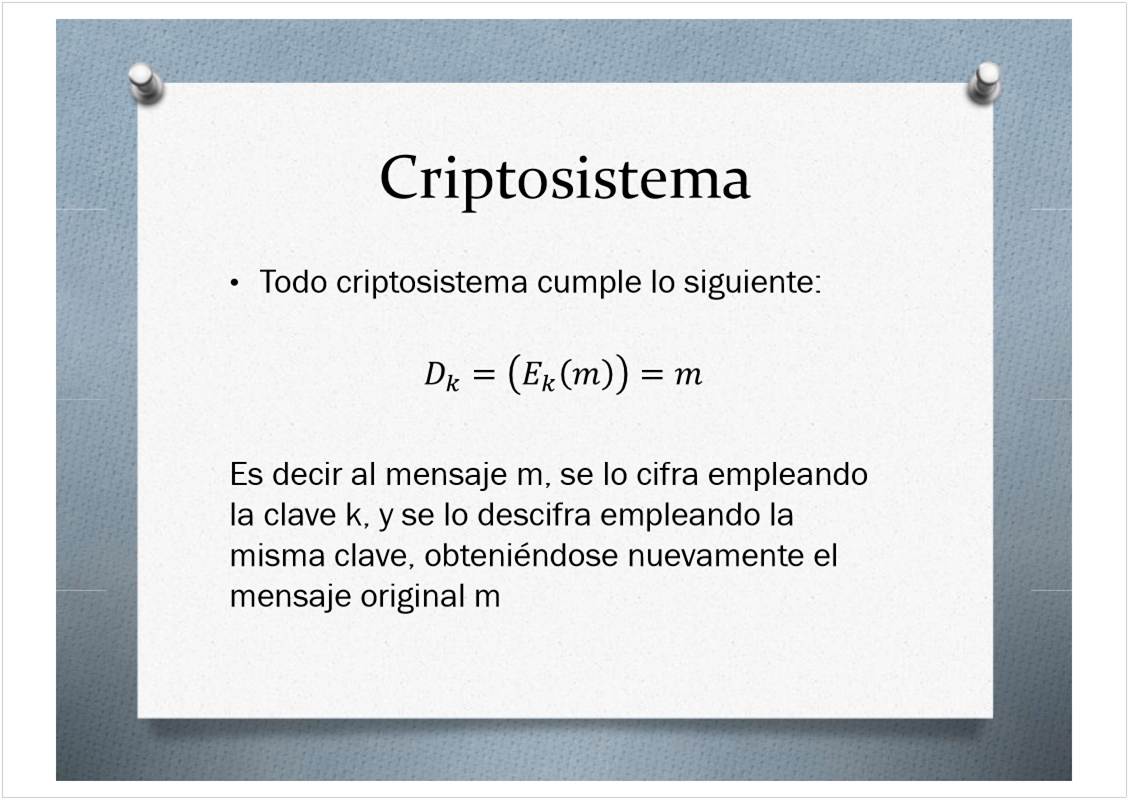

Donde se cumple que:

![]()

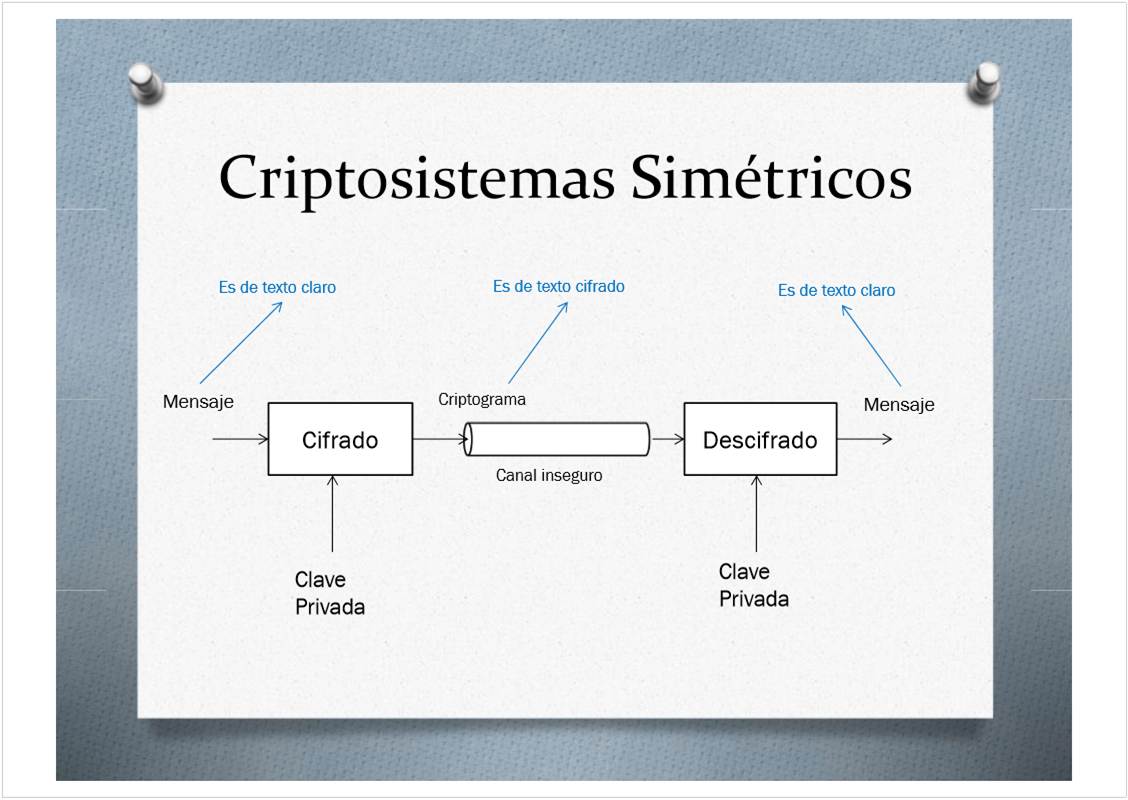

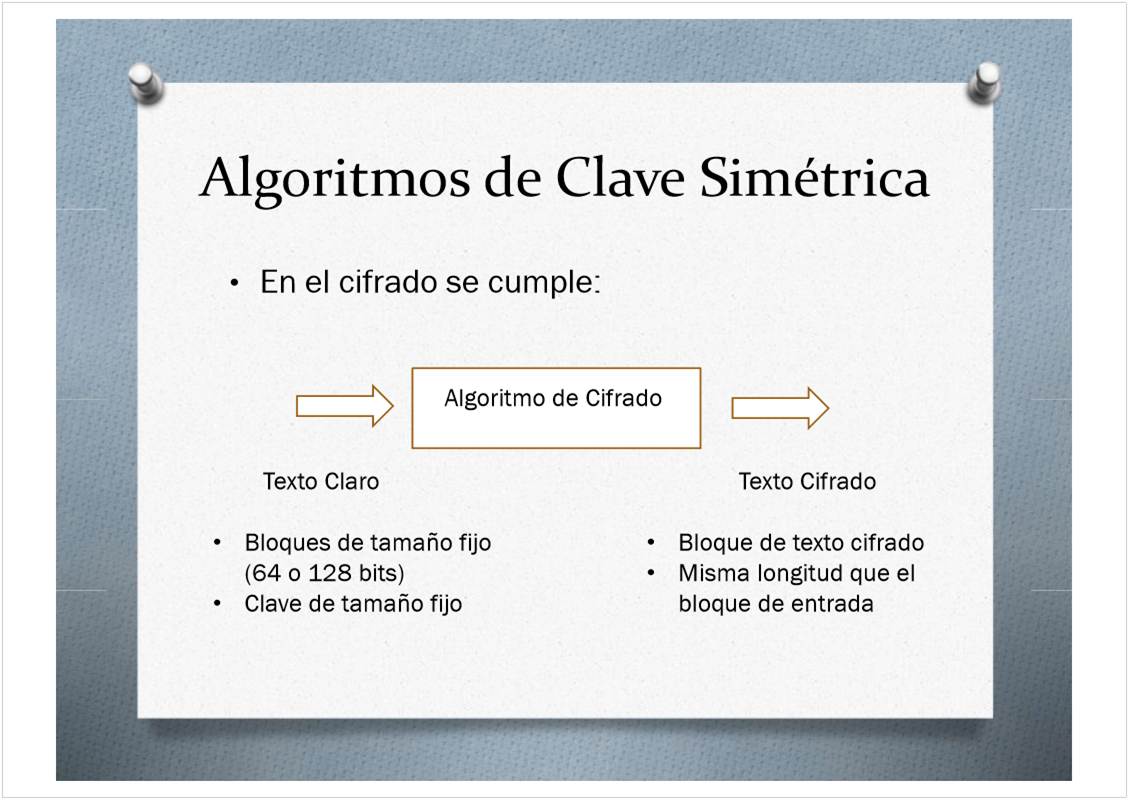

Sistemas simétricos

Ambos miembros usan la misma llave para encriptar y desencriptar -> Problema para compartir llave

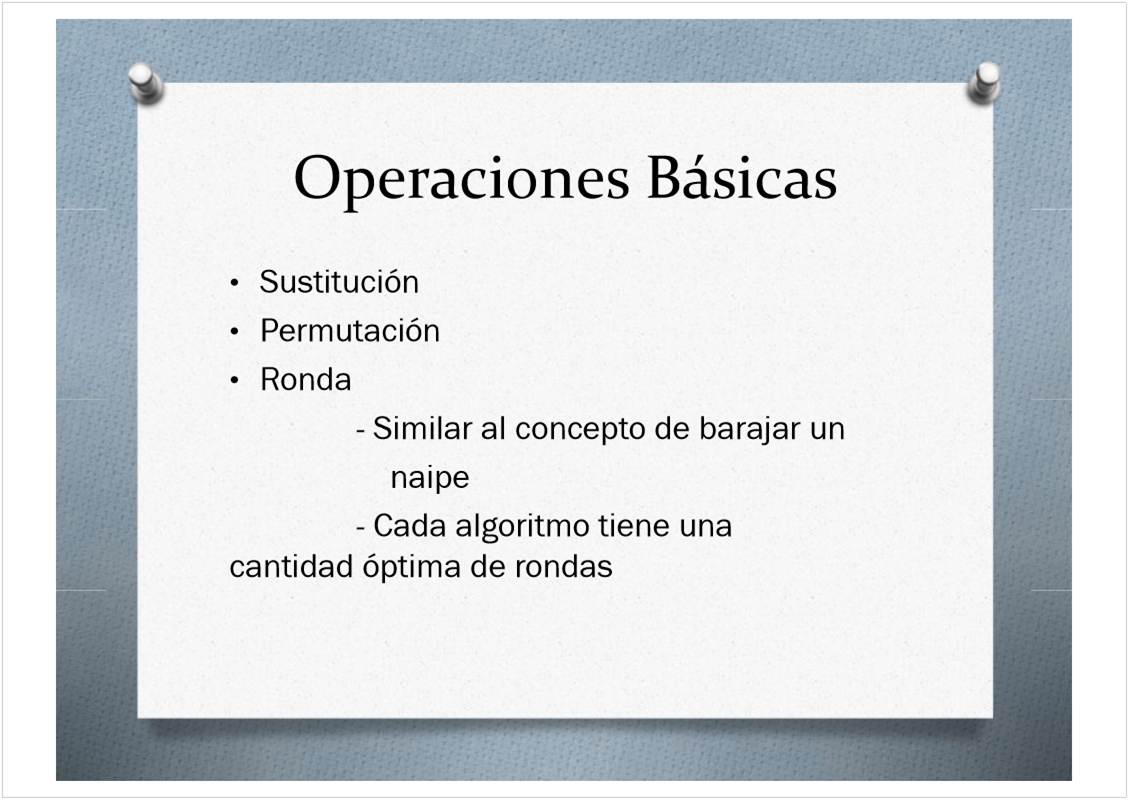

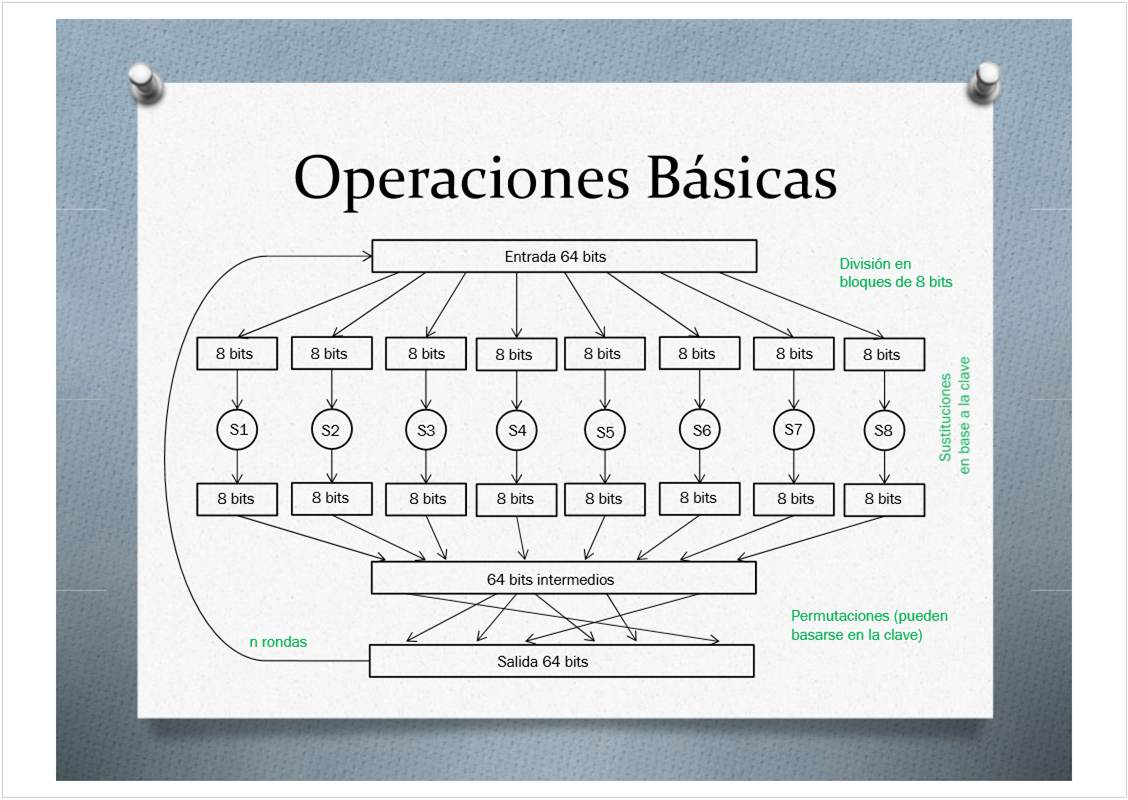

Operaciones básicas:

- Sustitución

- Permutación

- Ronda

Algoritmos existentes:

- DES

- 3-DES

- IDEA

- AES

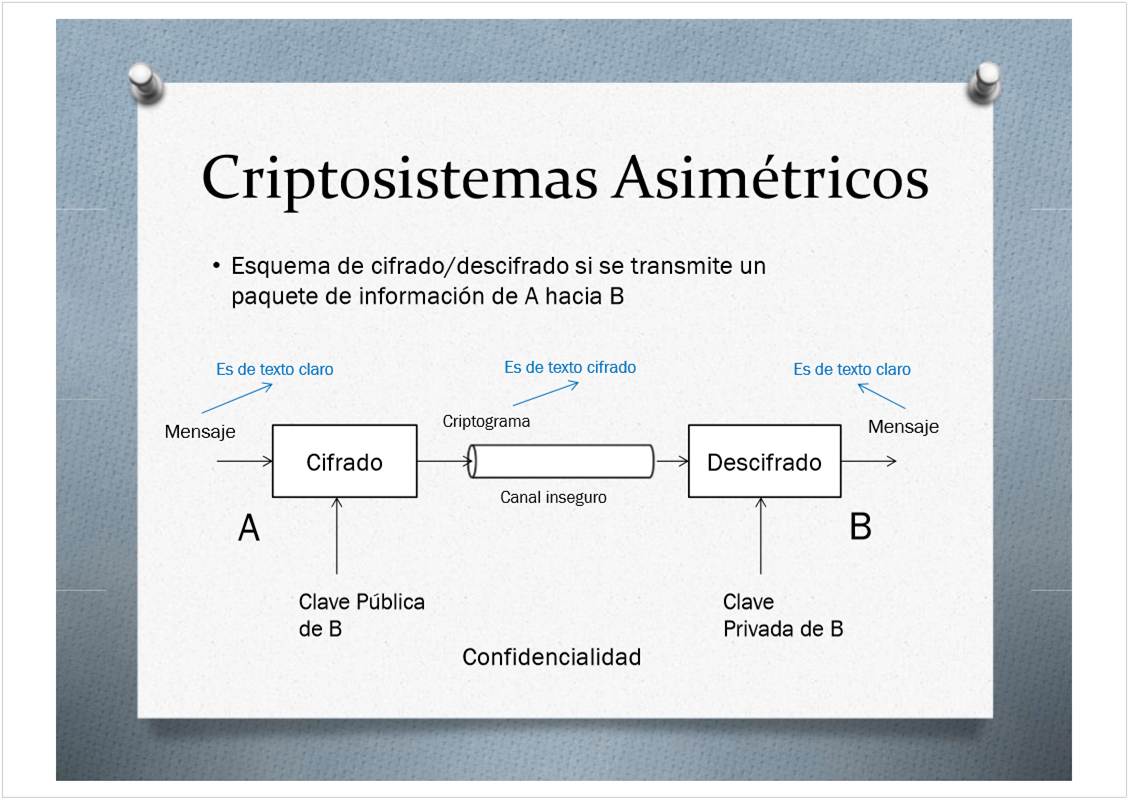

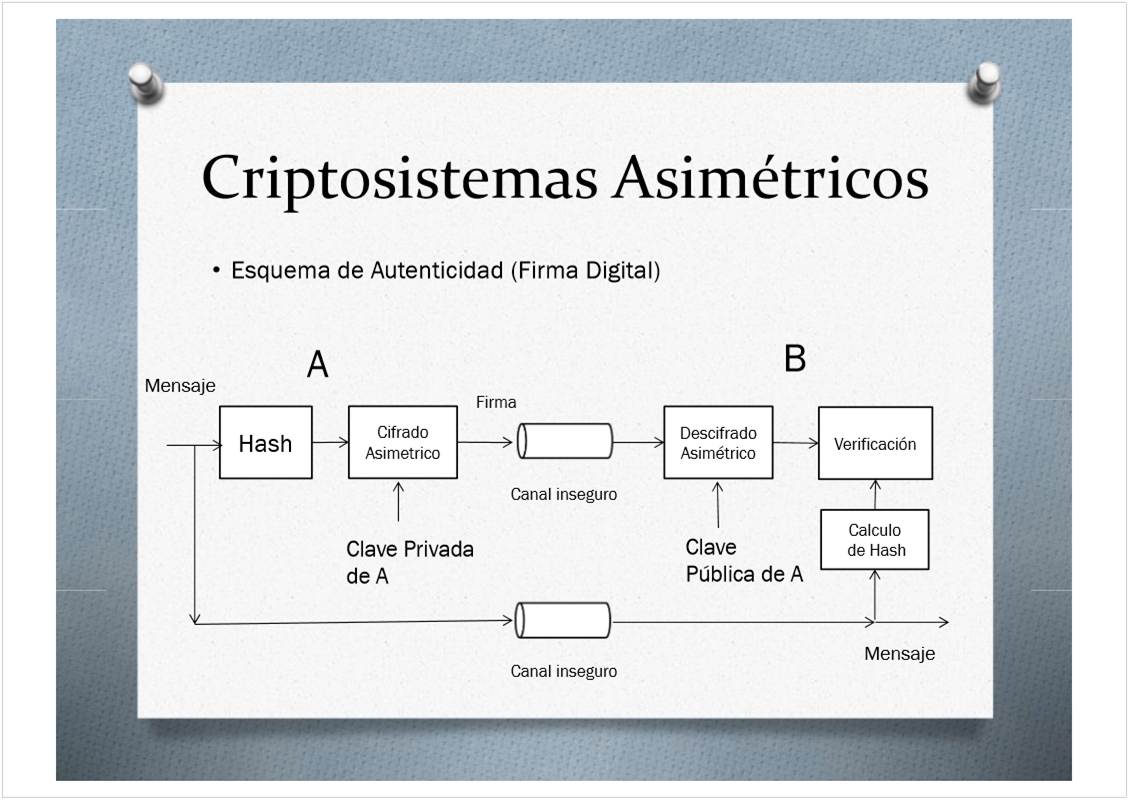

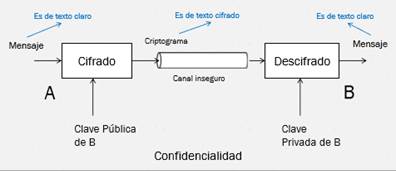

Sistemas asimétricos

Cada miembro tiene dos llaves: privada y pública.

Para enviar:

Encripto información con la llave publica del receptor, luego el receptor solo puede desencriptarlo con su llave privada.

Para recibir:

El emisor encripta el mensaje con mi llave publica, luego la desencripto con mi llave privada.

Algoritmos:

- RSA

Usos:

- HTTPS

- SSH

- PGP

Casos de uso

En el mundo real, se suele utilizar sistemas simétricos para la encriptación del mensaje y sistemas asimétricos para la encriptación de la llave simétrica

Fundamentación teórica

Sistema seguro de Shannon

Shannon define un sistema como seguro si, al conocer el mensaje cifrado, la probabilidad de encontrar el mensaje es la misma para todos los mensajes. Es decir, la información es mínima

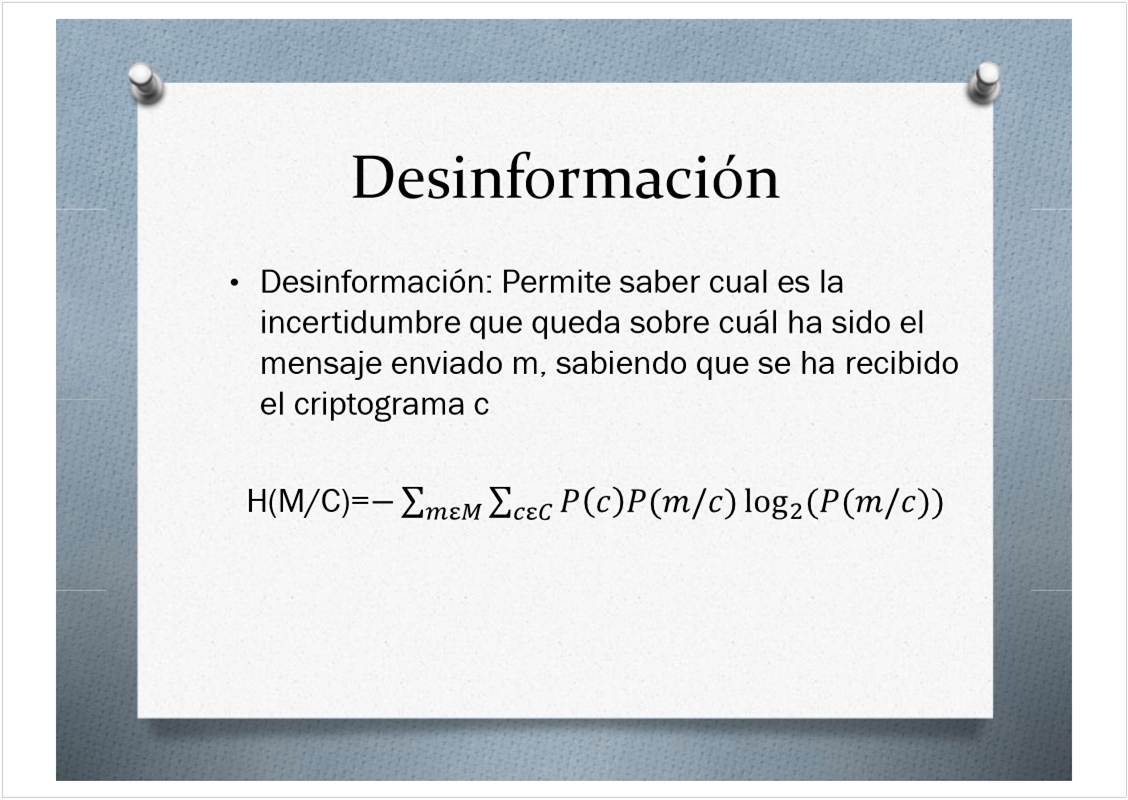

Desinformación

Nos permite saber cuál es la incertidumbre de que un mensaje haya sido emitido, sabiendo su criptograma.

Confusión y Difusión

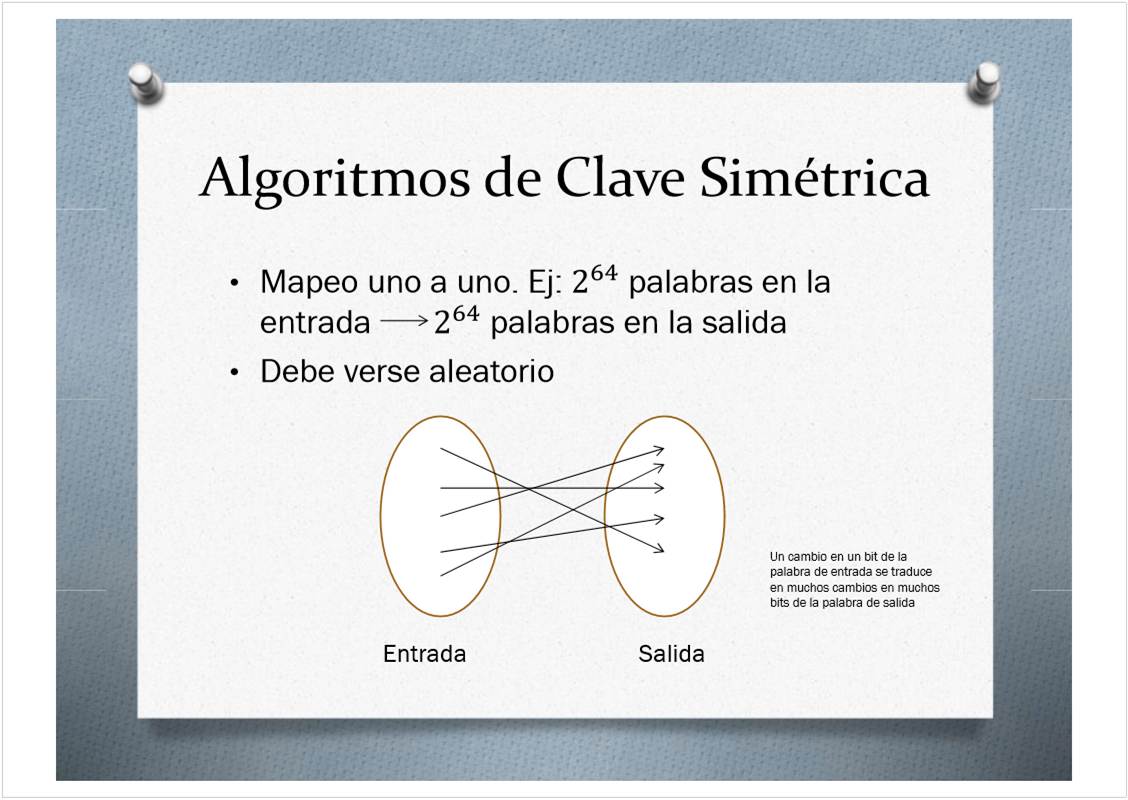

Según Shannon, para hacer un algoritmo de cifrado más resistente es necesario que cumpla con la difusión y confusión. De esta forma se reducía considerablemente la posibilidad de detectar el algoritmo por análisis de frecuencias.

De esta manera, la difusión nos dice que si se cambia un bit en el texto sin cifrar, deberían cambiarse la mayor cantidad posible de bits en el texto cifrado. Para conseguir este efecto se realizan las permutaciones. En cambio la confusión quiere decir que la relación entre el texto cifrado y la clave sea lo más compleja posible. Para este caso las sustituciones cumplen con dicho objetivo.

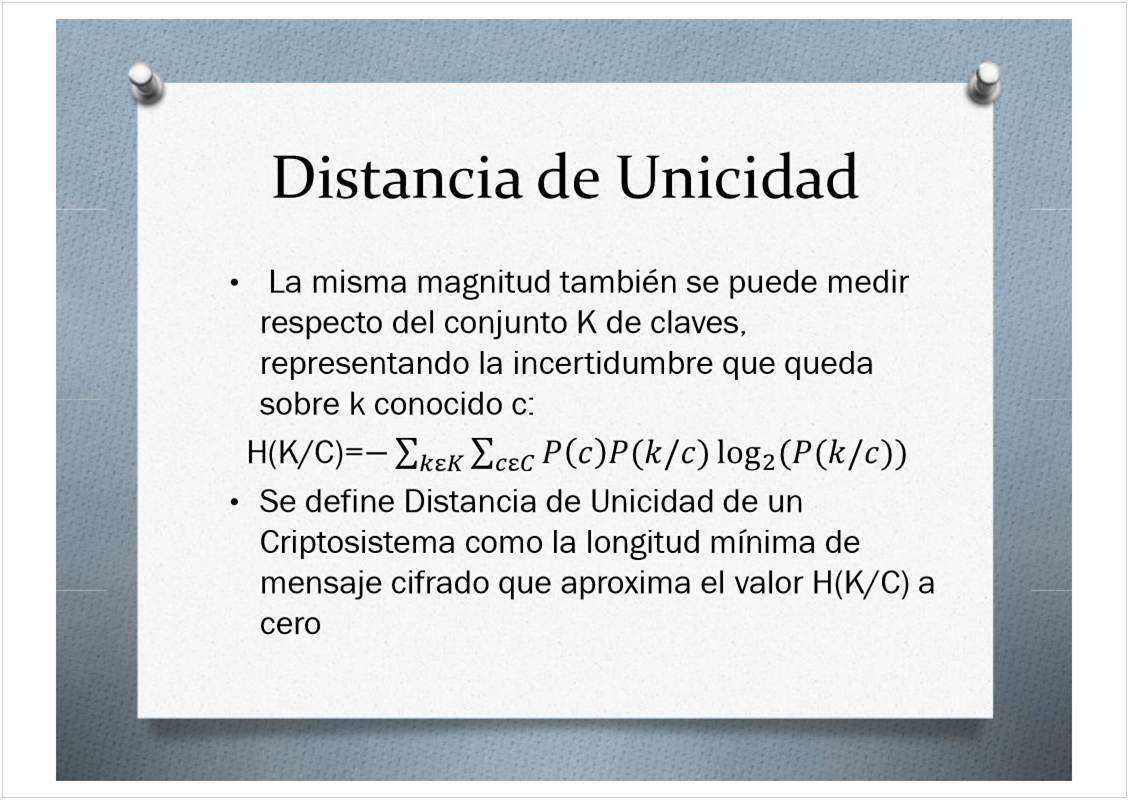

Distancia de Unicidad

Cantidad de texto cifrado que necesito para descubrir la clave, si es un sistema seguro es infinito

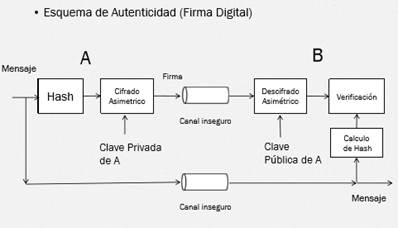

Hashing

El hashing consiste en resumir información en una serie de bits irrepetibles (o casi) a través de un algoritmo.

- Se utiliza para asegurar integridad de documentos, almacenar contraseñas, etc.

- Es unidireccional, no es una encriptación.

- Un Hash se rompe cuando se encuentran colisiones

Public Key Infraestructure (PKI)

Es un conjunto de normas y reglas para administrar certificados digitales

Para probar las identidades de las llaves públicas se utilizan certificados digitales emitidos por autoridades de certificación (CA) a través de 4 métodos:

- Anuncio público: Cada usuario informa por sus propios medios

- Directorio público: Toda la información se centraliza en un nodo

- Autoridad de Clave Publica (PKA): Una entidad tiene todas las claves públicas, para poder publicar nuestra clave en su directorio debemos tener autorización de la autoridad

- A solicita a PKA la clave de B

- PKA envía clave de B encriptada con la clave PKA

- A desencripta la clave de B con la clave de PKA

- A envía un mensaje a B encriptado con la clave de B

- B solicita clave de A

- Inicio conversación

- Certificados de Clave Publica: Existe una autoridad de Certificados (CA), que generan certificados temporales.

- A solicita certificado a CA

- CA devuelve un certificado cifrado con su clave

SSL (Secure Socket Layer)

Protocolos de capa 5 en modelo OSI, TLS reemplaza SSL.

Es casi igual que TLS 1.0 y 1.1, tiene handshake, intercambio de llaves y cifrado

TLS (Transport Layer Security)

Usos:

- HTTPS: HTTP + TLS

- SMTPS: SMTP + TLS

- FTPS: FTP + TLS

Prestaciones:

- Autenticación

- Confidencialidad

- Integridad

Handshake RSA:

- Navegador establece conexión TCP con el servidor

- Client Hello TLS -> Versión TLS, algoritmo a usar

- Server Hello -> Confirma Hello de cliente

- Server envía certificado

- Autenticación-> cliente verifica certificado con la CA

- Intercambio de secretos premaster

- Creación de claves de sesión a partir de secretos premaster

- Cliente listo

- Servidor listo

Handshake Diffie-Hellman efímero:

Todo igual, excepto que en vez de utilizar certificados, se usa la firma digital del servidor

TLS 1.3 vs TLS 1.2

1.2 se negocian los parámetros de intercambio: algoritmo simétrico y asimétrico.

1.3 se utiliza DH

Guias de ejercicios

Wednesday, September 27, 2023

9:29 PM

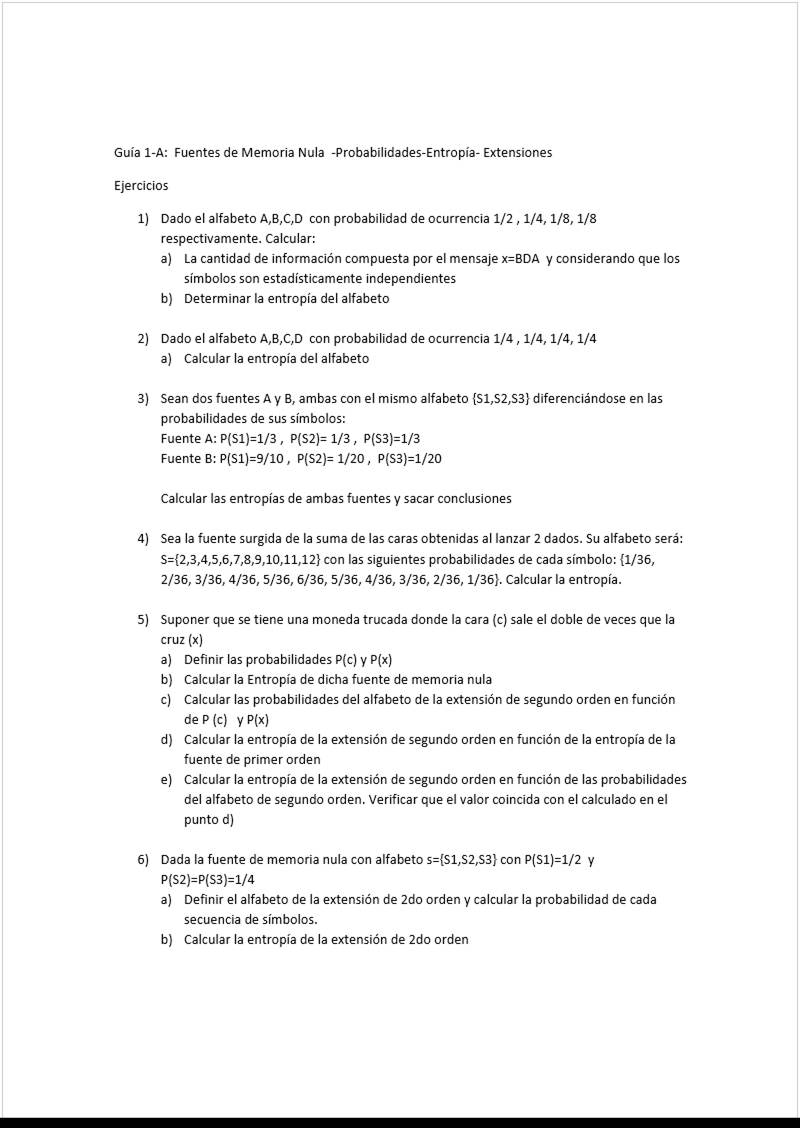

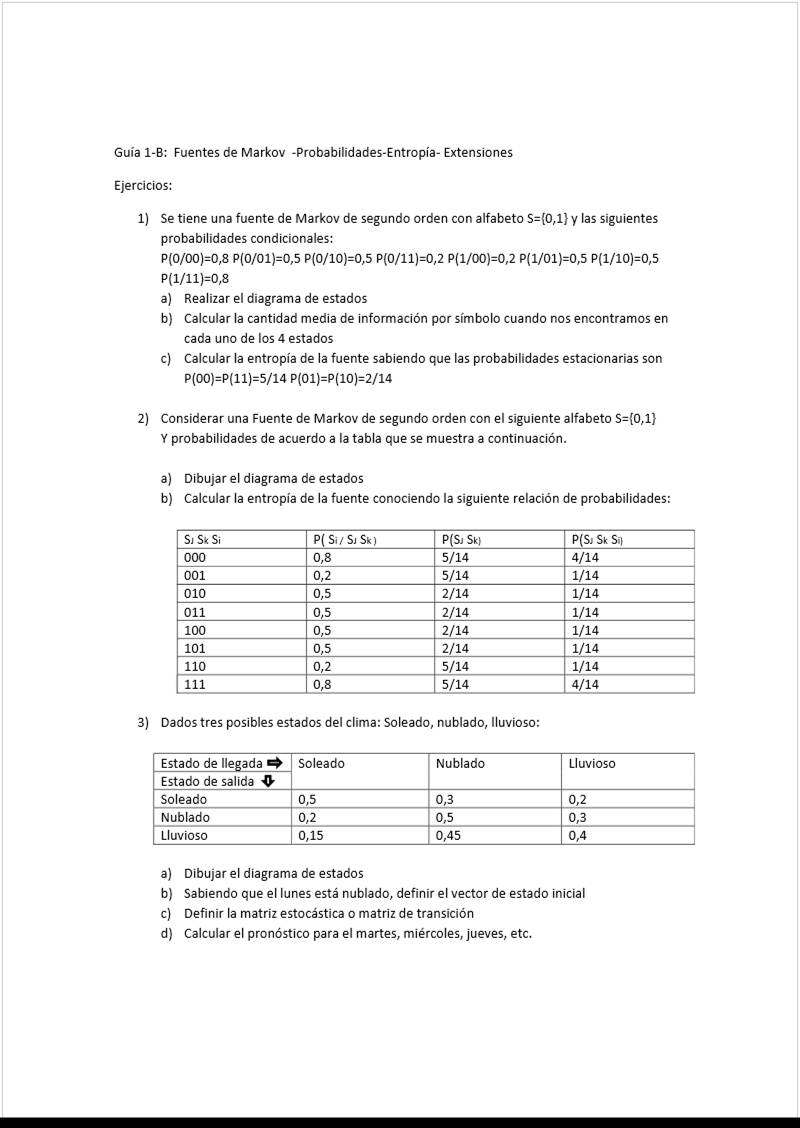

G1A - Fuentes de memoria nula

Wednesday, September 27, 2023

9:29 PM

<<Ejercicios

Guia 1A.docx>>

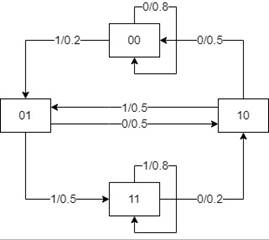

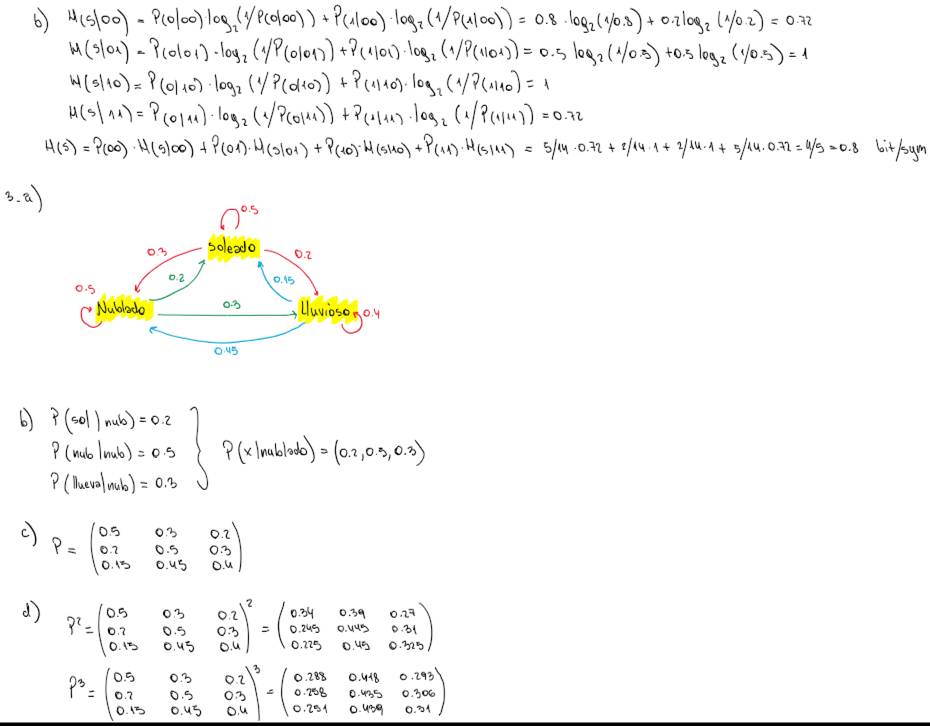

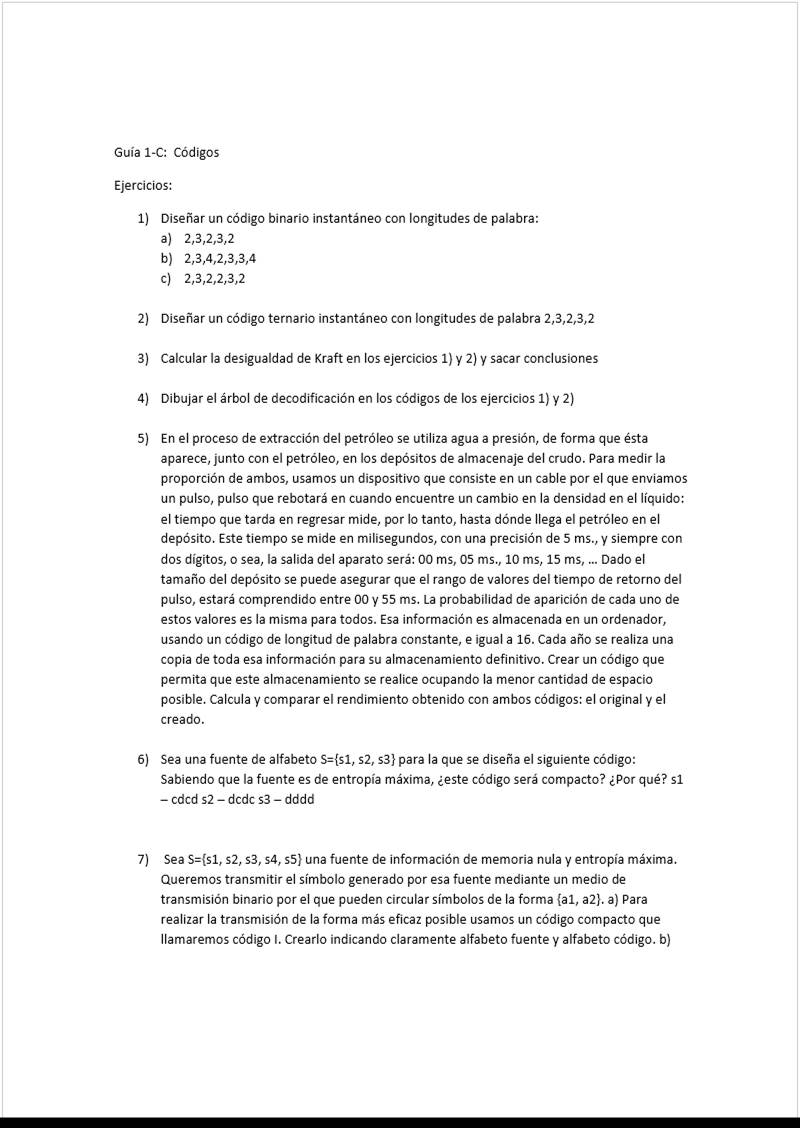

G1B - Fuentes de Markov

Wednesday, September 27, 2023

9:29 PM

<<Ejercicios

Guia 1B.docx>>

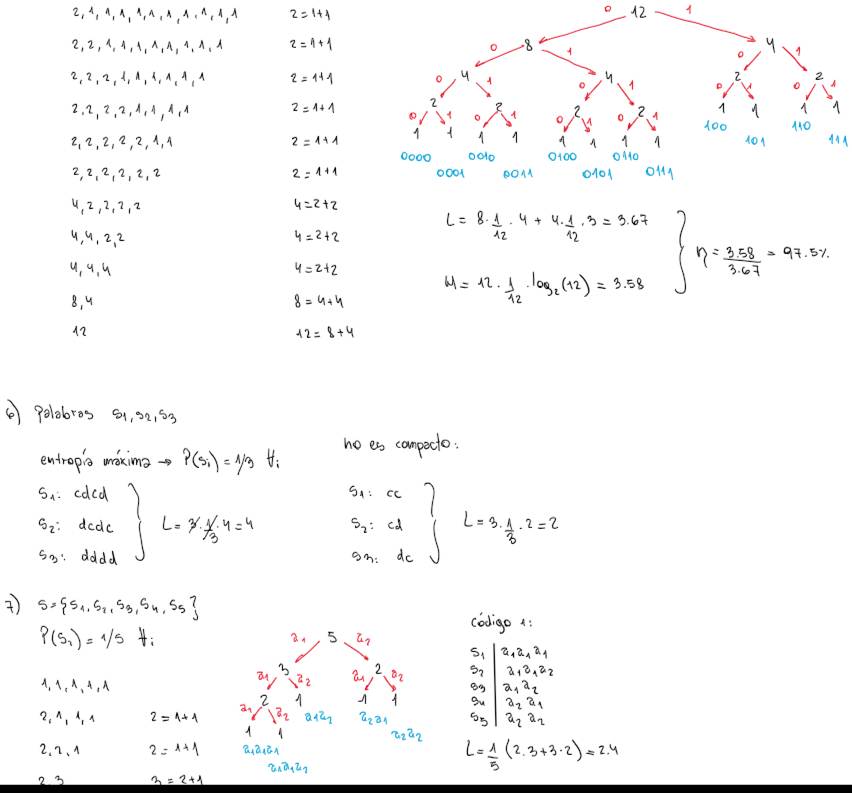

![]()

![]()

![]()

![]()

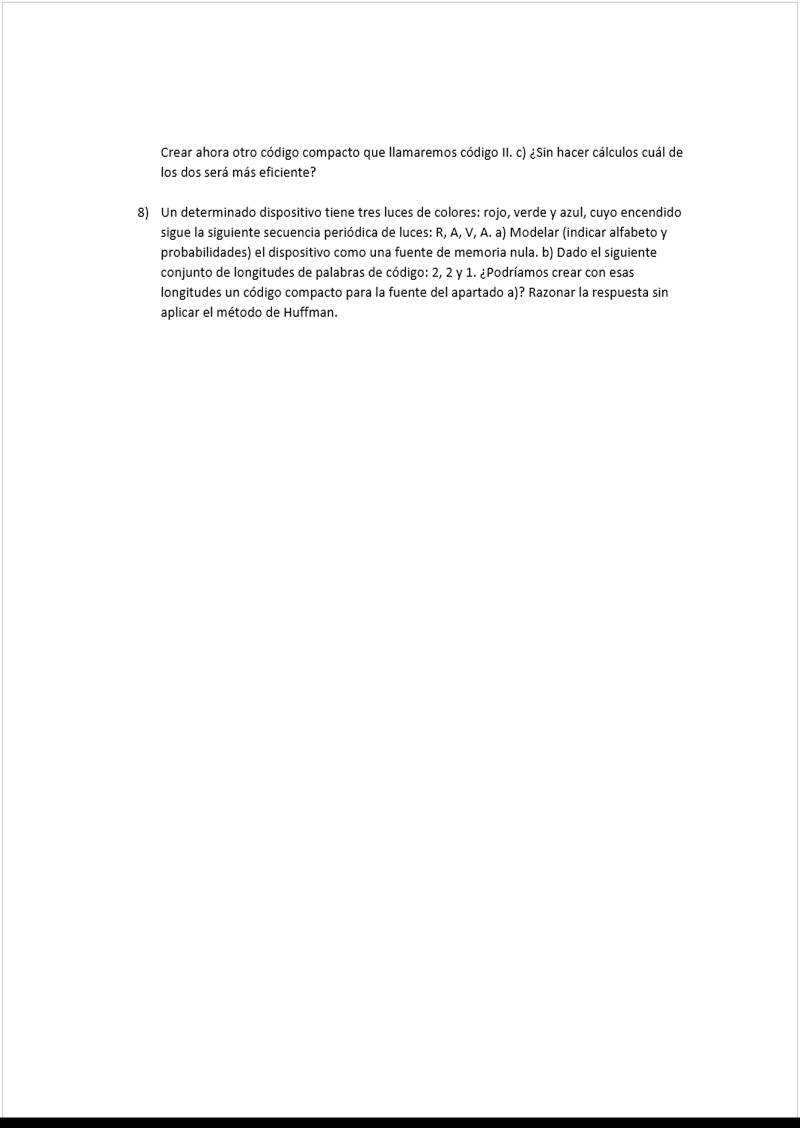

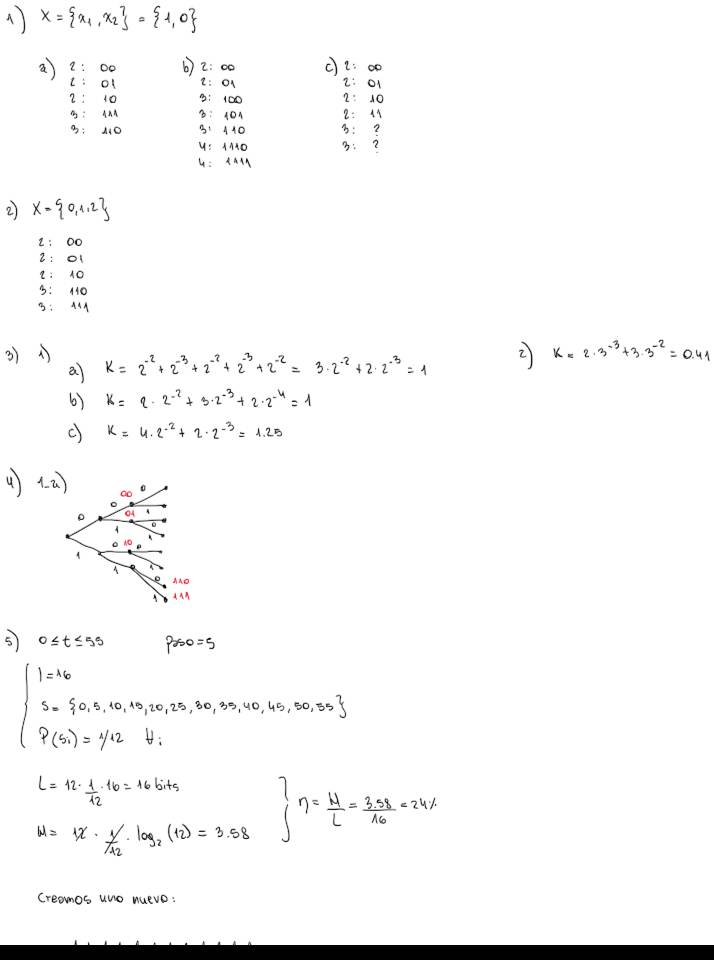

G1C - Códigos

Wednesday, September 27, 2023

9:29 PM

<<Ejercicios

Guia 1C.docx>>

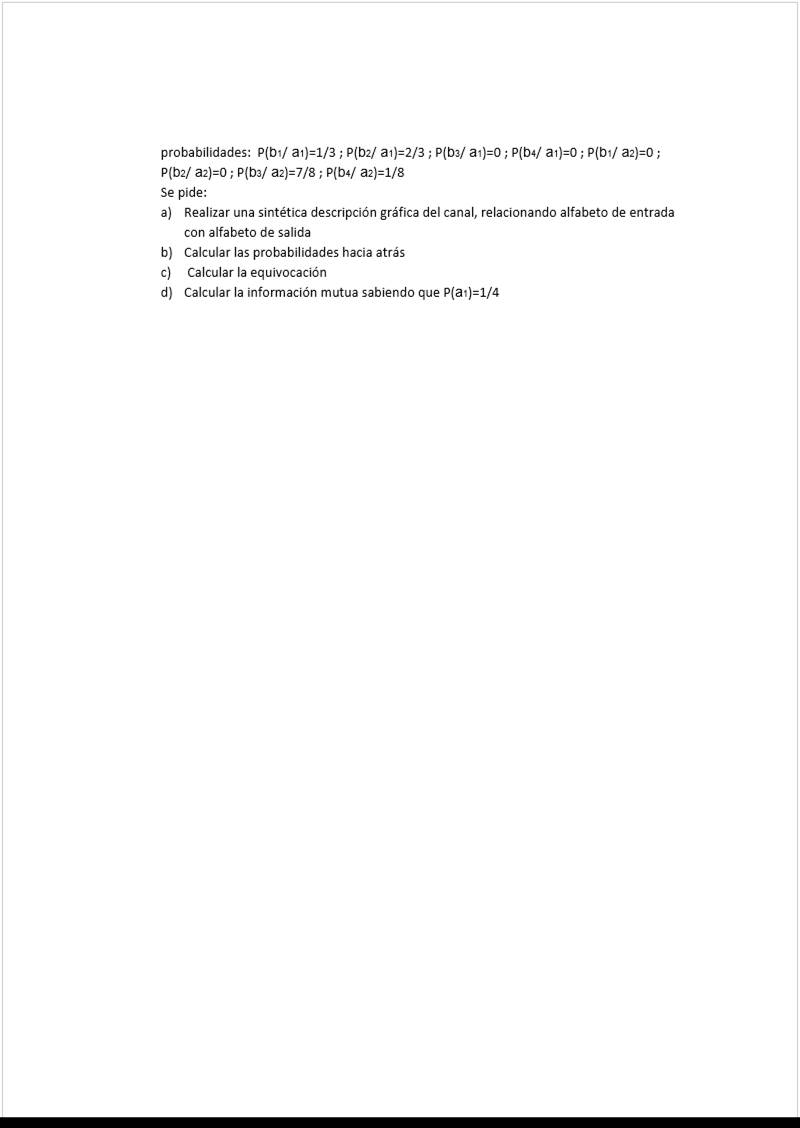

G1D - Priori y posteriori

Wednesday, September 27, 2023

9:29 PM

<<Ejercicios Guia 1-D.docx>>

G1E - Calculos canal

Wednesday, September 27, 2023

9:30 PM

<<Ejercicios

Guía 1-E.docx>>

G1F - Codigos

Wednesday, September 27, 2023

9:30 PM

<<Ejercicios

Guía 1-F.docx>>

TP Integrador

Sunday, December 3, 2023

3:37 AM

Lineamientos

Wednesday, September 27, 2023

9:30 PM

<<Lineamientos para el trabajo practico.pdf>>

Informe - RFID

Sunday, December 3, 2023

3:37 AM

<<Informe TIC - RFID.pdf>>

PPT

Sunday, December 3, 2023

3:37 AM

<<Presentacion.pdf>>

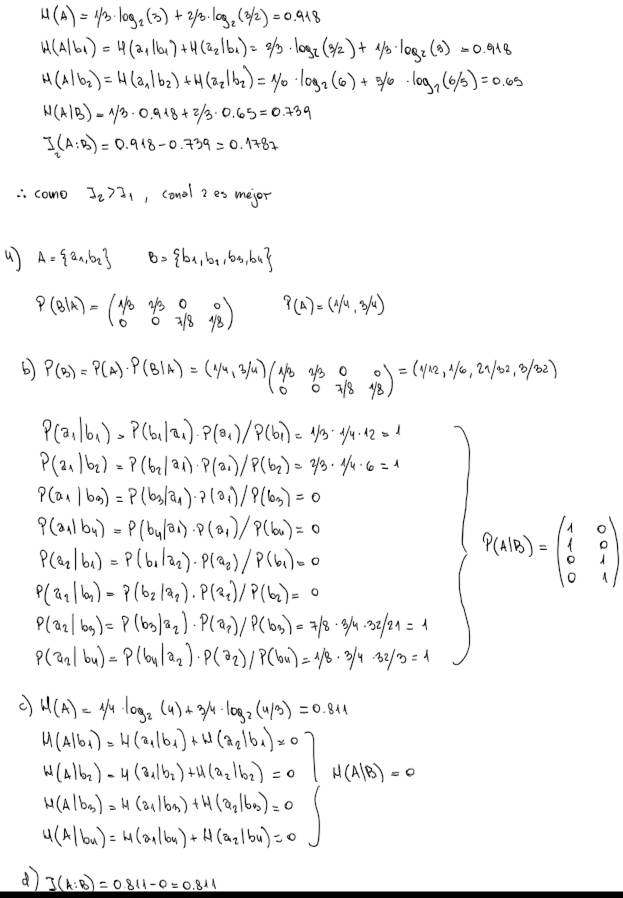

Practicas examen

Sunday, October 29, 2023

9:12 PM

Ejs Pre parcial 2023

Sunday, October 29, 2023

9:11 PM

Parcial 26-05-2021

Sunday, October 29, 2023

9:11 PM

<<Parcial TIC.pdf>>

Final 04-07-2023

Sunday, October 29, 2023

9:11 PM